How to decrypt hta как расшифровать

How to decrypt hta как расшифровать

Расширение файла HTA. Чем открыть HTA?

Расширение HTA

Чем открыть файл HTA

В Windows: Microsoft Internet Explorer, Microsoft HTML Application Host, Adobe ExtendScript, Adobe Dreamweaver

Описание расширения HTA

Популярность:

Раздел: Исполняемые файлы

Разработчик: Microsoft

Mime тип: application/hta

Другие программы, связанные с расширением HTA

Относится к разделу Растровая графика.

Популярность:

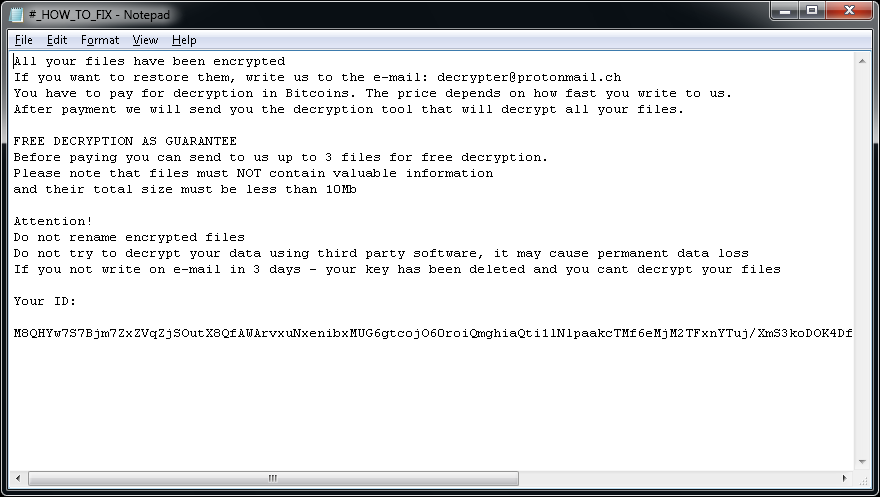

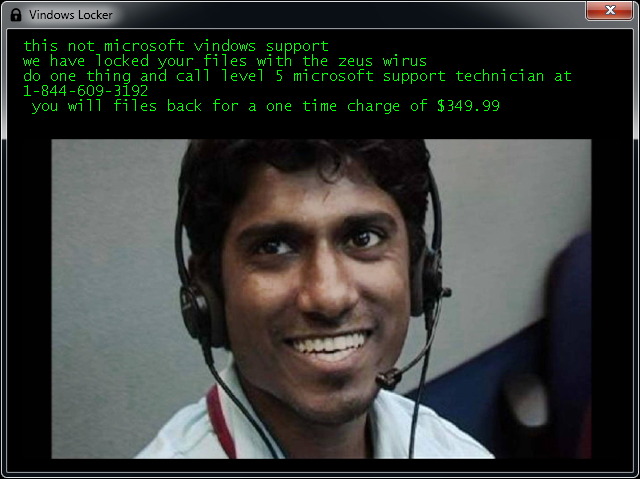

Вирус-шифровальщик. БОЛЬШАЯ статья / Habr

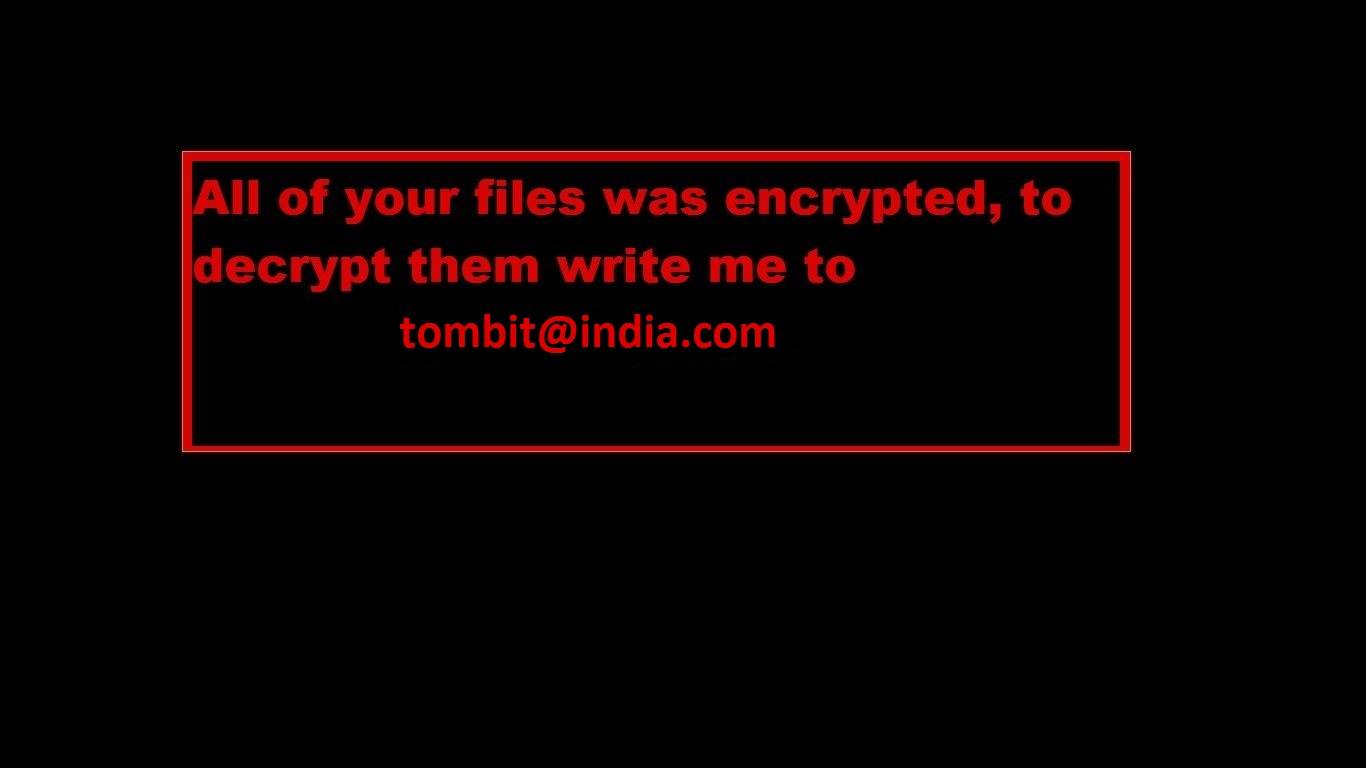

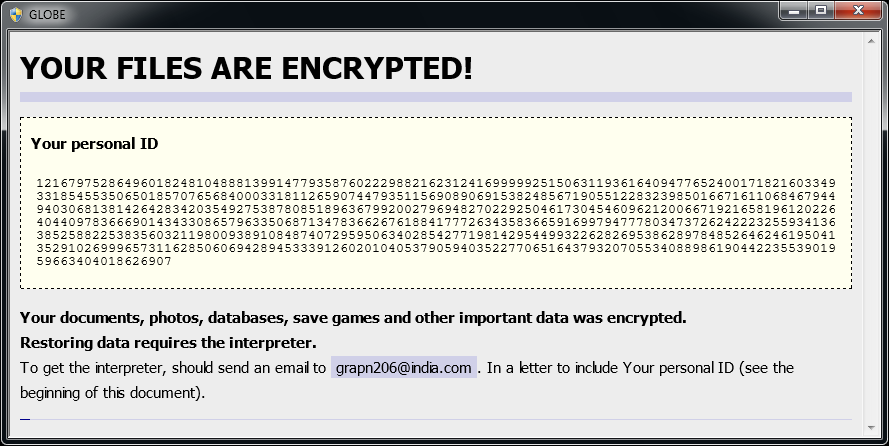

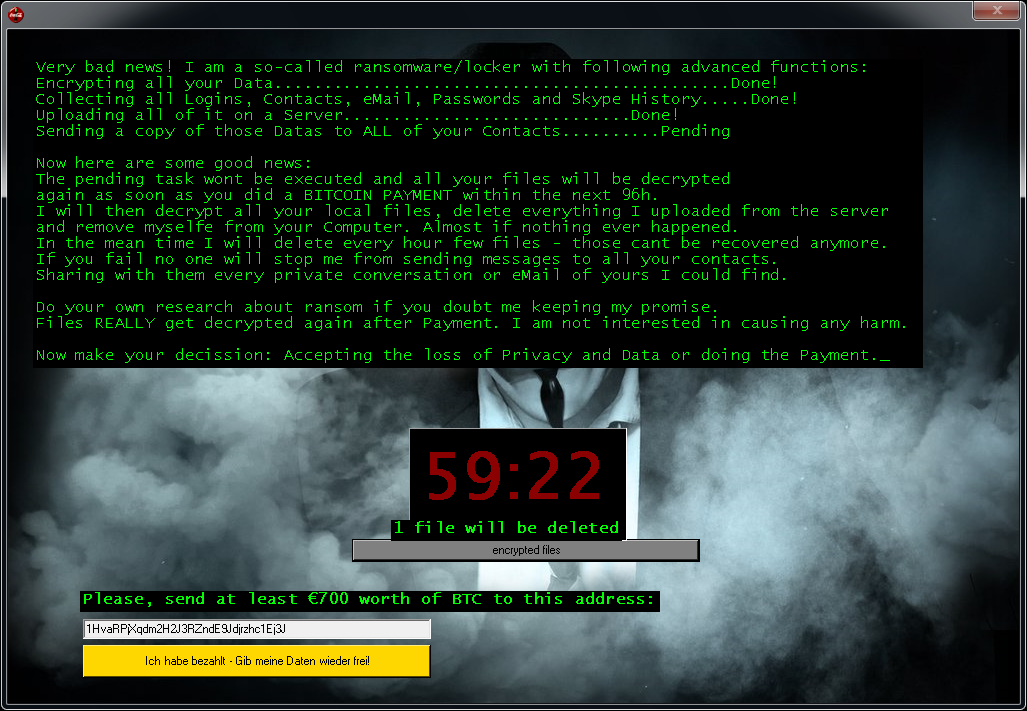

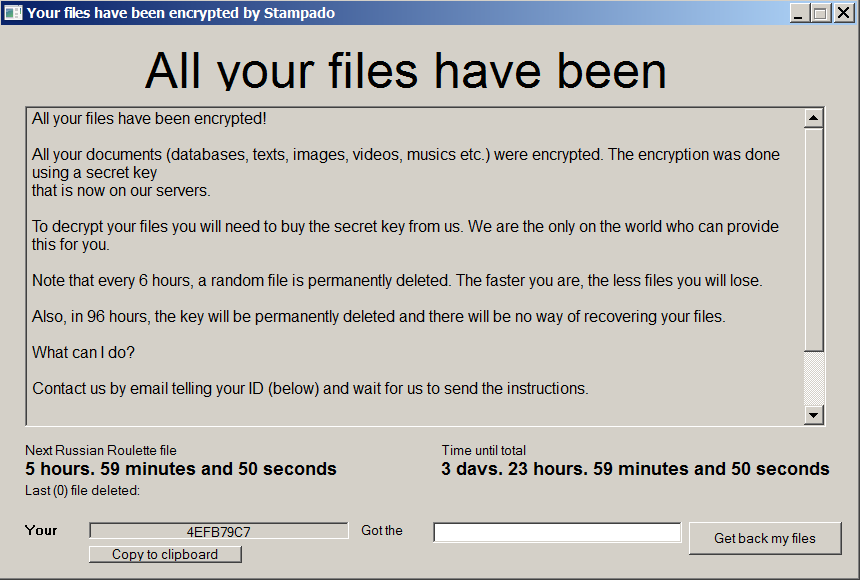

Напомним: троянцы семейства Trojan.Encoder представляют собой вредоносные программы, шифрующие файлы на жестком диске компьютера и требующие деньги за их расшифровку. Зашифрованными могут оказаться файлы *.mp3, *.doc, *.docx, *.pdf, *.jpg, *.rar и так далее.

Со всем семейством этого вируса познакомиться лично не удалось, но, как показывает практика, метод заражения, лечения и расшифровки у всех примерно похожи:

1. жертва заражается через спам-письмо с вложением (реже инфекционным путем),

2. вирус распознается и удаляется (уже) почти любым антивирусом со свежими базами,

3. файлы расшифровываются путем подбора паролей-ключей к используемым видам шифрования.

Например, в Trojan.Encoder.225 используется шифрование RC4 (модифицированный) + DES, а в Trojan.Encoder.263 — BlowFish в CTR-режиме. Эти вирусы на данный момент расшифровываются на 99% исходя из личной практики.

Но не всё так гладко. Некоторые вирусы-шифровальщики требуют месяцы непрерывной дешифровки (Trojan.Encoder.102), а другие (Trojan.Encoder.283) и вовсе не поддаются корректной расшифровке даже для специалистов компании «Доктор Вэб», которая, собственно, играет ключевую роль в данной статье.

Теперь по порядку.

В начале августа 2013 года ко мне обратились клиенты с проблемой зашифрованных файлов вирусом Trojan.Encoder.225. Вирус, на тот момент, новый, никто ничего не знает, в интернете информации 2-3 тематических ссылки гугла. После продолжительных поисков на просторах интернета выясняется, что единственная (найденная) организация, которая занимается проблемой расшифровки файлов после этого вируса — это компания «Доктор Веб». А именно: дает рекомендации, помогает при обращении в тех.поддержку, разрабатывает собственные дешифровщики и т.д.

И, пользуясь случаем, хочу отметить два жирнющих минуса «Лаборатории Касперского». Которые, при обращении в их тех.поддержку, отмахиваются «мы работаем над этим вопросом, о результатах уведомим по почте». И еще, минус в том — что ответа на запрос я так и не получил. Спустя 4 месяца. Ни«хрена» себе время реакции. А я тут стремлюсь к стандарту «не более одного часа с оформления заявки».

Стыдно, товарищ Евгений Касперский, генеральный директор «Лаборатории Касперского». А ведь у меня добрая половина всех компаний «сидит» на нем. Ну да ладно, лицензии кончаются в январе-марте 2014 года. Стоит ли говорить о том, буду ли я продлевать лицензию?;)

Представляю лица «спецов» из компаний «попроще», так сказать НЕгигантов антивирусной индустрии. Наверное вообще «забились в уголок» и «тихо плакали».

Хотя, что уж там, абсолютно все «лоханулись» по полной. Антивирус, в принципе, не должен был допустить попадание этого вируса на комп. Тем более учитывая современные технологии. А у «них», ГИГАНТОВ антиВИРУСНОЙ индустрии, якобы всё схвачено, «эврестический анализ», «система упреждения», «проактивная защита»…

ГДЕ ЭТИ ВСЕ СУПЕР-СИСТЕМЫ БЫЛИ, КОГДА РАБОТНИК ОТДЕЛА КАДРОВ ОТКРЫВАЛ «БЕЗОБИДНОЕ» ПИСЬМО С ТЕМОЙ «РЕЗЮМЕ».

Что должен был подумать сотрудник?

Если ВЫ не можете нас защитить, то зачем ВЫ нам нужны вообще?

И всё бы хорошо было с «Доктор Вэб», да только чтобы получить помощь, надо, естественно, иметь лицензию на какой либо их программный продукт. При обращении в тех.поддержку (далее ТП) надо предоставить серийный номер Dr.Web и не забыть в строке «Категория запроса:» выбрать «запрос на лечение» или просто предоставить им зашифрованный файл в лабораторию. Сразу оговорюсь, что так называемые «журнальные ключи» Dr.Web, которые в интернете выкладываются пачками, не подходят, так как не подтверждают приобретение каких либо программных продуктов, и отсеиваются специалистами ТП на раз-два. Проще купить самую «дешманскую» лицензию. Потому как если вы взялись за расшифровку — вам эта лицензия окупится в «мулион» раз. Особенно если папка с фотками «Египет 2012» была в одном экземпляре…

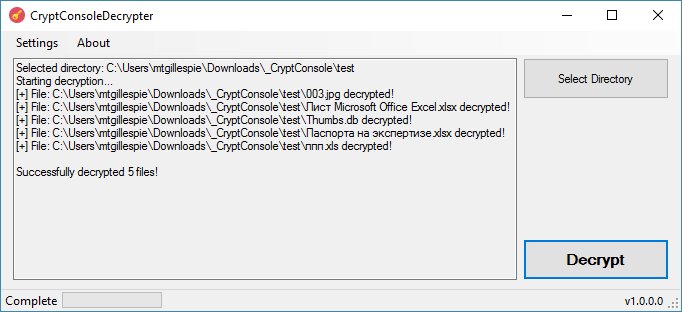

Итак, купив «лицензию на 2 ПК на год» за н-сумму денег, обратившись в ТП и предоставив некоторые файлы я получил ссылку на утилиту-дешифровщик te225decrypt.exe версии 1.3.0.0. В предвкушении успеха, запускаю утилиту (надо указать ей на один из зашифрованных *.doc файлов). Утилита начинает подбор, нещадно загружая на 90-100% старенький процессор E5300 DualCore, 2600 MHz (разгон до 3,46Ггц) /8192 MB DDR2-800, HDD 160Gb Western Digital.

Тут, параллельно со мной в работу включается коллега на ПК core i5 2500k (разгон до 4.5ghz) /16 ram 1600/ ssd intel (это для сравнения затраченного времени в конце статьи).

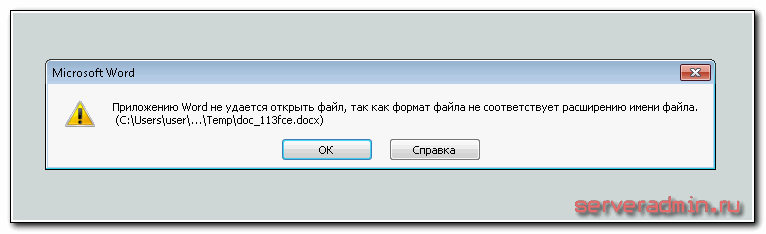

Спустя 6 суток у меня утилита отрапортовала об расшифровке 7277 файлов. Но счастье длилось не долго. Все файлы расшифровались «криво». То есть, например, документы microsoft office открываются, но с разными ошибками: «Приложением Word в документе *.docx обнаружено содержимое, которое не удалось прочитать» или «Не удается открыть файл *.docx из-за ошибок его содержимого». Файлы *.jpg тоже открываются либо с ошибкой, либо 95% изображения оказывается затертым черным или салатово-зелёным фоном. У файлов *.rar — «Неожиданный конец архива».

Пишем в ТП о результатах. Просят предоставить пару файлов. Через сутки опять дают ссылку на утилиту te225decrypt.exe, но уже версии 1.3.2.0. Ну что ж, запускаем, альтернативы то все равно не было тогда. Проходит около 6 суток и утилита завершает свою работу ошибкой «Невозможно подобрать параметры шифрования». Итого 13 суток «коту под хвост».

Но мы не сдаемся, на счету важные документы нашего *бестолкового* клиента без элементарных бэкапов.

Пишем в ТП о результатах. Просят предоставить пару файлов. И, как вы уже догадались, спустя сутки дают ссылку на всё ту же утилиту te225decrypt.exe, но уже версии 1.4.2.0. Ну что ж, запускаем, альтернативы то как не было, так и не появилось ни от Лаборатории Касперского, ни от ESET NOD32 ни от других производителей антивирусных решений. И вот, спустя 5 суток 3 часа 14 минут (123,5 часа) утилита сообщает о расшифровке файлов (у коллеги на core i5 расшифровка заняла всего 21 час 10 минут).

Ну, думаю, была-небыла. И о чудо: полный успех! Все файлы расшифрованы корректно. Всё открывается, закрывается, смотрится, редактируется и сохраняется исправно.

Все счастливы, THE END.

«А где же история про вирус Trojan.Encoder.263?», спросите вы. А на соседнем ПК, под столом… была. Там всё было проще: Пишем в ТП «Доктора Вэба», получаем утилиту te263decrypt.exe, запускаем, ждем 6,5 суток, вуаля! и всё готово.Подведя итог, могу привести несколько советов с форума «Доктор Вэб» в моей редакции:

Что необходимо сделать в случае заражения вирусом-шифровальщиком:

— прислать в вирусную лабораторию Dr. Web или в форму «Отправить подозрительный файл» зашифрованный doc-файл.

— Дожидаться ответа сотрудника Dr.Web и далее следовать его указаниям.

Что НЕ нужно делать:

— менять расширение у зашифрованных файлов; Иначе, при удачно подобранном ключе утилита просто не «увидит» файлов, которые надо расшифровать.

— использовать самостоятельно без консультации со специалистами любые программы для расшифровки/восстановления данных.

Внимание, имея свободный от других задач сервак, рпедлагаю свои безвозмездные услуги по расшифровке ВАШИХ данных. Сервак core i7-3770K c разгоном до *определенных частот*, 16ГБ ОЗУ и SSD Vertex 4.

Для всех активных пользователей «хабра» использование моих ресурсов будет БЕСПЛАТНА.

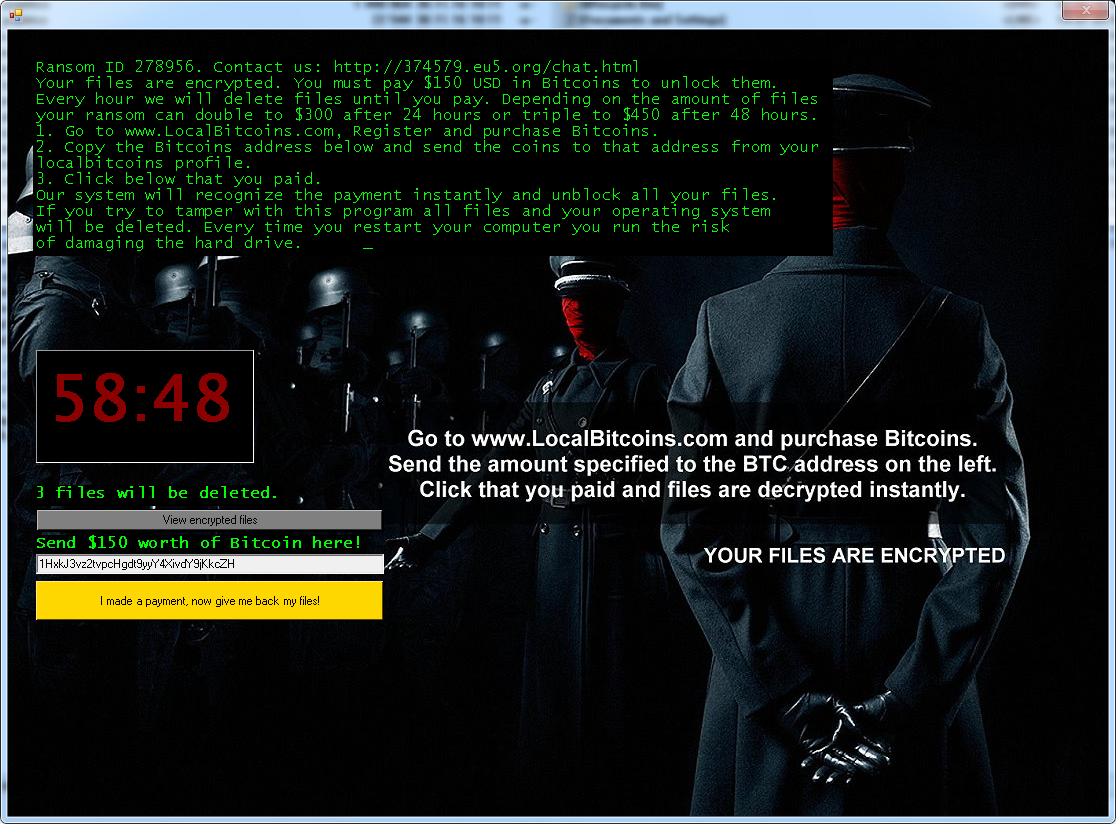

Начиная с 08.12.2013 года началось распространение нового вируса из всё той же серии Trojan.Encoder под классификацией «Доктора Вэба» — Trojan.Encoder.263, но с шифрованием RSA. Данный вид на сегодняшнее число (20.12.2013г.) не поддается расшифровке, так как использует очень устойчивый метод шифрования.

Что НЕ надо делать:

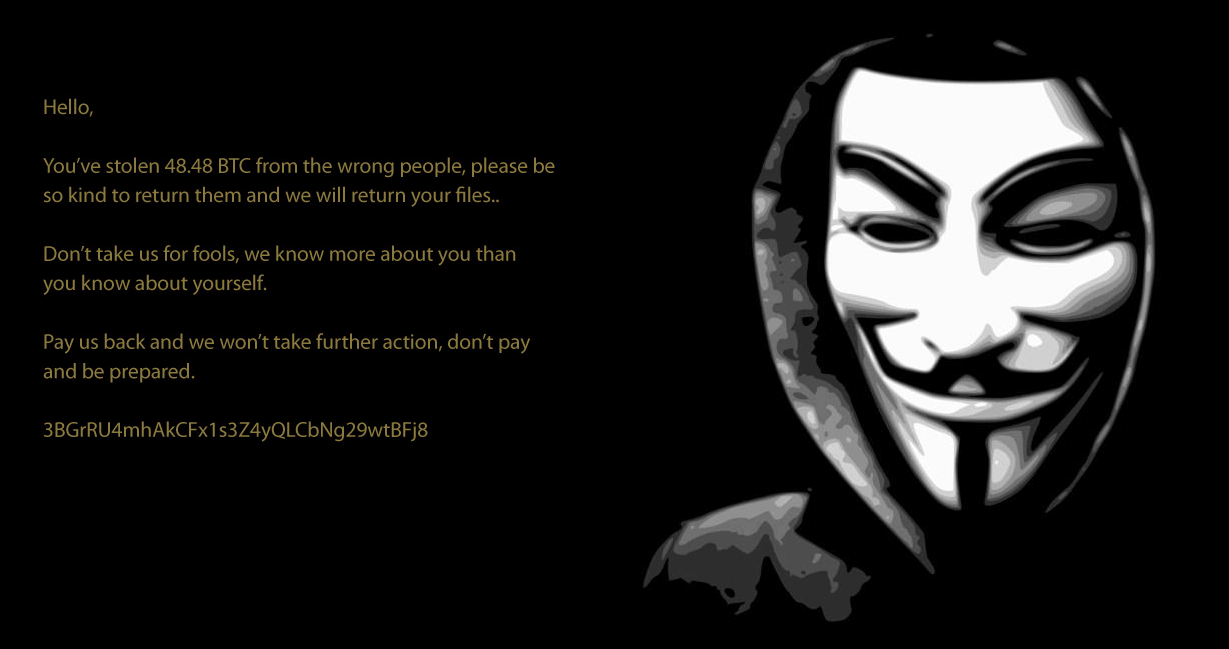

Не надо связываться со злоумышленниками. Это глупо. В более чем 50% случаев после «оплаты» в, примерно, 5000р., вы не получите НИЧЕГО. Ни денег, ни дешефратора.

Справедливости ради стоит отметить, что в интернете есть те «счастливчики», которые за «бабло» получали свои файлы обратно путем дешифрования. Но, верить этим людям не стоит. Будь я вирусописателем, первое, чтоб я сделал — дак это распространил информацию типа «я заплатил и мне выслали дешифратор. ».

За этими «счастливчиками» могут быть всё те же злоумышленники.

Что ж… пожелаем удачи остальным антивирусным компаниям в создании утилиты по дешифровке файлов после вирусов группы Trojan.Encoder.

Отдельная благодарность за проделанную работу по созданию утилит-дешифраторов товарищу v.martyanov`у с форума «Доктор Вэб».

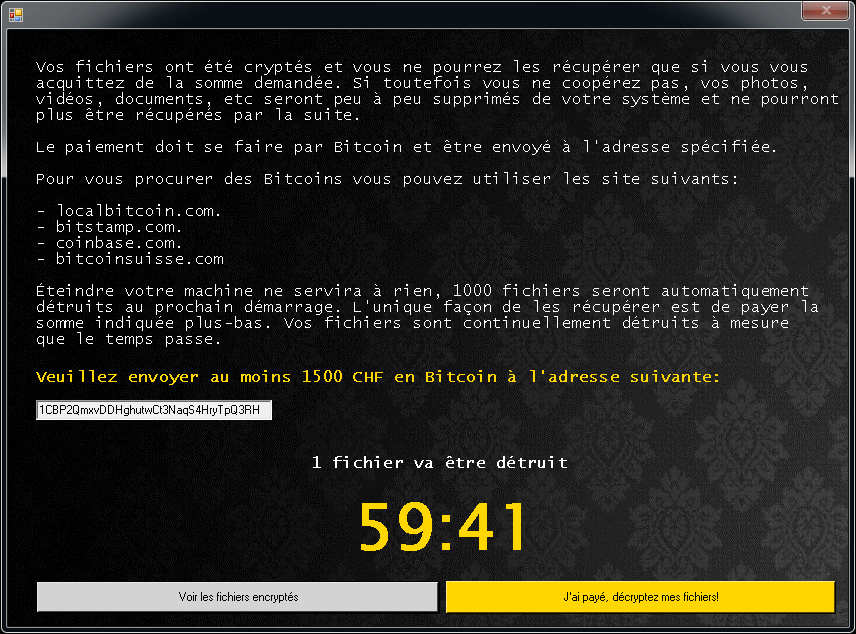

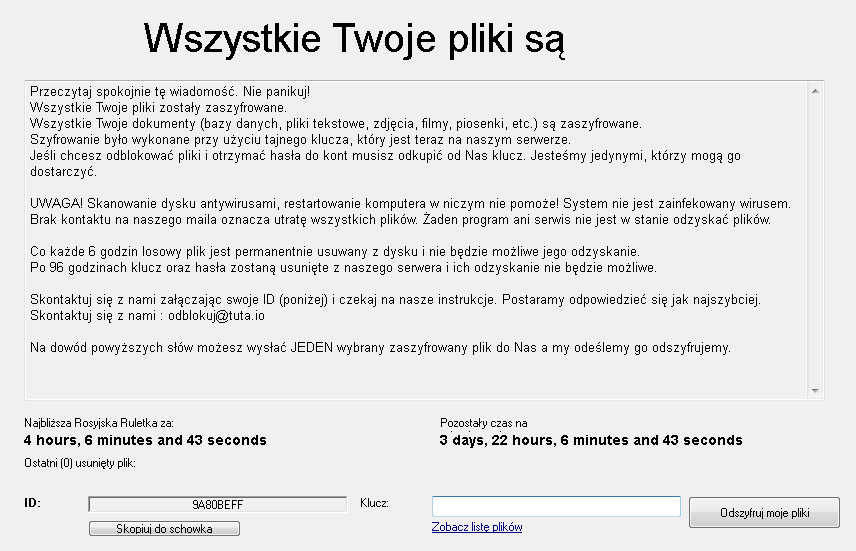

Spora ransomware — новый вирус trojan-шифровальщик

Месяц назад столкнулся с очередным шедевром вирусоделов, который оказался не похож на все то, что я видел ранее. Я расскажу вам о продвинутом вирусе вымогателе-шифровальщике spora ransomware, о способах расшифровки файлов и лечении. Хакеры разработали принципиально новый подход к разводу пользователей на приличные деньги. Далее расскажу обо всем по порядку.

Описание вируса шифровальщика spora ransomware

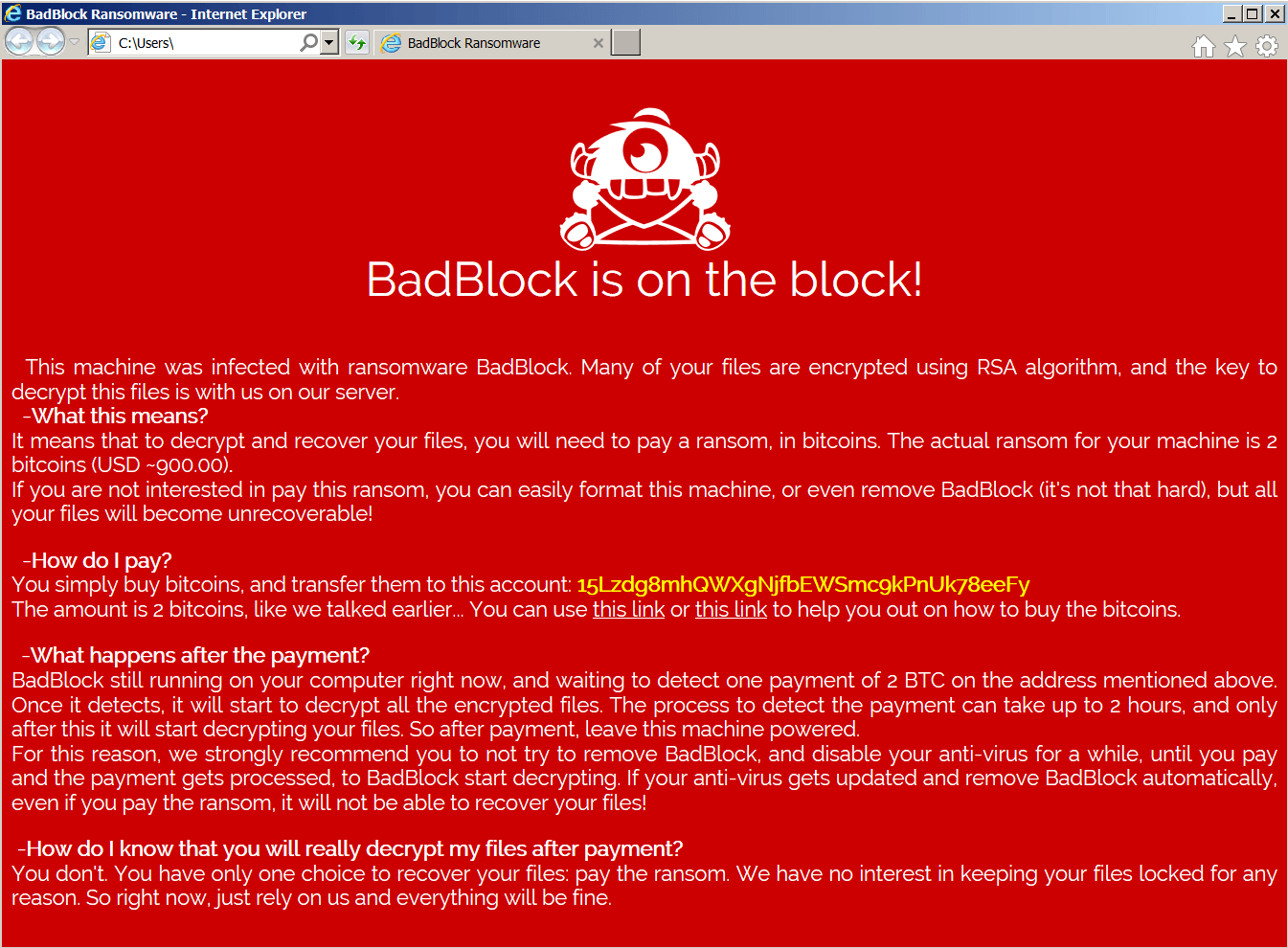

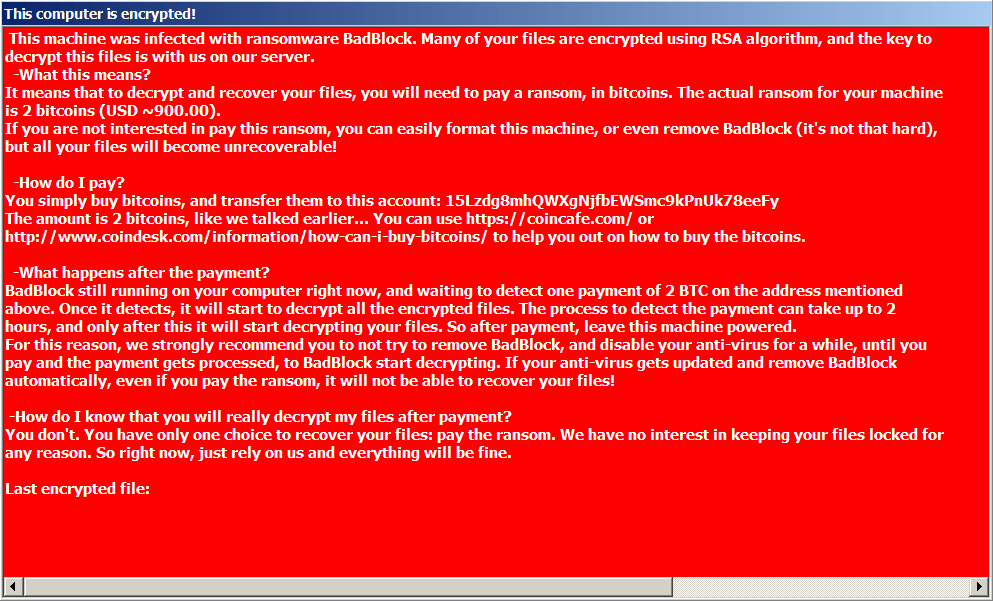

Расскажу подробно о том, что это такое — spora ransomware. Назвать его просто вирусом шифровальщиком, подобно ранее известным vault, da_vinci_code, enigma, no_more_ramsom язык не поворачивается. По сути это целый программный комплекс, состоящий из:

Все сделано на очень высоком техническом уровне, начиная от самого трояна-вымогателя, заканчивая самим сайтом. Работа по шифрованию файлов сделана очень аккуратно и незаметно. Если раньше шифровальщики заменяли расширения файла, что сразу указывало на то, что файл зашифровали, то теперь криптолокер действует хитрее — он шифрует файлы, не изменяя название файлов и их расширение. Это позволяет ему оставаться незаметным до тех пор, пока он не закончит свою работу. Особенно это актуально с сетевыми дисками, где сразу не догадаешься, что идет шифрование, если работают с файлами разные пользователи по сети.

Но я забегаю вперед. Расскажу обо всем по порядку, начиная от заражения компьютера, заканчивая вариантами расшифровки и восстановления файлов.

Важное замечание сделаю сразу же. Данный шифровальщик шифрует в том числе и сетевые диски, до которых сможет добраться. Как только заподозрили на компьютере вирус — сразу же отключайте его от сети. А лучше полностью выключите.

Как вирус вымогатель spora шифрует файлы

Начинается все, как обычно со всеми вирусами шифровальщиками — с письма на почту. Письмо это будет специально подобрано по содержанию, чтобы максимально напоминать рабочую переписку, если рассылка ведется по корпоративной базе почтовых ящиков. К примеру, там может быть просьба от какого-то контрагента сверить бухгалтерские документы, или посмотреть счет фактуру, либо что-то еще. Если рассылка идет по личным ящикам пользователей, то оно будет замаскировано под письмо от сбербанка, налоговой или какой-то еще популярной в народе службы.

После выполнения скрипта, во временной директории пользователя C:\Users\user\AppData\Local\Temp появятся два файла:

Имена файлов скорее всего в каждом конкретном случае будут разными, но по типу будут такие же. Первое это исполняемый файл, который и является шифровальщиком. Сразу после создания, он запускается и начинает свою черную работу по шифрованию файлов.

Если у вас включен UAC, то вы увидите запрос на выполнение файла. Вирус пытается удалить все теневые копии, а для этого нужно подтверждение. Если не подтвердите запуск файла, то считайте, что вам повезло, и ваши теневые копии останутся. А если подтвердите выполнение, или если у вас вообще отключен UAC, то ваши теневые копии будут удалены командой:

Второй файл является пустышкой, который замаскирован под файл формата word, но при этом открывается с ошибкой.

Он сделан, скорее всего, для того, чтобы запутать пользователя. Человек может подумать, что просто файл повредился. Это может побудить его еще раз открыть вложение из письма, чтобы убедиться, что письмо не открывается. Особо сообразительные люди отправляют письмо коллегам с просьбой проверить, открывается ли у них этот файл. Сам лично наблюдал такое поведение. В итоге шансы у вируса-вымогателя выполнить свою работу увеличиваются.

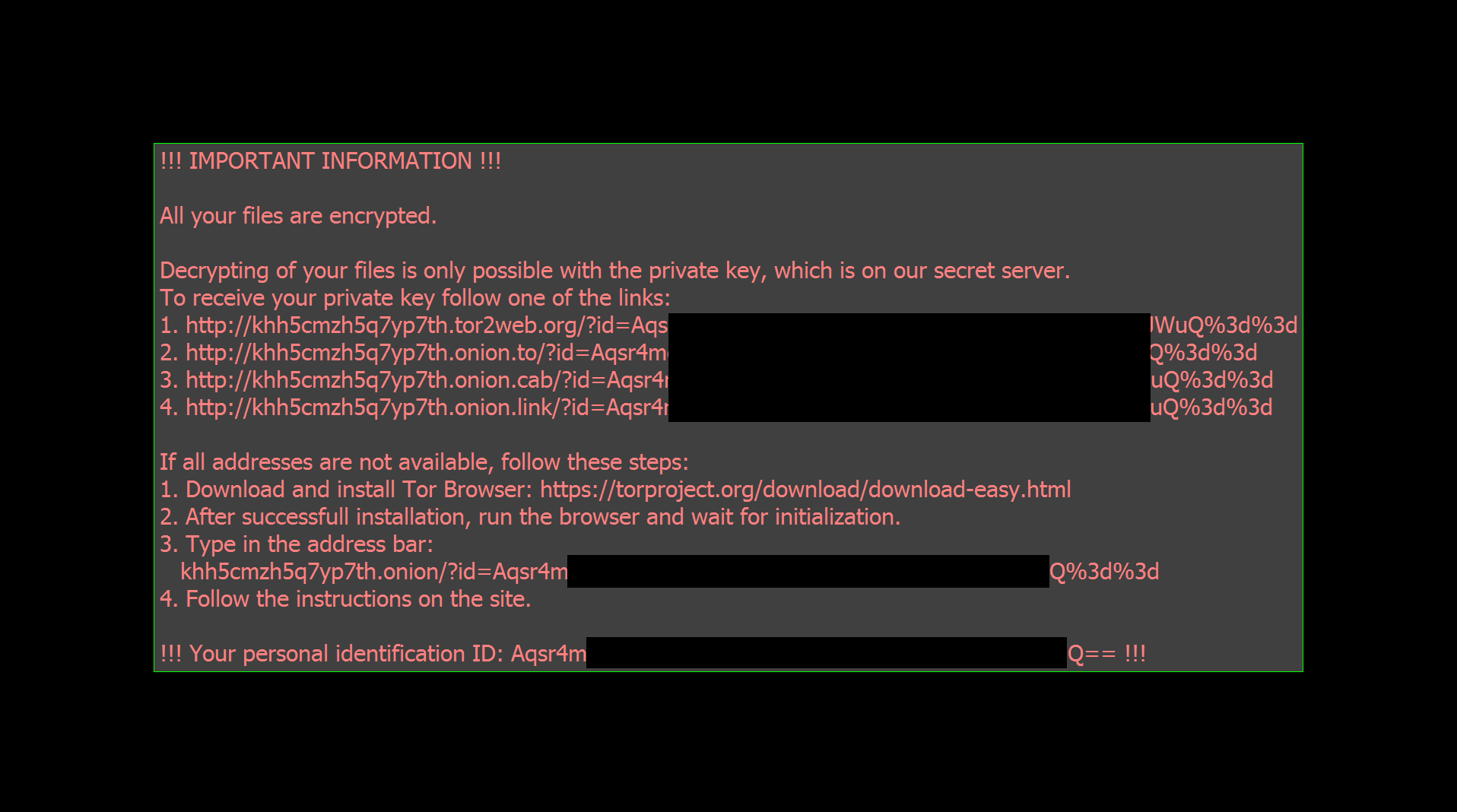

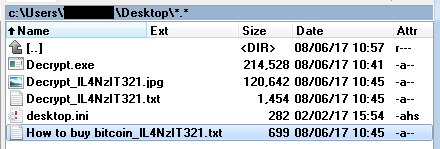

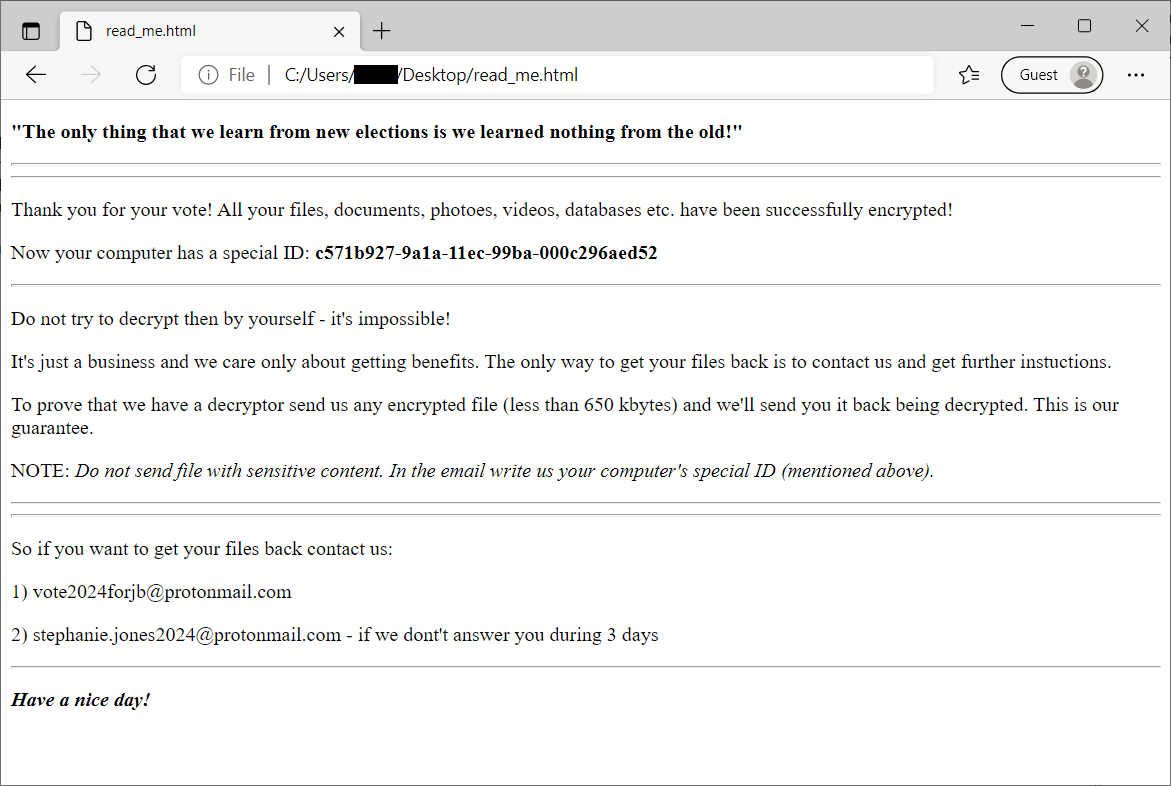

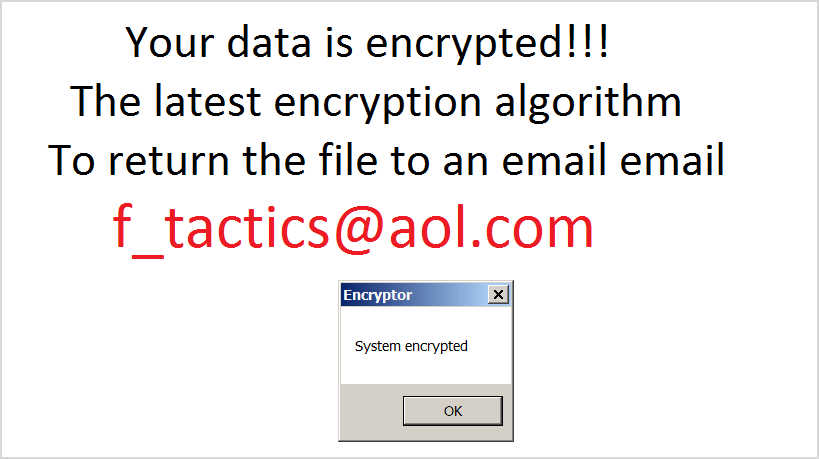

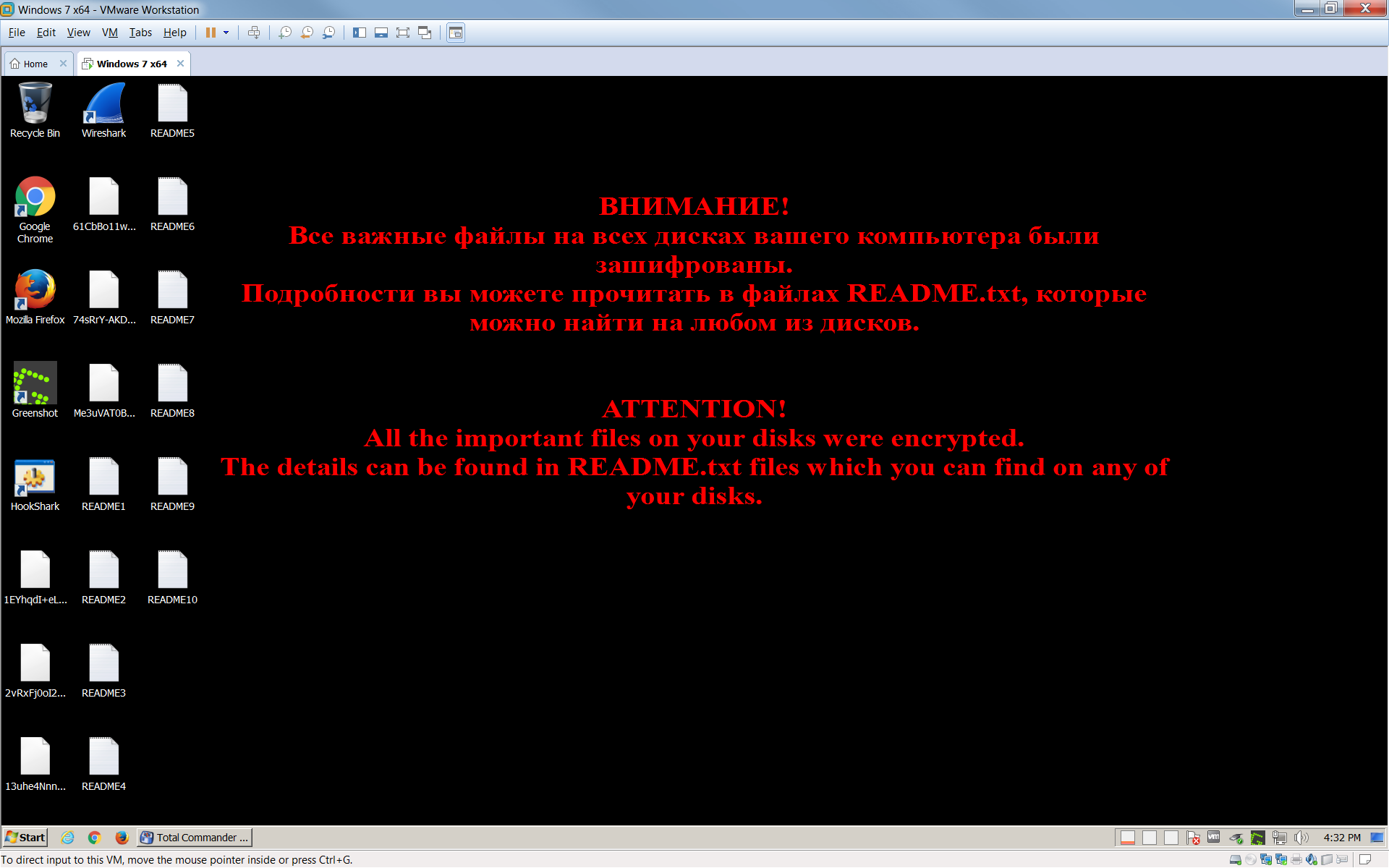

После того, как вирус запустился и зашифровал все файлы, которые смог найти, он создает 2 файла на рабочем столе пользователя:

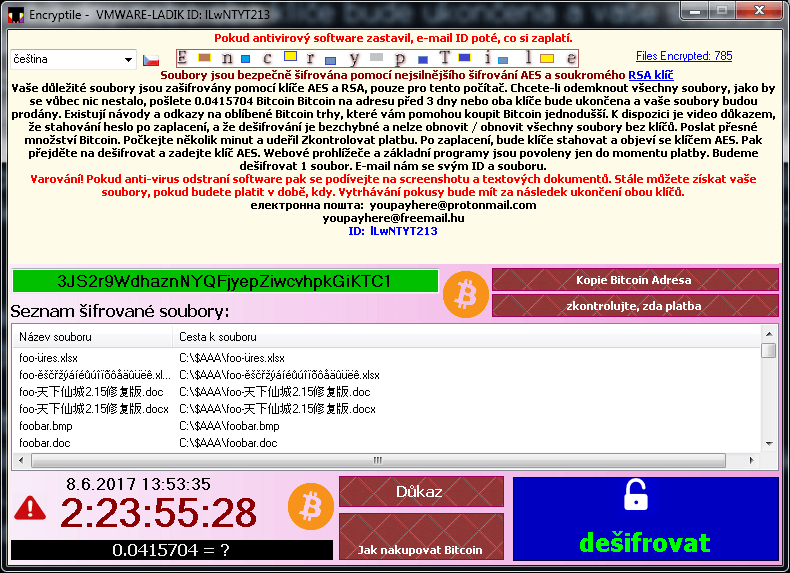

Первый файл — html страничка, которая автоматически запускается. Она содержит в себе краткую информацию о том, что произошло на компьютере:

На странице есть форма ввода, куда уже введен ваш идентификатор, с помощью которого вы можете авторизоваться на сайте https://spora.bz.

Второй файл необходим для того, чтобы вы смогли получить дешифратор от злоумышленников. Его нужно сохранить, если вы рассчитываете расшифровать файлы.

Особенностью работы данного вируса шифровальщика является то, что ему для своей работы не требуется доступ в интернет. После того, как вы его запустите из почты, он начнет свою работу, даже если у вас антивирус или firewall контролирует подозрительный сетевой трафик.

Если вы увидели в своем браузере описанную выше страничку, значит все ваши файлы уже зашифрованы, хотя внешне кажется, что все в порядке. Но при попытке открыть файл, вы получите ошибку. Дальше нужно действовать аккуратно и внимательно, если хотите получить свои данные обратно. Шансы сделать это бесплатно хоть и небольшие, но есть.

Можно зайти в личный кабинет указанного выше сайта и посмотреть, как там все устроено.

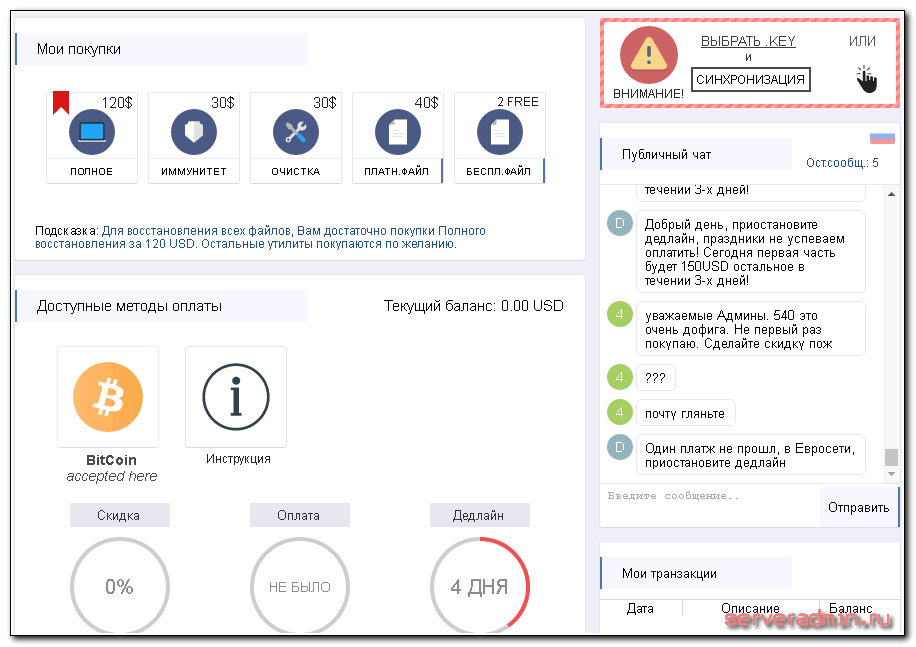

После заражения у вас есть 5 дней, чтобы оплатить расшифровку. После этого, она станет дороже в 2 раза. Имейте это ввиду, если решитесь платить деньги. Я знаю, что многие платят, так как нет выхода, поэтому сразу предупреждаю. Цена через 5 дней реально будет в 2 раза выше.

Поражает набор услуг, которые вы можете приобрести в «магазине». Тут и иммунитет от шифровальщика, и очистка компьютера. У вас есть возможность расшифровать 2 файла бесплатно. Если у вас пропало не более пары нужных файлов, считайте что вам повезло, сможете их расшифровать. Но имейте ввиду, что это не всегда срабатывает. Если злоумышленники посчитают, что файл очень ценен, то могут отказать в бесплатной расшифровке.

На сайте предусмотрен чат с техподдержкой вируса. Первое время не было ограничения на количество сообщений, теперь оно есть — не более пяти. Так что внимательно следите за тем, что пишите, если у вас реально есть необходимость общаться.

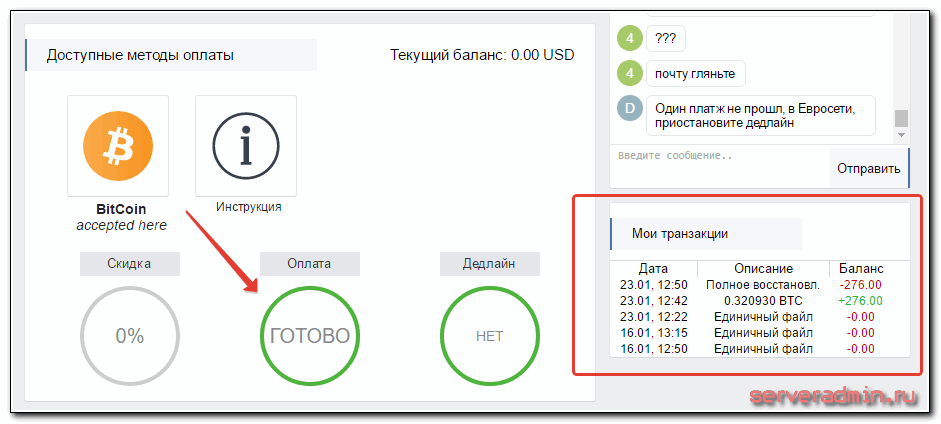

Вы можете тут же внести оплату за расшифровку. На сайте есть подробные инструкции. После зачисления денег, информация в личном кабинете изменится.

Если деньги сразу не придут, нужно написать в техподдержку, они вручную проверят поступление и подтвердят его. Масштабы деятельности, честно говоря, поражают. Очень занимательный чат. Я прям зачитался, когда первый раз попал в личный кабинет.

Как лечить компьютер и удалить вымогатель spora ransomware

После того, как вы узнали, что все ваши файлы зашифрованы, нужно определиться, что вы будете делать дальше. Если у вас есть бэкапы и расшифровка файлов вам не требуется, то можно смело переходить к лечению компьютера и удалению вируса. Как и все остальные вирусы шифровальщики, удалить из системы его не трудно. Та модификация, что попалась мне, вообще ничего особенного с системой не делала, нигде себя не прописывала — ни в реестре, ни в автозапуске. Все, что сделал вирус, это создал несколько файлов. 3 файла в папке с профилем пользователя C:\Users\user\AppData\Roaming:

Эти же 3 файла будут продублированы в папке C:\Users\user\AppData\Roaming\Microsoft\Windows\Templates. На рабочем столе пользователя будут лежать первые два файла из списка. Все эти файлы носят информационный характер и непосредственной опасности не представляют. Сам вирус будет находиться в папке C:\Users\user\AppData\Local\Temp. Вот список файлов оттуда, относящиеся к spora:

Этот список файлов представляет непосредственную опасность и его в первую очередь надо удалить. Ни в коем случае не копируйте эти файлы на флешку или куда-то еще. Если случайно запустите на другом компьютере, то потеряете и там все данные. Если вам нужно сохранить для последующего разбора файлы с вирусами, то добавьте их в зашифрованный архив.

Удаления этих файлов достаточно для того, чтобы избавиться от вируса шифровальщика. Но хочу обратить внимание, что модификации могут быть разные. Я видел в интернете информацию о том, что этот вирус иногда ведет себя как троян, создает копии системных папок в виде ярлыка, скрывает настоящие системные папки, а в свойствах запуска ярлыков добавляет себя. Таким образом, после расшифровки файлов, ваша карета снова может превратиться в тыкву.

После ручного удаления вируса, рекомендую воспользоваться бесплатными инструментами от популярных антивирусов. Подробнее об этом я уже рассказывал ранее на примере вируса no_more_ransom. Можете воспользоваться приведенными там рекомендациями. Они актуальны и для вируса spora.

Я рекомендую после расшифровки файлов, сразу же переустановить систему Windows. Только это может дать 100% гарантию, что на компьютер очищен полностью.

Если вам необходимо любой ценой восстановить зашифрованные файлы, а самостоятельно вы это сделать не можете, рекомендую сразу обращаться к профессионалам. Неправильные ваши действия могут привести к тому, что файлы вы вообще не сможете получить назад. Как минимум, вам нужно снять посекторный образ системы и сохранить его, прежде чем вы сами начнете что-то делать. Как сделать образ системы рассказывать не буду, это выходит за рамки данной статьи.

Подведем итог. После того, как ваш компьютер был зашифрован, правильная последовательность действий для возможной расшифровки файлов и лечения компьютера следующая:

Где скачать дешифратор spora ransomware

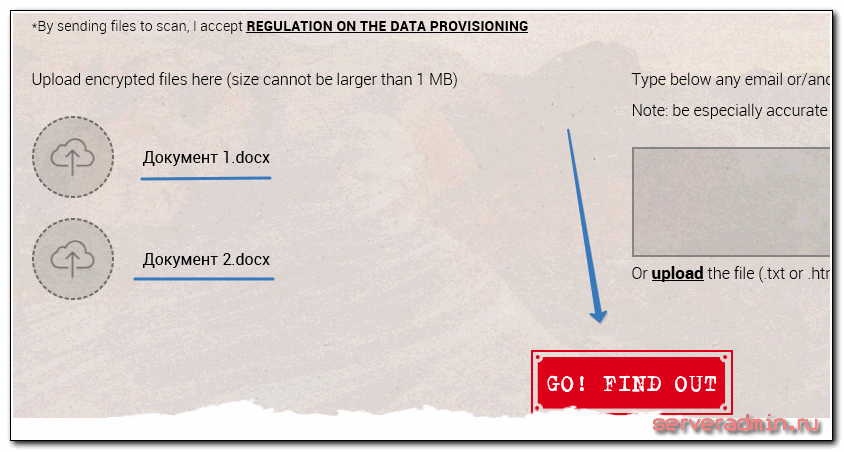

Прежде чем начинать восстанавливать файлы самостоятельно, можно попробовать поискать дешифратор для spora ransomware. Существует сайт https://www.nomoreransom.org, на котором собраны дешифраторы для некоторых шифровальщиков. Можно попытать счастья и проверить, есть ли там рабочий дешифратор для spora, который позволит очень быстро и просто расшифровать файлы.

Выбираем парочку зашифрованных файлов и отправляем их на сервер для подбора дешифратора.

Мне не повезло. На момент написания статьи дешифратор для spora ransomware отсутствовал.

Список существующих дешифраторов для шифровальщиков можно посмотреть в отдельном разделе https://www.nomoreransom.org/decryption-tools.html. Возможно, когда-нибудь там появится что-то и для spora. Наличие такого количества готовых дешифраторов позволяет думать, что теоретически это возможно, хотя я и не очень представляю как это возможно с текущей реализацией алгоритма шифрования.

Есть ли еще возможность найти рабочий дешифратор для шифровальщика spora ransomware я не знаю. Думаю, что нет. А если кто-то будет предлагать его продать, да еще и по небольшой цене, то скорее всего это будет мошенник.

Никогда не покупайте дешифраторы, если вам предварительно не предоставят 100% гарантии его работы на примере нескольких, а еще лучше всех файлов.

Как расшифровать и восстановить файлы после вируса spora ransomware

Что делать, когда вирус spora ransomware зашифровал ваши файлы? Вы можете расшифровать бесплатно 2 файла в личном кабинете. Как это сделать показано в видео в конце статьи. Если вам этого мало, то читайте дальше о том, как расшифровать остальные файлы. Точнее не расшифровать, а восстановить. Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

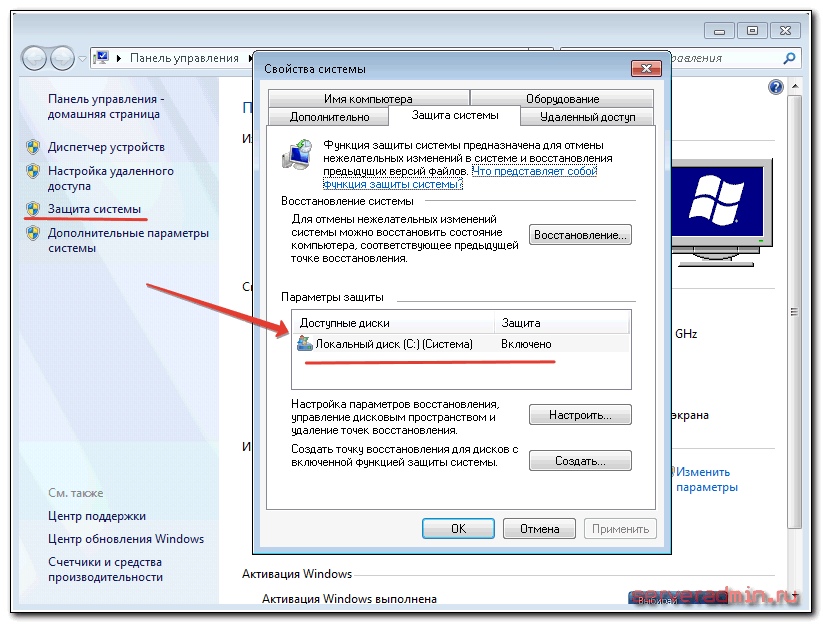

Для начала проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Подробнее об этом запросе я рассказал в начале повествования, когда рассказывал о работе вируса.

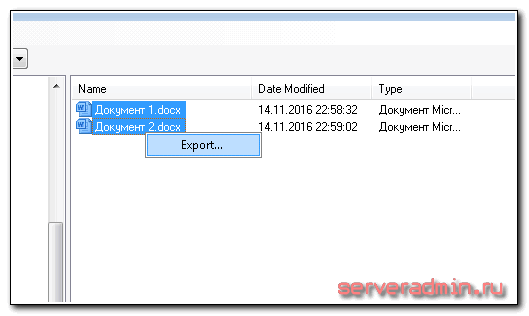

Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

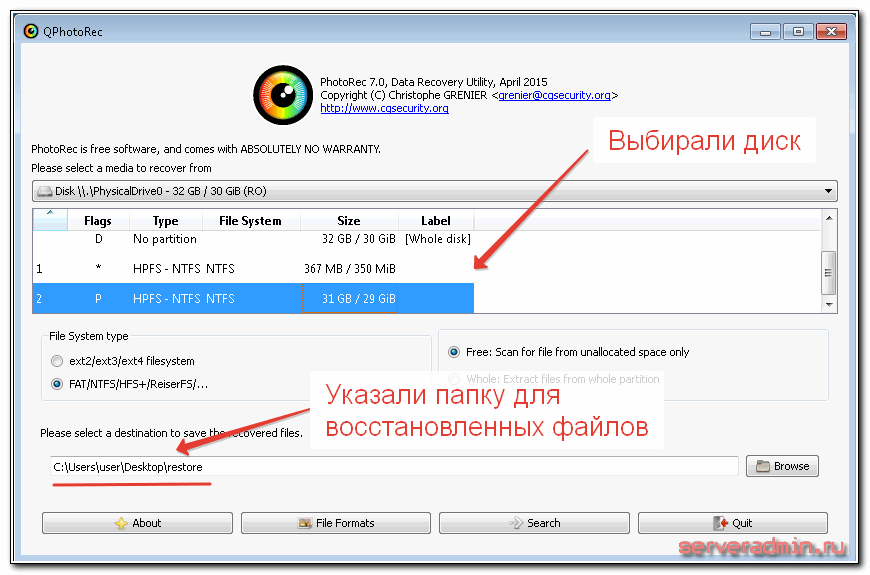

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Trojan-Ransom.Win32.Spora

Сейчас старые модификации вируса определяются антивирусами как Win32/Filecoder.Spora.A, Win32/Filecoder.NJI и д.р. Может меняться последняя буква на b, f и т.д. Filecoder иногда заменяется на trojan. К сожалению, все это применимо только к старым версиям вирусов. Постоянно выходят новые, которые антивирусы не способны быстро определить.

Пробежимся по форумам популярных на сегодняшний день антивирусов и посмотрим, что они могут предложить в борьбе с шифровальщиком spora.

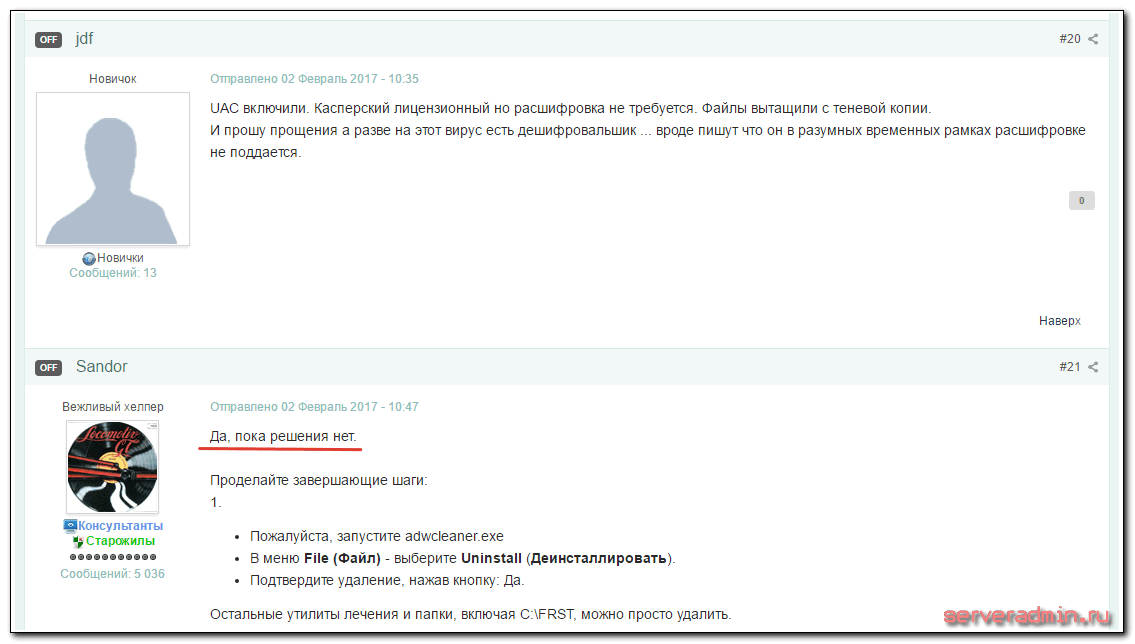

К сожалению, как и раньше — НИЧЕГО. Смотрим сообщение с сайта forum.kasperskyclub.ru, куда отправляют с официального форума kaspersky делать заявки на лечение от вирусов.

Вот еще оттуда же https://forum.kasperskyclub.ru/index.php?showtopic=54138&p=795414

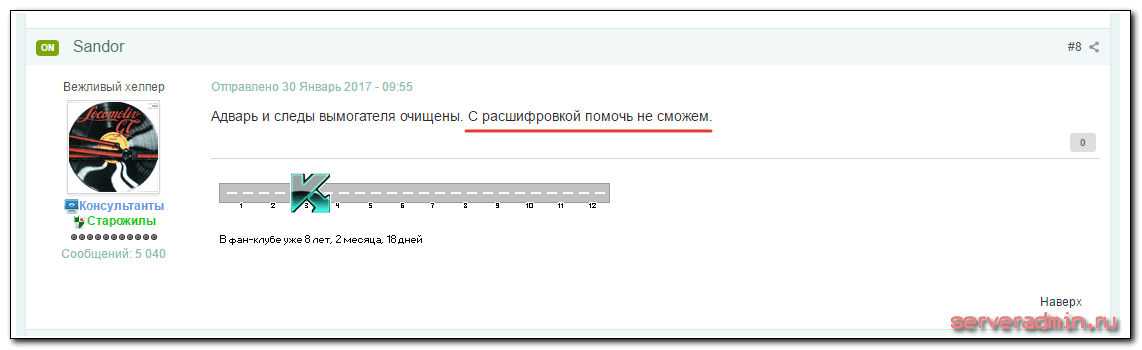

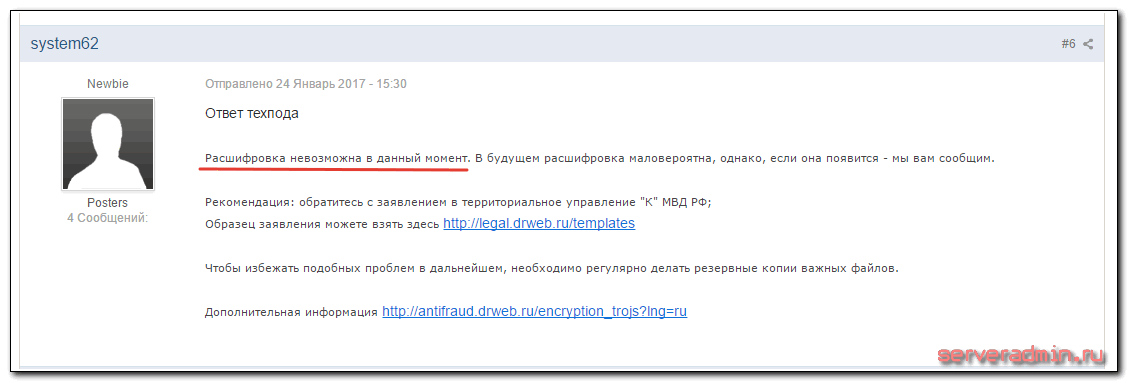

Вот пострадавший от такого же вируса spora на форуме dr.web. Ответ техподдержки доктора веба тоже неутешительный:

Расшифровка невозможна в данный момент. В будущем расшифровка маловероятна, однако, если она появится — мы вам сообщим.

Рекомендация: обратитесь с заявлением в территориальное управление «К» МВД РФ;

Образец заявления можете взять здесь http://legal.drweb.ru/templates

Чтобы избежать подобных проблем в дальнейшем, необходимо регулярно делать резервные копии важных файлов.

Заглянул к еще одному крупному игроку рынка антивирусных решений — ESET NOD32, что там у него есть на тему spora ransomware. Как водится, тоже есть упоминания о столь популярном сейчас вирусе. Вот большая тема оттуда — зашифровано в Spora. Сообщение администратора на 2-й странице обсуждений:

Все как всегда со всеми предыдущими шифровальщиками, за исключением Энигмы. Ее обещали расшифровывать. А текущий нет и пока не предвидится. Так что тут каждый сам за себя.

Методы защиты от вируса шифровальщика

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

На этом у меня все. Будьте внимательны за компьютером. Не открывайте подозрительные файлы, не переходите по сомнительным ссылкам, делайте регулярно бэкапы всех важных данных.

Видео c 100% расшифровкой и восстановлением файлов

Я записал видео, где на тестовой машине заразился вирусом, успешно восстановил все файлы, вылечил компьютер и удалил вирус из системы.

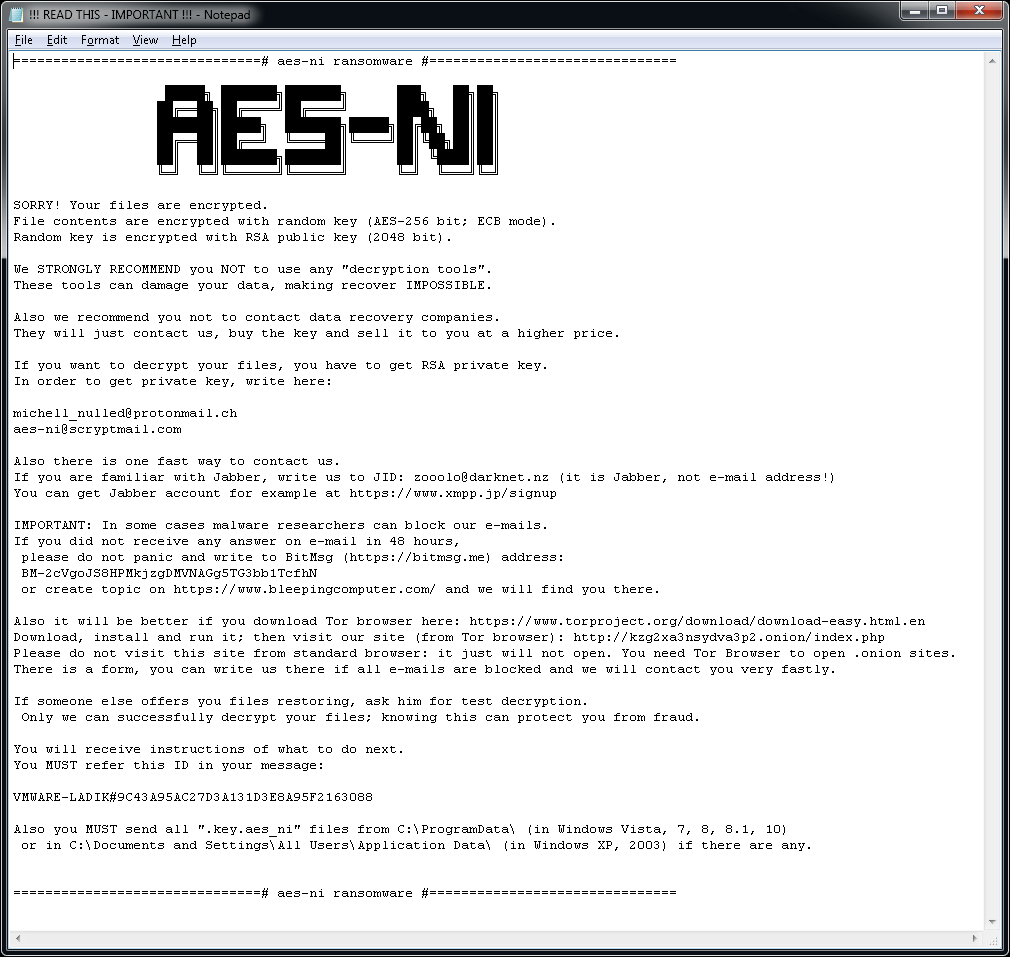

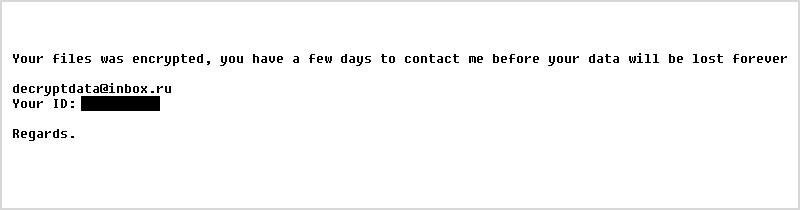

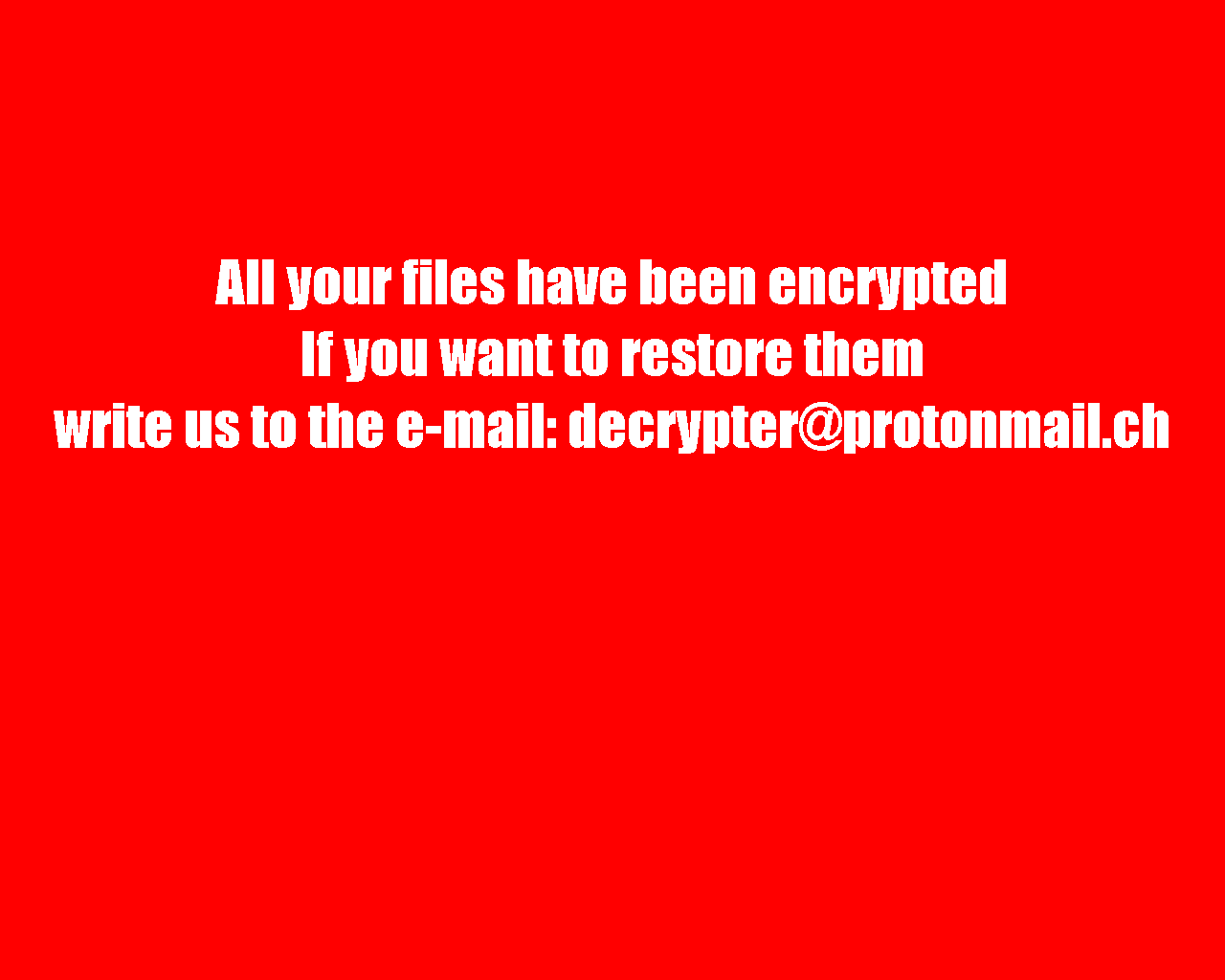

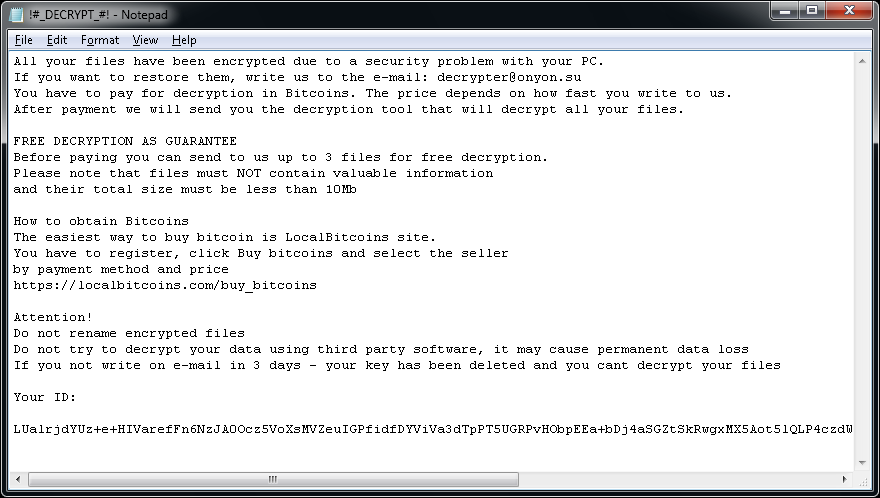

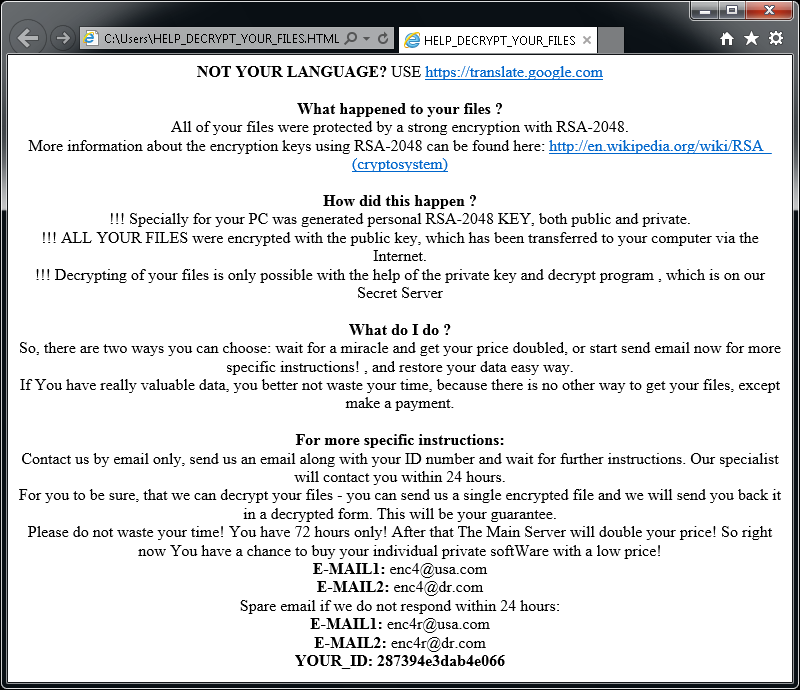

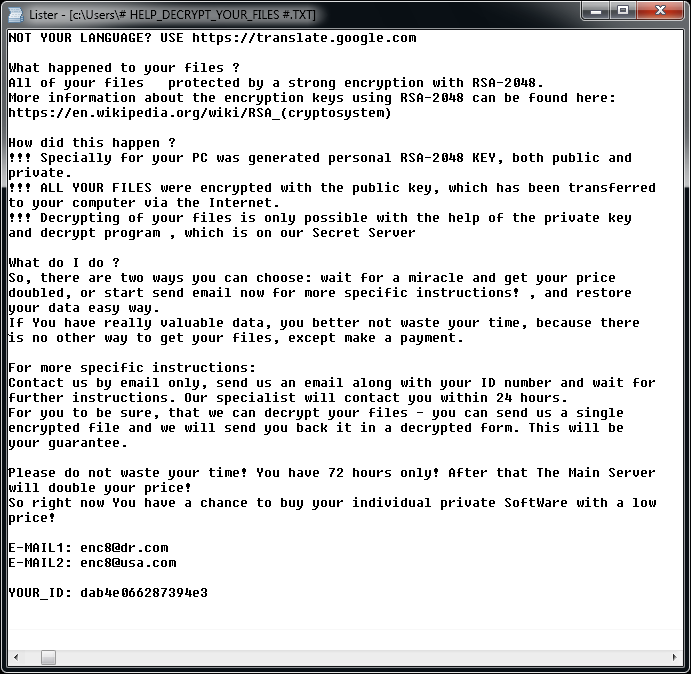

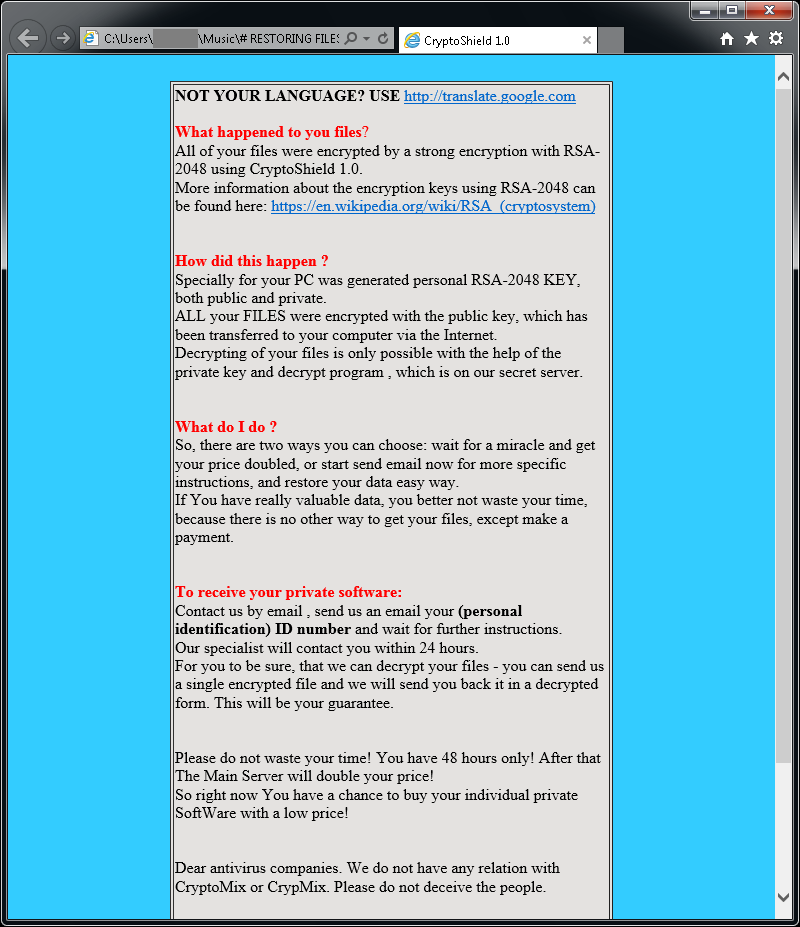

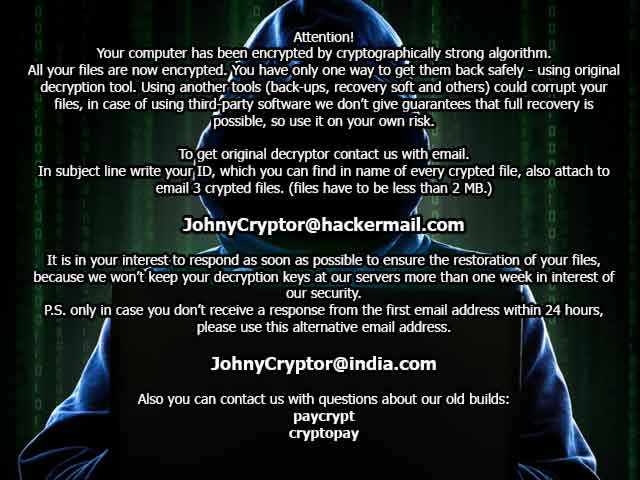

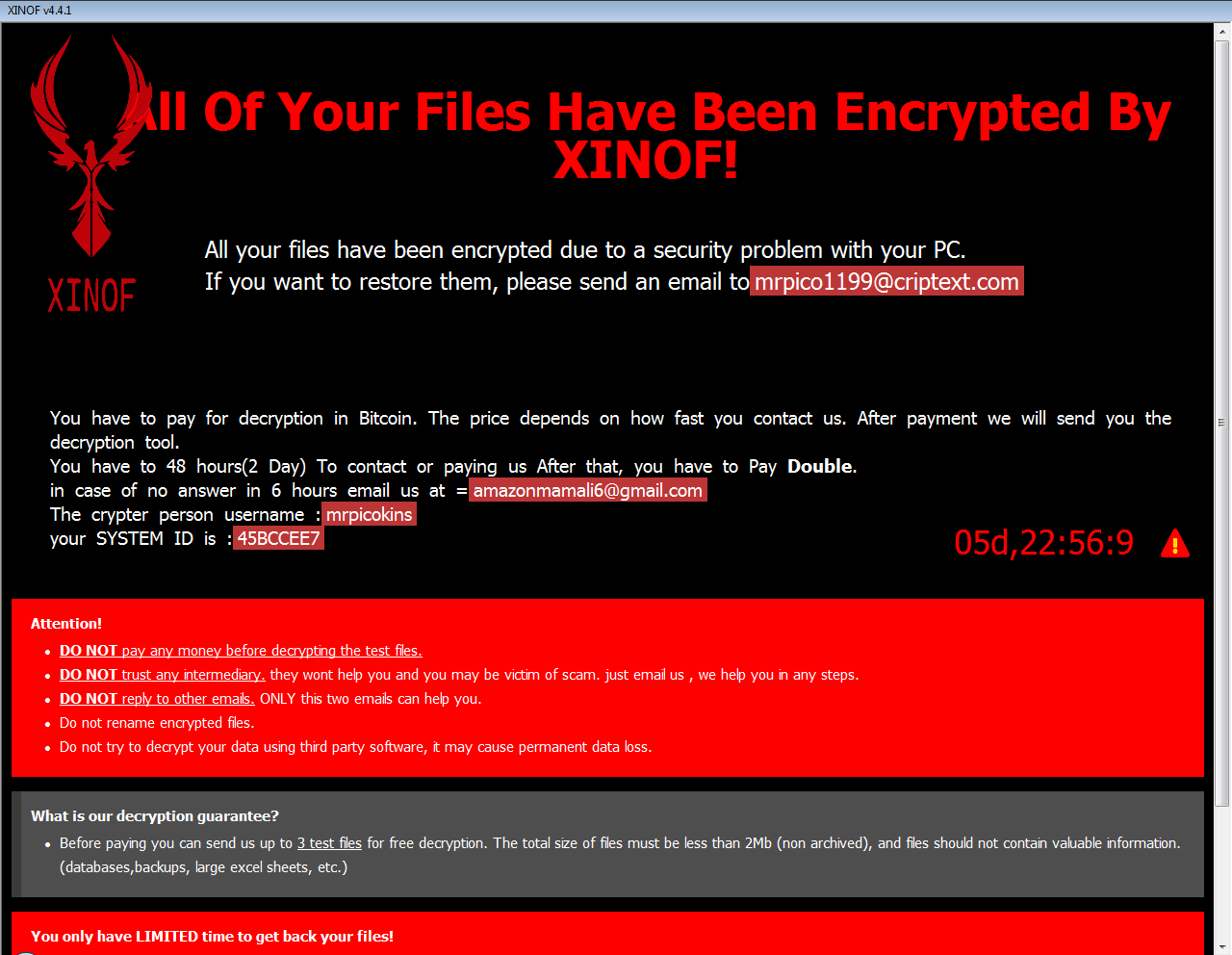

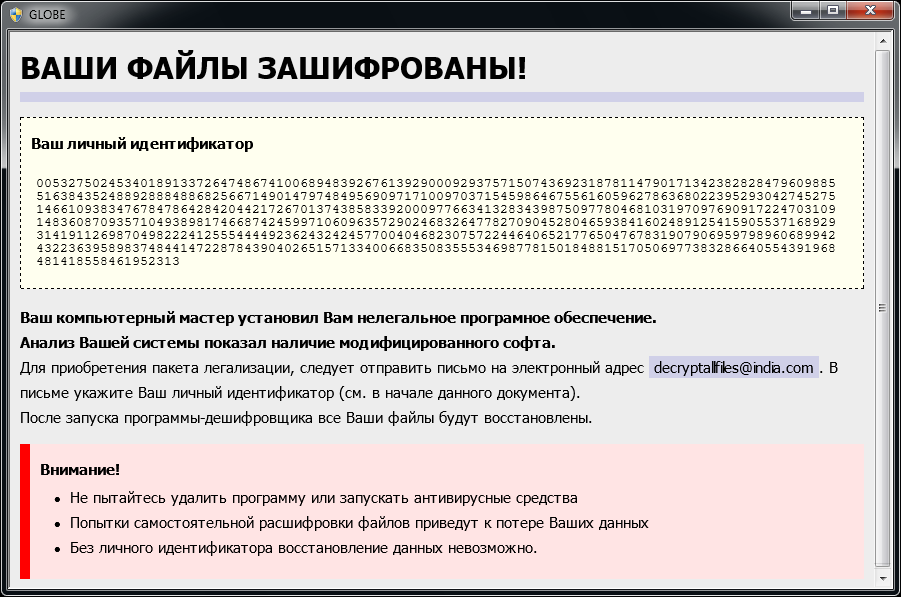

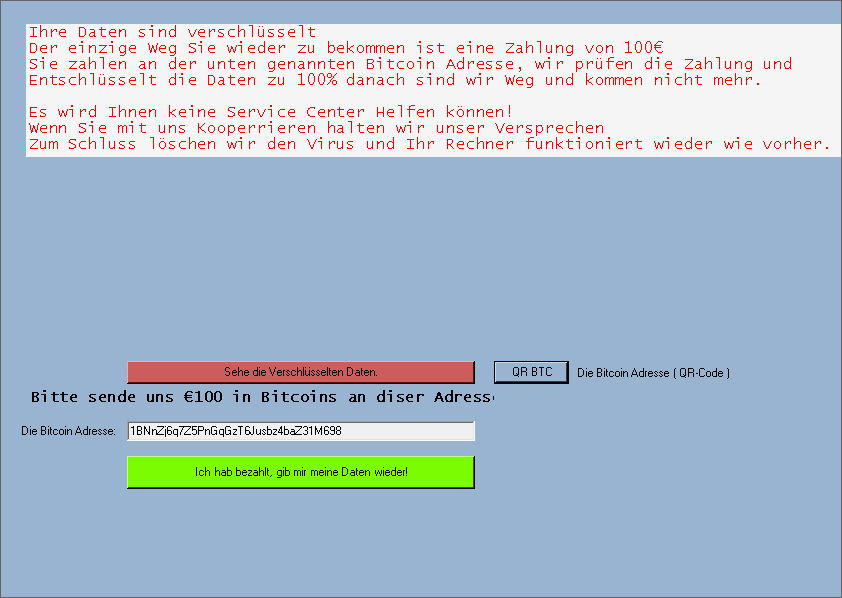

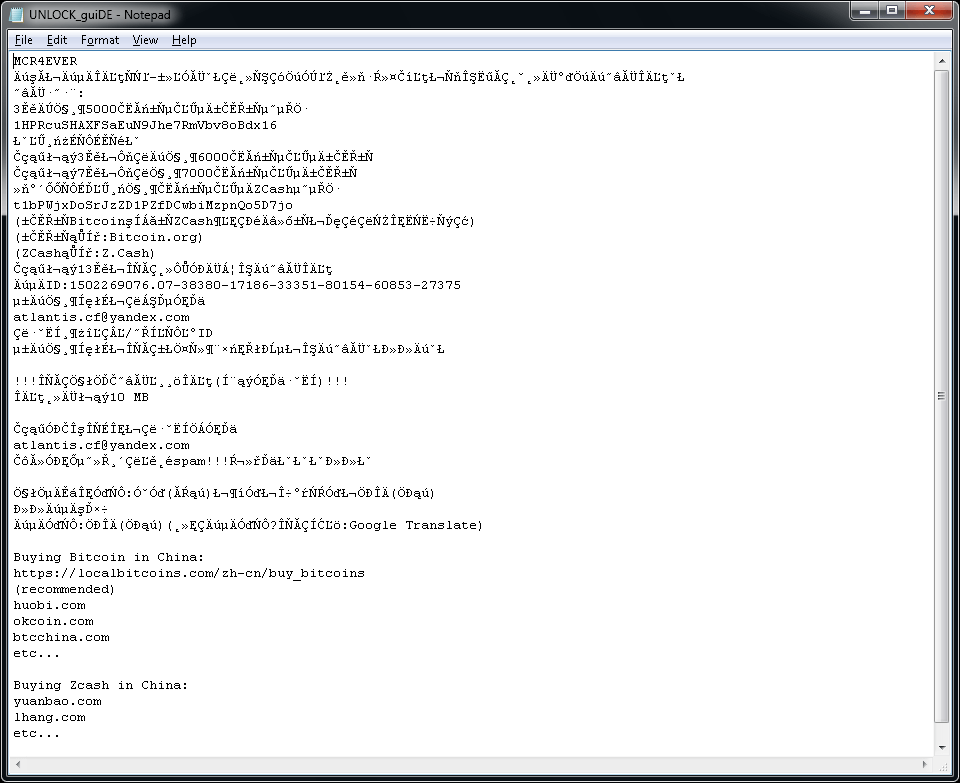

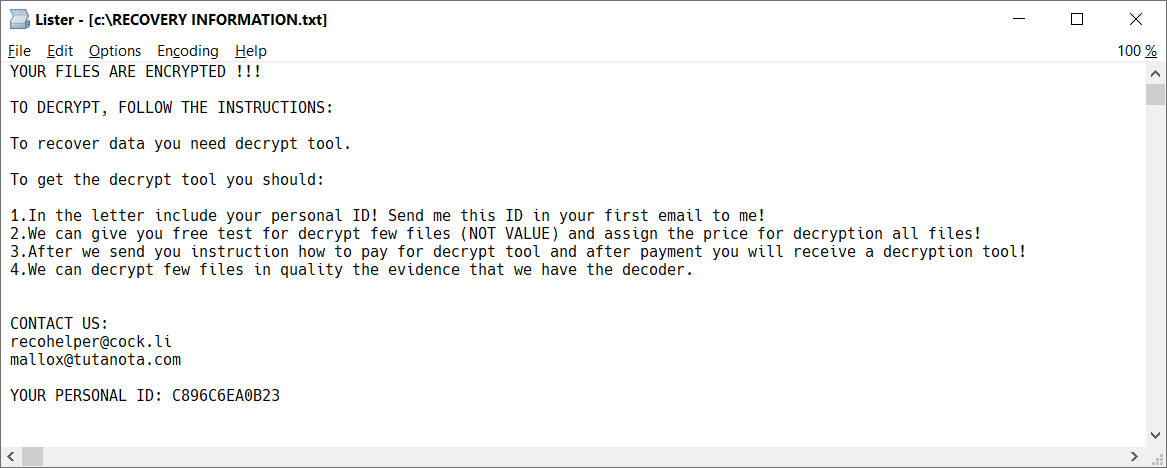

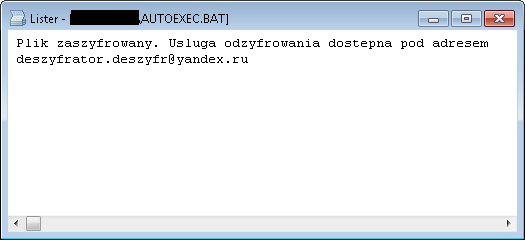

[email protected] ([email protected]) – электронная почта злоумышленников, которые распространяют одну из модификаций шифровальщика Dharma ransomware.

Вирус шифрует более 40 типов самых распространенных типов файлов и распространяется по локальной сети.

Методы заражения преимущественно стандартные для шифровальщиков – пользователь сам загружает его в систему, так как исполнительный файл маскируется злоумышленниками под уведомления из банков, налоговых и других государственных органов, а так же как письма от клиентов и контрагентов.

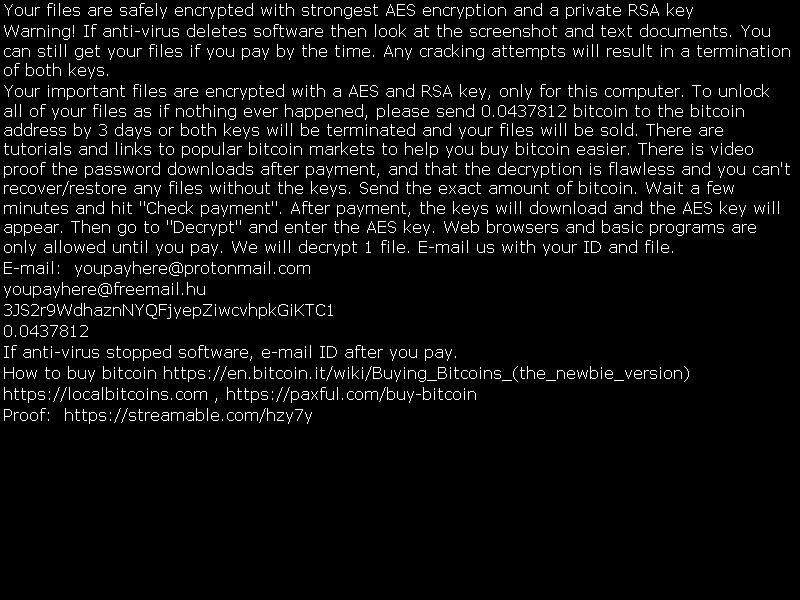

После полного шифрования всех файлов, вирус “раскидывает” файлы FILES ENCRYPTED.txt и Info.hta на рабочем столе и в папках с закодированными файлами.

Шифровальщик добавляет к именам зашифрованных файлов разные расширения, в последней версии это “.java“.

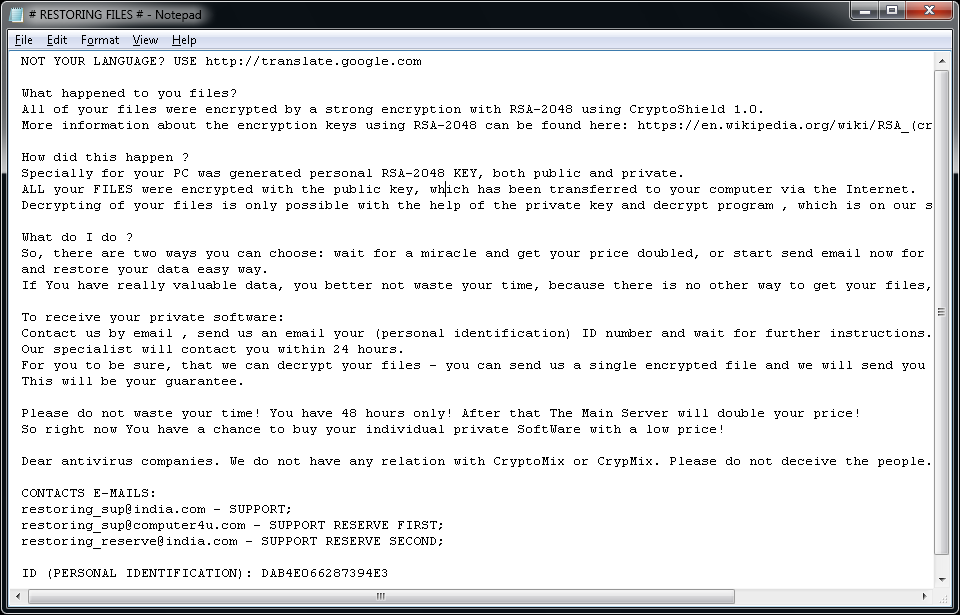

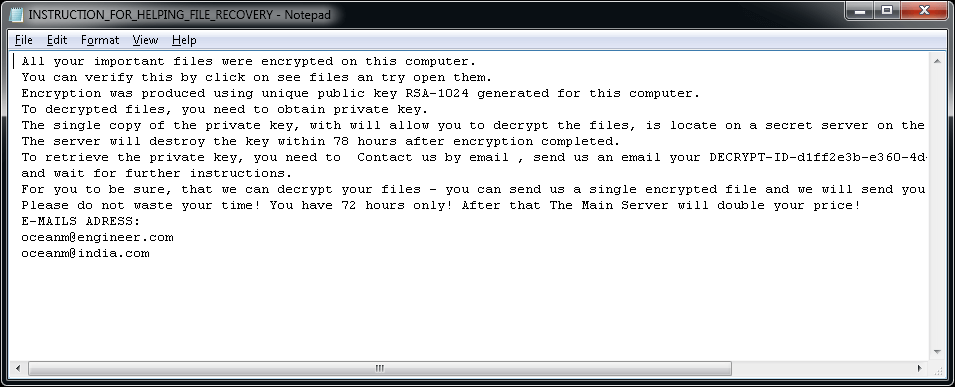

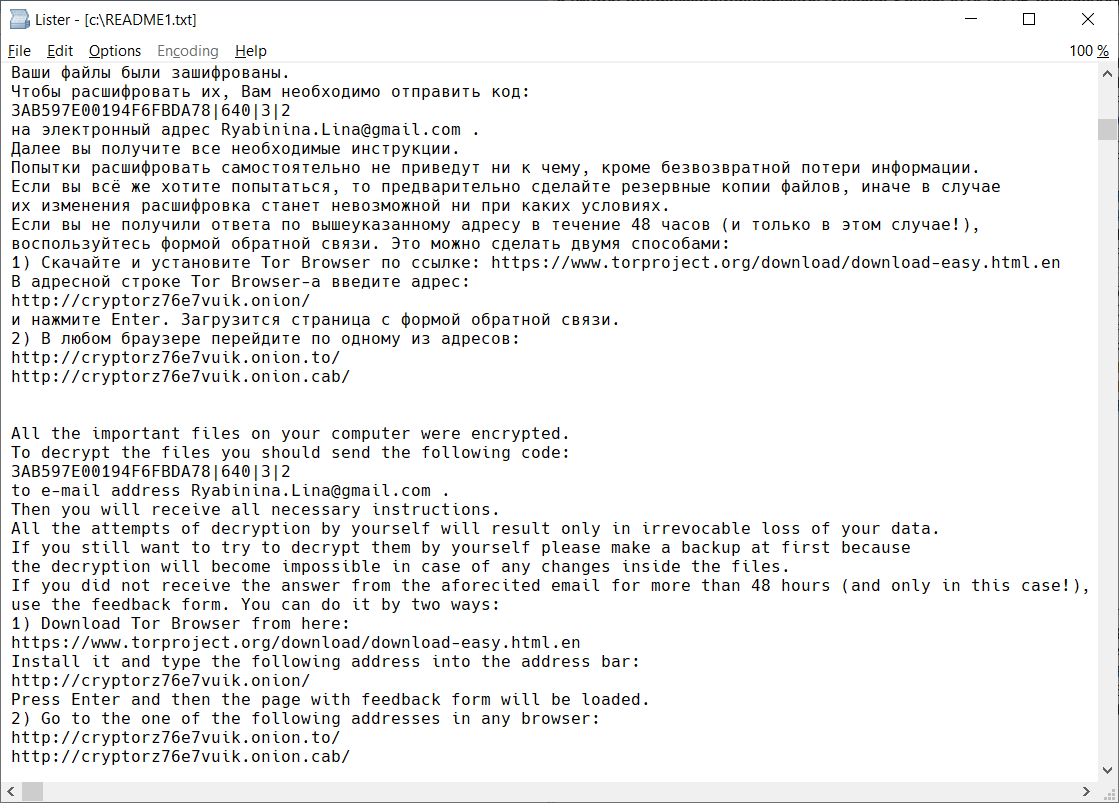

В файле FILES ENCRYPTED.txt содержится следуюющая информация:

all your data has been locked us

You want to return?

write email [email protected] or [email protected]

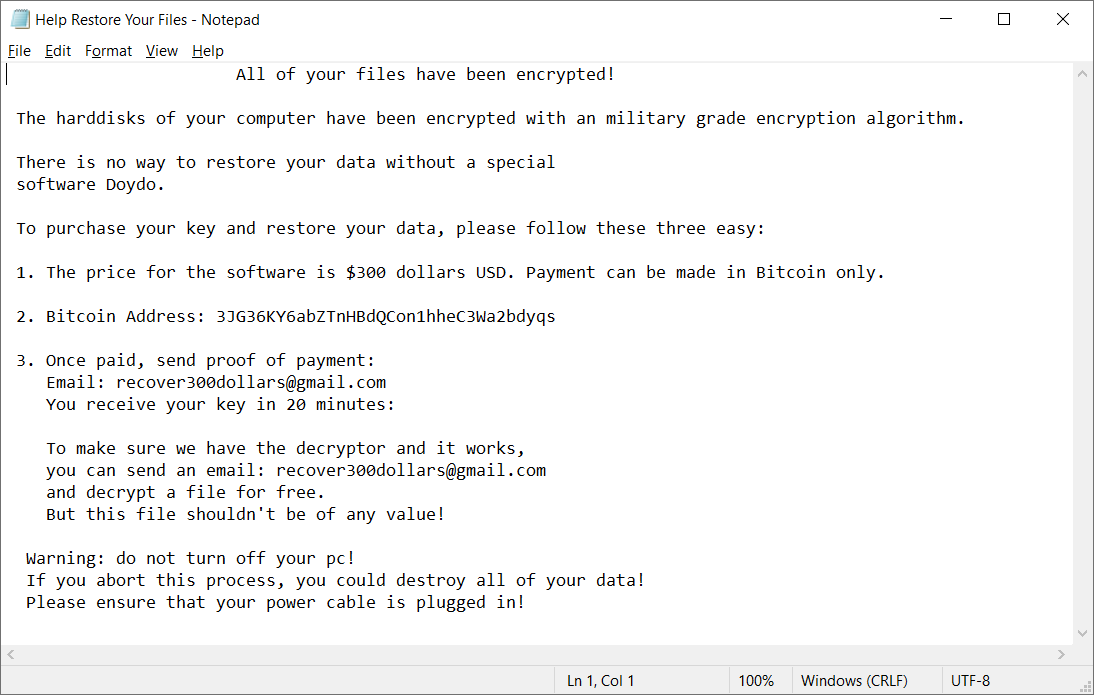

В файле Info.hta более детальные “инструкции”:

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail [email protected]

Write this ID in the title of your message B8F053EC

In case of no answer in 24 hours write us to theese e-mails:[email protected]

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 5 files for free decryption. The total size of files must be less than 10Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click ‘Buy bitcoins’, and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

На сегодняшний день практически не существует возможности РАСШИФРОВАТЬ зашифрованные файл, так как хакеры используют стойкий к расшифровке алгоритм AES. В то же время мы крайне не рекомендуем платить выкуп за расшифровку файлов, так как известны случаи когда злоумышленники переставали выходить на связь после оплаты. В то же время существует ряд способов восстановить зашифрованную информацию используя скрытые возможности ОС Windows и специальные программные комплексы.

Удалить шифровальщик [email protected] с помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

Восстановить доступ к зашифрованным файлам

Как было отмечено, программа-вымогатель [email protected] блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в не зашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Загрузить программу восстановления данных Data Recovery Pro

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вымогателя [email protected]

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Загрузить программу для удаления вируса [email protected]

Похожее

CryptXXX зашифровал файлы. Как их расшифровать?

Что это значит? Это значит, что вы заразились вымогателем-шифровальщиком, известным под названием CryptXXX. Кстати, на самом деле все еще хуже: он не только шифрует файлы, но еще и ворует данные и биткойны. Хорошая новость состоит в том, что у нас от него есть лекарство — бесплатная утилита-расшифровщик. А теперь обо всем немного подробнее.

Что за зверь такой CryptXXX

Если вы ищете инструкцию по расшифровке файлов, то можете пропустить эту часть текста — прокрутите страницу вниз, там вы найдете то, что вам нужно. А здесь мы расскажем краткую историю происходящего.

Шифровальщик этот имеет несколько интересных особенностей. Во-первых, он запускает процедуру шифрования файлов на всех подключенных к компьютеру накопителях лишь через некоторое время после заражения. Его создатели предусмотрели эту задержку для того, чтобы было сложнее определить, какой именно сайт оказался заразным и принес на компьютер зловреда.

10 правил, которые помогут вам защитить свои файлы от заражения трояном-шифровальщиком: https://t.co/fTQ13YDoKp pic.twitter.com/OE5ik48iRo

— Kaspersky Lab (@Kaspersky_ru) November 30, 2015

После того как троянец заканчивает с шифрованием, он создает три файла-инструкции: текстовый файл, картинку и веб-страницу HTML. Картинку он для наглядности ставит в качестве обоев рабочего стола, веб-страницу открывает в браузере, ну а текст оставляет, видимо, просто на всякий случай. Содержание всех инструкций более-менее одинаковое.

Во-вторых, помимо шифрования файлов у CryptXXX обнаружилось еще несколько функций: он также крадет биткойны, сохраненные на жестких дисках, и другие данные, которые могут потенциально заинтересовать преступников.

Но у нас есть лекарство!

В последнее время часто бывает так, что для очередного нового троянца-шифровальщика не получается подобрать универсальный алгоритм расшифровки. В этом случае единственный способ вернуть файлы — это заплатить злоумышленникам выкуп. Мы это делать не рекомендуем, разве что в тех случаях, когда без этого совсем никак.

К счастью, CryptXXX — не тот случай, и у вирусных аналитиков «Лаборатории Касперского» получилось создать утилиту, которая помогает пользователям восстанавливать файлы, зашифрованные CryptXXX.

Внимание! Мы сделали дешифратор для бяки под именем #CryptXXX. Не дадим вымогателям шансов: https://t.co/pyDwXi9aEQ pic.twitter.com/pmBuaaxzPN

— Kaspersky Lab (@Kaspersky_ru) April 25, 2016

Утилита RannohDecryptor изначально создавалась для расшифровки файлов, ставших пищей другого шифровальщика, Rannoh, но по мере появления новых троянцев она обрастала новой функциональностью. Теперь она позволяет устранить последствия деятельности CryptXXX.

Так что, если вы стали жертвой CryptXXX, не все потеряно. Для восстановления нам потребуется оригинальная, незашифрованная копия хотя бы одного из файлов, которые были зашифрованы вымогателем (если таких файлов у вас найдется больше — это только в плюс).

Дальше следует сделать вот что:

1. Скачайте с нашего сайта утилиту-расшифровщик и запустите ее.

2. Выберите в опциях типы дисков для сканирования. Галку «Удалять зашифрованные» ставить не стоит до тех пор, пока вы не будете на 100% уверены в том, что расшифрованные файлы нормально открываются.

4. После этого утилита запросит путь к незашифрованному оригиналу того же файла — укажите его.

Будь готов!

Но лучше, конечно, не испытывать судьбу и не позволять CryptXXX проникнуть на ваш компьютер. Сейчас разработанная нашими вирусными аналитиками программа работает, однако злоумышленники достаточно быстро адаптируются к ситуации. Нередко они меняют код зловредов так, что расшифровать файлы с помощью утилиты становится невозможно. Например, так произошло с троянцем TeslaCrypt, для которого в свое время тоже была программа-дешифровщик, ставшая теперь практически бесполезной.

Почитайте вот про новую эпидемию трояна TeslaCrypt, который шифрует файлы на компьютере: https://t.co/TTj0SihZUZ pic.twitter.com/IOR4BLqywm

— Kaspersky Lab (@Kaspersky_ru) December 17, 2015

К тому же не забывайте о том, что CryptXXX не только шифрует файлы, но и ворует данные, — не думаем, что вы с радостью захотите ими поделиться.

Чтобы избежать заражения, мы советуем следовать нескольким правилам безопасности:

1. Регулярно делайте резервные копии данных.

2. Не менее регулярно устанавливайте все важные обновления операционной системы и браузеров. Эксплойт-кит Angler, с помощью которого распространяется CryptXXX, использует уязвимости в программном обеспечении, чтобы получать права на скачивание и установку зловредов.

3. Установите хорошее защитное решение. Kaspersky Internet Security обеспечивает многослойную защиту от троянцев-шифровальщиков. А Kaspersky Total Security в дополнение к этому позволит автоматизировать создание бэкапов.

Подробнее о способах защиты от троянцев-шифровальщиков вы можете прочитать тут.

Обновление: похоже, злоумышленники тоже прочитали про наш декриптор и модифицировали CryptXXX таким образом, чтобы наша утилита не позволяла расшифровывать файлы. Однако специалисты из «Лаборатории Касперского» обновили утилиту, так что она способна справиться и с новой версией шифровальщика. Подробнее об этом можно прочитать тут — https://www.kaspersky.ru/blog/cryptxxx-decryption-20/

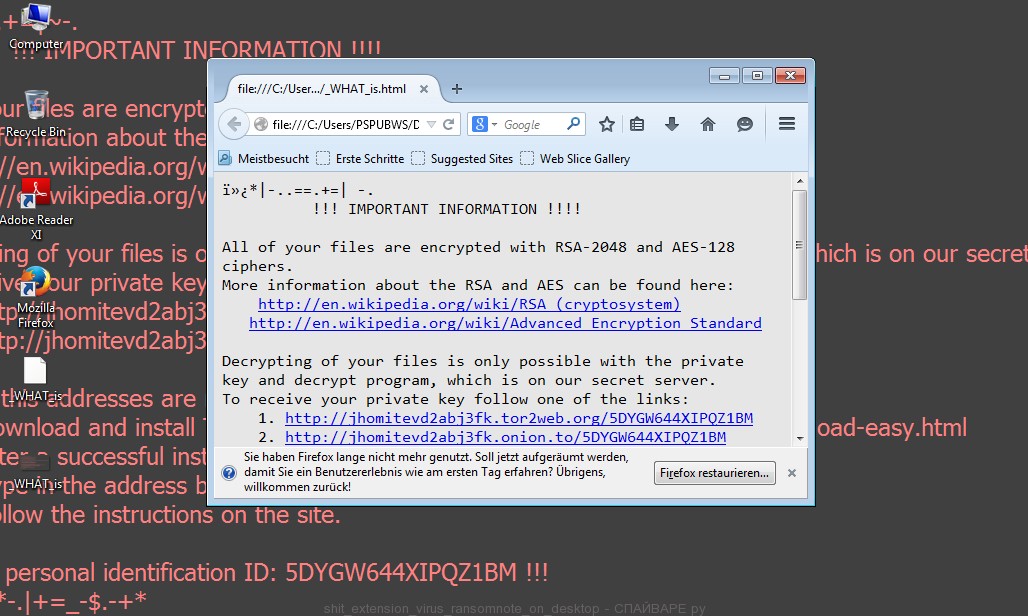

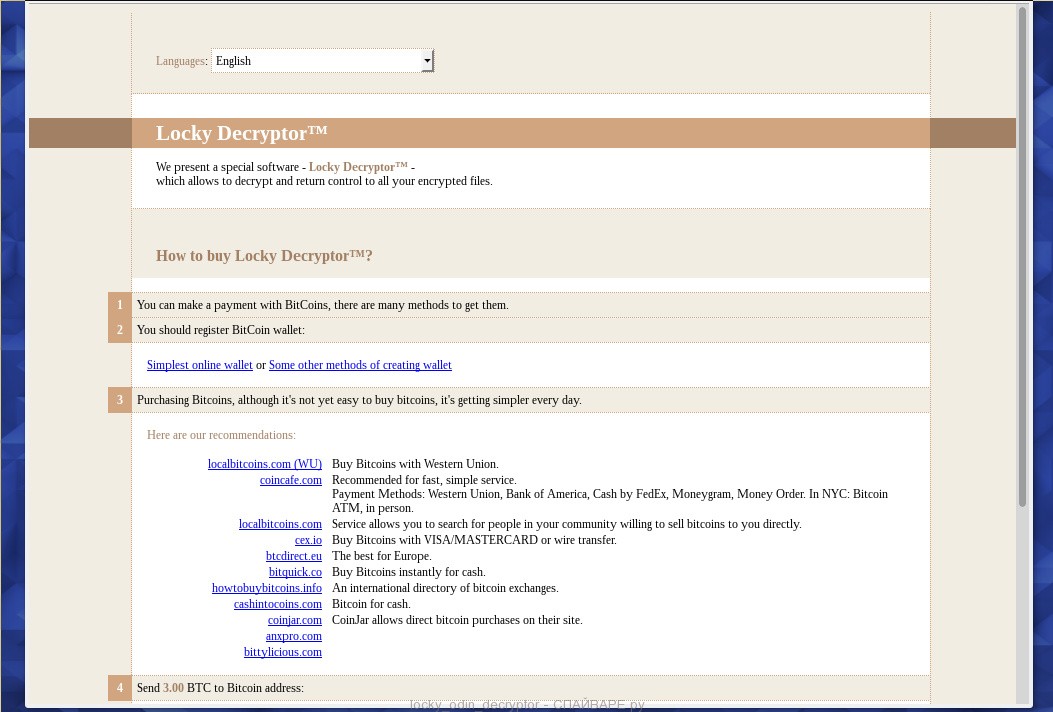

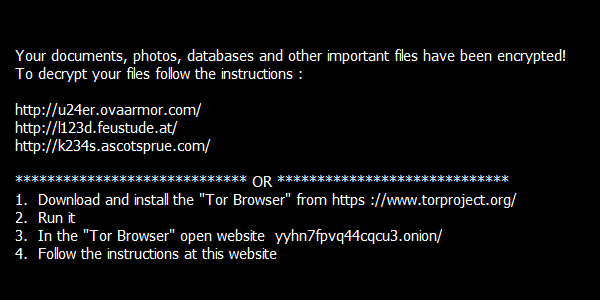

Как и предыдущая версия Locky вируса, Shit вирус использует электронную почту для проникновения на компьютер пользователя. Письмо зараженное этим вирусом имеет присоединенный файл с расширением HTA, JS, or WSF. При попытке открытия этого файла, вирус шифровальщик скачивает свой основной файл, расшифровывает его и запускает.

Как и предыдущая версия, Shit (Locky) вымогатель использует легальную программу операционной системы Windows — rundll32.exe для собственного запуска. Пример команды, которая запускает основной файл вируса:

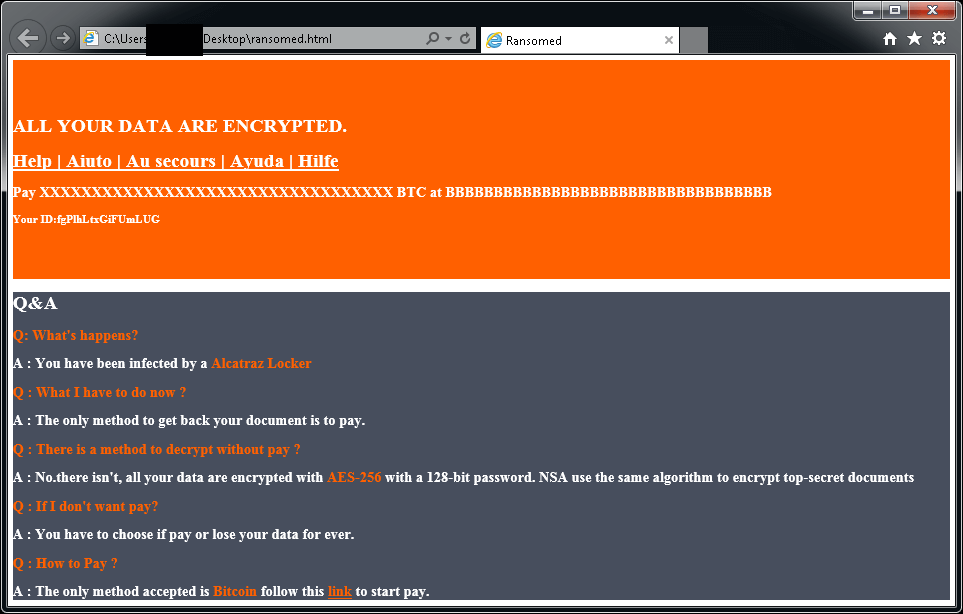

Эта версия вируса шифрует файлы 380 разных типов. Это файлы со следующими расширениями:

Сразу после того как файл зашифрован, его имя изменяет на что-то подобное «83F7J41-A6BD-B525-816E-770A3F745EA8». После чего к имени, добавляется расширение .shit. Например, был файл «фотка.bmp», станет «83F7J41-A6BD-B525-816E-770A3F745EA8.shit». После того,как вирус зашифрует все файлы в кталоге, он создает три файла со следующими именами _WHAT_is.html, _[номер каталога]_WHAT_is.html и _WHAT_is.bmp, каждый из которых содержит инструкцию по расшифровке зашифрованных файлов (точнее куда заплатить деньги, чтобы получить программу-расшифровщик и ключ).

Locky decryptor — расшифровщик odin файлов

Конечно, нет никакой гарантии, что, после оплаты, авторы вируса выйдут на связь и предоставят необходимый вам ключ. Кроме этого нужно понимать, что платя деньги разработчикам вирусов, вы сами подталкиваете их на создание новых вредоносных программ.

No Ransom: бесплатная расшифровка файлов

0 инструментов найдено