How to root m2101k7bny

How to root m2101k7bny

Рут права на Андроид 7.0 через компьютер

Мы систематизировали самые распространенные способы получить права суперпользователя в актуальных версиях Android; разобрались в различиях между SuperSU, phh SuperUser, Magisk, KingRoot и Kingo Root; протестировали различные способы скрыть root; изучили систему безопасности Android 7 и узнали, чем может грозить получение root на новых версиях Android. Ну а потом закрылись в комнате без окон и произвели на свет этот текст.

Немного истории

Обладатели ранних версий Android обычно получали права root с использованием какой-либо уязвимости в системе безопасности Android или одного из системных приложений, установленных производителем. Использование уязвимостей позволяло приложению «вырваться» из песочницы и получить права системного процесса через эскалацию привилегий.

Чтобы не повторять процесс каждый раз и чтобы предоставить возможность и другим приложениям использовать права суперпользователя, в системный раздел помещали файл su (как правило, в каталоге /system/xbin/ ) и приложение для обработки запросов прав root (в /system/app/ ). Чтобы получить права root, приложение запускало su, в этот момент срабатывал менеджер обработки запросов и запрашивал у пользователя подтверждение.

Такая схема прекрасно работала во всех версиях Android вплоть до пятой, а добытый с ее помощью root-доступ чаще всего не мешал получать обновления прошивок и даже иногда сохранялся после таких обновлений. Популярностью пользовались многочисленные приложения, эксплуатировавшие одну или несколько уязвимостей (например, Towelroot). Со временем большую аудиторию набрали китайские приложения KingRoot и Kingo Root, включавшие в себя большие коллекции эксплоитов, которые скачивались непосредственно в момент запуска с китайских серверов. В случае успешной эскалации привилегий эти приложения прописывали в системный раздел много интересного; удалить их можно было либо вместе с root-доступом, либо с помощью специального «чистильщика», сделанного разработчиком SuperSU Chainfire.

В Android 5.0 была введена новая система обновлений. Теперь в файле OTA изменения прописывались не на файловом, а на блочном уровне; чтобы не повредить файловую систему, инсталлятор обновления подсчитывал контрольную сумму системного раздела. Естественно, записанный в раздел /system файл su изменял контрольную сумму раздела, и обновление не устанавливалось (а в тех случаях, когда оно все-таки ставилось, был высокий шанс получить на выходе «кирпич»).

Шестая версия Android принесла и обновленную систему безопасности, которая (временно) сделала невозможным получение прав суперпользователя простой записью приложения в системный раздел. В результате появился обходной путь — так называемый systemless root, внедряющий su в ramdisk вместо модификации системного раздела. На некоторых устройствах с «бессистемным» root-доступом даже получалось устанавливать OTA-обновления; впрочем, гарантии тут никакой.

Как был получен root на HTC Dream G1

Впервые root был получен на первом в мире Android-устройстве HTC Dream G1, выпущенном в далеком 2008 году. На устройстве был запущен сервис Telnet с правами root и без аутентификации. Для получения временного root-доступа было достаточно подключиться к смартфону по Telnet, для постоянного — залить в системный раздел бинарный файл su.

Root в Android 7

Особняком стоят устройства, выпущенные с Android 7 на борту (впрочем, то, о чем мы сейчас будем писать, относится и ко многим устройствам, которые получают Android 7 в качестве обновления).

Как ты, наверное, знаешь, механизм безопасной загрузки (Verified Boot) был реализован в Android давным-давно, еще в версии 4.4 KitKat. Его цель — защитить пользователя от атак, направленных на модификацию системы и внедрение в нее кода еще до начала загрузки системы. Для этого он использует скрытый в модуле TEE ключ, чтобы сверить цифровую подпись загрузчика, далее загрузчик сверяет цифровую подпись раздела boot, а он, в свою очередь, проверяет целостность системного раздела с помощью механизма dm-verity (Device Mapper verity).

Такая цепочка проверок (называемая root of trust) позволяет удостовериться в целостности и отсутствии модификаций в любом компоненте загрузки, начиная от загрузчика и заканчивая самой ОС. Но если большинство устройств под управлением Android 4.4–6.0 (за редкими исключениями вроде смартфонов BlackBerry и Samsung с активированным Knox) в случае неуспешной проверки просто выводили предупреждение, но продолжали загрузку, то в Android 7.0 ситуация изменилась и новая-старая функция проверки целостности системы стала обязательной.

Чем это грозит? Тем, что старый метод получения root через эскалацию привилегий в Android 7 просто не работает. Даже если приложения класса KingRoot, Kingo Root и им подобные смогут рутануть девайс (а в данный момент они не могут), устройство после этого просто не загрузится.

Как это обойти? Разблокировать загрузчик штатными средствами и установить SuperSU или Magisk. В этом случае загрузчик просто отключит механизм Verified Boot. Однако не стоит даже пытаться взломать загрузчик на устройствах, не предполагающих такую возможность. Даже если это удастся сделать, взломанный загрузчик не пройдет проверку цифровой подписи — и смартфон превратится в кирпич.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», увеличит личную накопительную скидку и позволит накапливать профессиональный рейтинг Xakep Score! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»

Ребят, скажу сразу – не пытайтесь и не тратьте время, потому что на версии андроид 7 и выше root не получится установить простой программой! Но разработчики программного обеспечения – KingRoot уверяют в успешном рутировании седьмого андроида…

На Андроид 7.0 и выше рут не получить?

Установить права суперпользователя на nuga, oreo и скорее всего на android 9 всё-таки можно, как мы пишем на сайте undelete-file.ru, но при этом – традиционные методы не позволяют это сделать…

Для получения « прав SU » на новых версиях google android нужно поступать немного по-другому, а именно… Вот необходимый минимум.

Краткая инструкция по установке прав рут на Android 7, 8 и выше

На первый взгляд – всё просто! Однако, кастомное рекавери – не универсальное для всех устройств, его нужно “собирать” для каждого гаджета в отдельности.

Также стоит добавить, что 3 шаг выполнить возможно с компьютера, поэтому без средств ПК не обойтись… К сожалению это так…

Где брать кастомное рекавери (TWRP) для свой модели?

Поэтому для облегчения поиска – пишем в поисковой строке свою модель и далее переходим на страницу с прошивкой конкретного аппарата (если эта страница имеется). Там – открываете спойлеры (свёрнутый текст) и находите что-то наподобие: root/recovery, инструкции, полезное и т.д.

Как раз в этих “спойлерах” и находится вся “кладезь” полезной информации по получению рут прав, установке рекавери и прочего.

Стоит заметить: скачивать файлы с форума могут только зарегистрированные пользователи, поэтому об этом нужно знать, а не писать, что «страница не существует» или «ошибка». Нужно всего лишь – войти на форум под своим ником и тогда всё можно без проблем скачать!

Написал эту краткую инструкцию, дабы облегчить вам поиски простых методов установки этих долбаных заветных прав суперпользователя! Надеюсь Вы меня поняли и теперь вопросов с рутированием будет меньше!

Для других версий “гугловского робота” можете протестировать способы получения рут без компьютера и при помощи ПК.

Всем спасибо, но у кого всё-таки появятся вопросы – пишите, будем помогать! 🙂

Интересное на эту же тему:

F.A.Q.TutorialsTroubleshootKnowledge BaseContact SupportDonate to Kingo

Android 7.0-7.1 Nougat has been officially released for some time. As the newest operating system many users will wonder how to root Android phone fast and easily? Kingo offers every Android user a safe, fast and secure software to root your android device. There are two versions: KingoRoot Android (PC Version) and KingoRoot (APK Version). At present the Android 7.1 Nougat OS is exclusively available on Google Pixel and Pixel XL smartphone. As the smartphone manufactures customize the Nougat OS for their device, it will be compatible with smartphones from Samsung, Sony, HTC, LG, OnePlus and Xiaomi in the near future.

When you want to root your phoen it is highly recommended that you try KingoRoot (apk version)first since it has integreted a number of exploits and it is of great convenience. Through this method there is no need to connect your device to computer. This apk offers even the newest Android users a simple method to root their device. But if you fail to root your device,we suggest that you try again via KingoRoot Android (PC version), which has more rooting scripts, supports a wider range of devices and will have higher success rate.

Root Android 7.0/7.1 (Nougat) via KingoRoot.apk Step by Step

Click «Download for Android» then the software will be downloaded directly to your Android. You can find it in «Download» file.

The download will be automatically started. If there are some warnings about KingoRoot.apk, click «OK» to proceed.

Maybe only some apps from Google Play or Samsung Apps can be installed on your device. The apk file of KingoRoot downloaded directly from the server of Kingo cannot be permitted to install on your device unless you allow the installation from » «Unknow source».

KingoRoot is an exploit-based root tool. If you have no knowledge of «Android Rooting», well, you should. Kingo exploits system vulnerabilities in order that your device can be rooted. While Google or Manufacturers consider this as a malicious act. But it is your decision to root or not to root. On kingo’s behalf, the only thing we can do is to make sure of our integrity and leave the choice to you.

You may want to try it several times because KingoRoot.apk will only download one script at a time. Running different scripts may deliver different results.

More to say After doing all above, if KingoRoot APK still failed to root your Android 7.0/7.1 lollipop devices, hope you have a try on KingoRoot Android (PC Version), which has a much higher success rate for technical reasons.

How to root any Android device and version with KingoRoot PC Version?

KingoRoot on Windows

KingoRoot Android on Windows has the highest success rate. It supports almost any Android device and version.

KingoRoot for Android

KingoRoot for Android is the most convenient and powerful apk root tool. Root any Android device and version without connecting to PC.

Top Posts

Прощай Root?

Еще с самых первых версий Android данная операционная система была интересна тем, что легко подавалась кастомизации, в большинстве случаев это происходило благодаря root доступу. С каждым новым мажорным обновлением версий Android получать root становилось все сложней и сложней, а с приходом Android 7.0 Nougat «суперпользователь» возможно и совсем исчезнет.Что мешает получить Root права? Во-первых технология увеличения безопасности ядра Linux — Selinux, которую внедрили в Android 4.3; во-вторых с версии 7.0 будет внедрен режим детекции целостности системного раздела, если он будет нарушен, то как минимум ОС будет работать в урезанном режиме, максимум вообще не запуститься. Также в новых версиях смартфонов и планшетах будет представлено два системных раздела для бесшовных моментальных обновлений.

Естественно все это сказывается в легкости получения Root прав… Есть ли тут выход? Кажется да, хотя полной уверенности в этом вопросе нет!

Suhide — новый вариант Root прав на Android

Известный разработчик Chainfire, автор приложения SuperSU, а также многих способов получения Root прав на многочисленные Android устройства, работает над новой утилитой Suhide.

Главное различие обычного root от Suhide, является то, что обычный root которым мы пользовались по сегодняшний день устанавливался в системный раздел, но как выше было сказано, данный вариант в скором будущем перестанет работать, suhide работает иначе.

Новый root не встраивается в системную область и те приложения которые ранее отказывались работать из-за наличия root прав, теперь должны работать нормально, как и система в целом. Дело в том, что Suhide работает с загрузочным разделом, поэтому системный раздел остается нетронутым.

На данный момент Suhide пока находиться в активном процессе разработки, но не совсем ясно останется ли данный жизнеспособным, если же вы хотите присоединится к процессу или хотите испытать его возможности, то посетите официальную страницу Suhide на форуме XDA.

Вот и все! Больше статей и инструкций читайте в разделе Статьи и Хаки Android. Оставайтесь вместе с сайтом Android +1, дальше будет еще интересней!

Зачем нужны root-права?

Итак, какие же конкретно дополнительные возможности предоставляют рут-права в системе Android? Перечислим основные:

Наряду с плюсами есть и минусы. К таковым относятся возможный отказ в гарантийном обслуживании и риск выхода устройства из строя вследствие нарушения целостности системных файлов.

Если вы взвесили все «за» и «против», и точно хотите получить root-права на Андроид, то смело переходите к приведенным ниже инструкциям.

Способы получения прав Суперпользователя

Сегодня на рынке предлагается множество моделей смартфонов и планшетов, каждый из которых может иметь свои специфические особенности, влияющие на процедуру рутирования. Однако в большинстве случаев расширение полномочий производится по одной и той же схеме. Причем для Android любых версий (4.4, 5.1, 6.0, 7.0 и т.д.) последовательность действий по получению рут-прав практически одинакова.

Существует два основных варианта «наделения» устройств Андроид особыми правами:

Мы рассмотрим оба способа с приведением конкретных примеров и программ. Но перед тем, как воспользоваться одним из предложенных алгоритмов, необходимо проверить текущие разрешения пользователя на вашем телефоне/планшете. Возможно, полный доступ к функциям Андроида уже открыт.

Проверка наличия расширенных прав

Выяснить, имеются ли на конкретном мобильном устройстве права Суперпользователя, можно с помощью приложения Root Checker. Устанавливаем его из магазина Плей Маркет, а потом запускаем.

Для начала проверки нажимаем кнопку «Проверка Root».

Если нужных прав не будет обнаружено, то появится красное сообщение, если же они уже предоставлены, то зеленое.

При отсутствии полномочий переходим к непосредственным действиям по их приобретению.

Получение root-прав через компьютер

Данная методика предусматривает следующие стандартные шаги:

Эта последовательность будет актуальна почти для любой программы, конечно, с определенными поправками. Какое из приложений использовать, решать вам, мы лишь приведем список наиболее распространенных:

В качестве примера попробуем получить рут-права с помощью Kingo Android Root.

Kingo Android Root

Скачиваем программу на официальном сайте www.kingoapp.com, а потом устанавливаем ее на компьютер.

Если приложение блокируется антивирусом, что часто бывает с подобным ПО, то защиту придется на время выполнения процедуры отключить.

Запускаем Kingo Android Root.

Теперь подключаем устройство с Андроид к ПК через USB-кабель и сразу же в настройках устанавливаем режим обмена данными MTP (передача и управление файлами на ПК).

Приложение Kingo Android Root начнет соединяться с телефоном и попросит включить режим отладки по USB.

Чтобы это сделать, необходимо зайти в настройки Андроида, а потом перейти в раздел «Для разработчиков» (Developer Options).

Если такого пункта нет, то переходим на страницу «О телефоне» и семь раз кликаем по строке «Номер сборки» (Build Number).

Теперь раздел «Для разработчиков» должен появиться. Заходим в него и включаем опцию «Отладка по USB». Появится окно, в котором ставим галочку «Всегда разрешать отладку с этого компьютера» и жмем «ОК».

Начнется установка драйверов, после чего в окне программы Kingo Android Root на компьютере появится кнопка «ROOT».

Кликаем по ней, ждем окончания процедуры и перезагружаем мобильное устройство. Если все прошло как надо, у вас появятся расширенные права.

Как получить root-доступ без помощи компьютера

Этот способ не требует наличия ПК, а все действия совершаются исключительно в интерфейсе Андроид-устройства. Правда, без сторонних программ здесь тоже не обойтись. Укажем самые популярные:

Если эти приложения вам не подошли, в интернете можно найти другие. Взаимодействие с любым из них будет происходить примерно по одному и тому же сценарию:

Рассмотрим с пошаговом режиме процесс получения root-прав на Android с помощью приложения KingRoot.

KingRoot

Скачиваем установочный apk-файл с официального сайта kingroot.net.

Далее перед тем, как произвести инсталляцию, заходим в настройки телефона и в разделе «Безопасность» включаем опцию «Неизвестные источники».

Теперь находим сохраненный файл в списке недавних загрузок Диспетчера файлов или любого Файлового менеджера.

После завершения инсталляции запускаем программу. В нашей версии приложения для начала рутирования необходимо было зайти на страницу «Сложные права» и нажать кнопку «Получить root».

В других редакциях интерфейс может быть немного другой. Дожидаемся завершения процедуры.

Итоги

Как мы видим, установить права Суперпользователя (они же root-права) на Андроид без использования компьютера или с его помощью не составляет труда. Для этого достаточно подобрать необходимое программное обеспечение. Загвоздкой может стать лишь то, что выбранная утилита не будет поддерживать конкретно вашу модель устройства. В этой ситуации следует попробовать другую программу или воспользоваться фирменным приложением производителя (при наличии такового).

Если ничего не помогает и root-доступ к Андроиду по-прежнему закрыт для вас, придется внимательно изучить информацию на специализированных форумах в ветках, посвященных вашей модели. Ну и, конечно, для выявления проблем, мешающих получению повышенных прав, обязательно следует обращать внимание на текст предупреждающих сообщений и ошибок, обычно сопровождающих возникновение разного рода неполадок.

Все способы, как взломать вай фай, подробное описание, видео

Почему нам может понадобиться пароль от Wi-Fi

Здравствуйте, друзья! Пароль от Вай-Фая нужен, чтобы к нему подключиться или раздать Интернет на компьютер и телефон. С его помощью люди открывают бесплатный доступ в Интернет. Пароль Wi-Fi понадобится для его защиты от посторонних лиц, чтобы они не воспользовались вашим Интернетом.

Но иногда пароли забываются. Особенно если Windows был переустановлен на компьютере или вы купили новый телефон. Ведь не все люди запоминают пароли или их записывают, поэтому приходится прибегать к технической части решения этого вопроса.

Далее будет рассмотрен вопрос, как узнать пароль от Wi-Fi? Мы на практике разберем лучшие способы поиска паролей на компьютере и телефоне.

Как узнать пароль от Wi-Fi

Итак, рассмотрим четыре способа обнаружения паролей от Вай-Фая:

Теперь, мы определились со способами, которые ответят на вопрос, как узнать пароль от Wi-Fi.

Как посмотреть пароль от Wi-Fi на компьютере

Чтобы посмотреть пароль Вай-Фая компьютере, воспользуемся проверенными способами, которые доступны во всех операционных системах Windows.

Открываете на компьютере «Панель управления» далее, нажимаете на раздел «Сеть и Интернет». Потом переходите в другой раздел – «Центр управления сетями и общим доступом».

В этом разделе нажмите левой кнопкой мыши на тип подключения Интернета (Скрин 1).

В следующем системном окне нужно нажать на «Свойства беспроводной сети».

Далее необходимо открыть пункт – «Безопасность». Установите галочку перед функцией – «Отображать вводимые знаки» и пароль от Wi-Fi будет показан в разделе «Ключ безопасности Сети».

Если у Вас не получается использовать этот способ, попробуете другой вариант обнаружения пароля.

Нажмите один раз на значок «Доступ к Интернету» на панели задач Windows (Скрин 2).

Далее наводим курсор мыши на беспроводную сеть RT-Wi-Fi и увидите пароль Вай-Фая.

Как посмотреть пароль от Wi-Fi на телефоне

Если Вы раньше создавали пароль для Вай-Фая на телефоне, его сможете посмотреть с помощью настроек телефона.

Заходите в «Настройки» на телефоне, далее, нажимаете на раздел настроек – «Общие настройки модема». Затем активируете точку доступа к Wi-Fi, проведя пальцем по ползунку вправо.

После этого нажмите на кнопку «Создать точку доступа к Wi-Fi» и нажимаете на функцию «Показать пароль».

В разделе «Пароль» будет отображаться пароль вашего Вай-Фая.

Смена MAC-адреса

Этот способ применяется в случае, если защита от несанкционированного доступа осуществляется путем ограничения доступа по уникальным идентификаторам, которые имеет каждое устройство – MAC-адресам. Зная, какие адреса являются доверенными, можно сфальсифицировать их на устройстве, использующемся для взлома, и подключиться под видом доверенного устройства к сети. Узнать MAC-адреса можно путем прослушивания и анализа радиообмена в сети

специальными программами.

Узнаем пароль через программы

Предоставим список программ, которые находят пароли от Вай-Фая. Использовать эти утилиты довольно легко:

Это лучшие утилиты, которые быстро найдут вам пароль от Wi-Fi.

Как узнать пароль от Wi-Fi через роутер

Чтобы узнать пароль от Вай-Фая через роутер, нужно знать его IP. Он находиться на обратной стороне роутера (Скрин 3).

Далее прописываете его в адресной строке браузера и нажимаете «Enter». Затем в браузере откроется окно, в котором нужно ввести логин и пароль роутера. Как правило, логин и пароль роутера уже сохранен по умолчанию. Нам остается только нажать кнопку «Войти».

Роутеры бывают разными. Есть модели роутеров D-link и T-Link. Панель управления у вас может отличаться, но суть поиска паролей будет одна и та же.

Заходите в панель управлении роутера в раздел «Беспроводной режим» далее, открываете «Защита беспроводного режима». Найдите в этом разделе строку – «Пароль PSK», в которой будет написан пароль Wi-Fi.

Что делать, если показанные способы не помогли

Вы все перепробовали и все равно не получается найти пароль от Вай-Фая? Тогда сбросьте настройки телефона или роутера на заводские, чтобы создать новый пароль.

Берете в руки роутер и нажимаете на кнопку сброса его настроек, которая расположена на обратной стороне роутера (Скрин 4).

Когда вы придумаете новый пароль для Вай-Фая, обязательно его запишите, чтобы в следующий раз не забывать.

Восстанавливаем пароль

Все популярные операционные системы (и Windows, и Android, и iOS) имеют встроенную функцию, сохраняющую пароль в памяти устройства. Пароль явно содержится на вашем устройстве, если оно подключается к сети автоматически, не требуя от вас ввода кода доступа.

Если же каждый раз, когда вы пытаетесь подсоединиться к собственному Wi-Fi, система запрашивает у вас пароль, значит, у вас установлена галочка напротив условия «Не сохранять пароль», поэтому искать код в памяти устройства бесполезно.

Когда можно восстановить пароль

Забытый пароль можно восстановить, если вы вводили его ранее хотя бы на одном из своих устройств: телефоне, планшете, компьютере. Можно посмотреть пароль и в панели управления роутером, но получится это сделать только в том случае, если вы раньше входили в учётную запись и пароль от неё сохранился в памяти браузера.

Если же вышеописанные варианты не актуальны в вашем случае, остаётся один вариант — сбрасывать пароль и устанавливать его заново. Единственное, что для этого понадобится — физический доступ к роутеру.

На Android

Чтобы получить пароль из устройства под управлением Android, необходимо иметь root-права. Система хранит код в зашифрованных файлах, доступ к которым без root-прав закрыт.

Получив root-права, вы сможете выбрать один из двух методов: или вручную найти файл с нужными данными, или воспользоваться специальным приложением.

Через поиск файла

Для поиска нужного файла, скорее всего, понадобится сторонний проводник, так как стандартные проводники операционной системы скрывают некоторые файлы или не отображают некоторые расширения. Рекомендуется воспользоваться приложениями Total File Commander, ES или Root Browser:

Оказавшись в конечном разделе, разверните файл wpa_supplicant.conf (в ранних версиях операционной системы вместо этого названия был случайный набор цифр). Система не найдёт программу, с помощью которой можно открыть это расширение, поэтому воспользуйтесь любым текстовым редактором или браузером.

Выбираем любую программу для развёртывания файла wpa_supplicant.conf

4.Найдите по названию сеть, которая вас интересует, и просмотрите пароль от неё.

Ищем блок network и строку с названием необходимой нам сети

Через специальное приложение

В Play Market можно найти приложение Wi-Fi Passwords. Оно автоматически узнаёт название и пароли всех сохранённых сетей и показывает их в виде удобного списка:

Перейдите к магазину Play Market и найдите это приложение. Воспользовавшись поиском, вы увидите много программ с подобным названием, но скачать нужно именно ту, на

.

которой будет пометка [Root].

Устанавливаем приложение Wi-Fi Passwords из магазина Play Market

Открыв приложение, предоставьте ему доступ к root-правам.

Разрешаем доступ к root-правам

Перед вами появится список сетей и паролей от них. Найдите нужный Wi-Fi и узнайте пароль от него.

Находим в списке нужную сеть и узнаем пароль

На iOS

Чтобы просмотреть пароль от сохранённой сети на iOS, необходимо устройство, подвергнутое джейлбрейку. Придётся воспользоваться специальным приложением, которое работает только со взломанными устройствами. Имейте в виду, что после джейлбрейка у вас могут возникнуть проблемы с гарантией и утечкой личных данных с телефона.

В старых версиях IOS была возможность просмотреть пароли от сохранённых сетей при помощи встроенных функций: достаточно было найти в настройках пункт «Пароли», в котором содержалась вся нужная информация. В новых версиях, вышедших после IOS 7, раздел остался, но информацию о Wi-Fi сетях сделали недоступной.

Через стороннее приложение

Необходимое приложение распространяется бесплатно в магазине Cydia. Можно воспользоваться им, но если по каким-то причинам оно откажется работать, выберите любое другое приложение с похожим названием и функционалом.

Ищем свою сеть и узнаём пароль

На Windows 10

В Windows 10 узнать пароль проще, чем на остальных операционных системах, так как ОС его не скрывает:

Дважды кликаем по нужной сети

Видео: как узнать забытый пароль от Wi-Fi

Перехват и взлом пароля от вай фай соседа

Так же получить доступ к чужой сети можно путём её перехвата и взлома. Для этого выполняются такие действия: на гаджет устанавливается программа «AirSlax», после чего она загруженным архивом устанавливается на флешку и запускается файл «bootinst.bat» — таким образом у вас под рукой всегда будет «волшебная палочка» для быстрого подбора. Когда файл запущен нажимается комбинация «Alt + F1», высвечивается меню в котором выбирается «AiroScript». Из появившегося списка сетей, выбираем необходимую для взлома (если нужной нет, нажимается «1+ Enter». Далее в списке команд, выбирается режим автомат, после чего начинается автоматический перехват трафика и расшифровка паролей WEP, а так же перехват хендшейка WPA-сетей.

Открытый доступ

Открытый хотспот — редкое явление, но оно существует. В них пакеты не подвергаются шифровке, любой пользователь может перехватить трафик, применив утилиту Airodump-ng. Перехваченные данные анализируются в Wireshark.

Команда в Airodump-ng для перехвата трафика по каналу 1 в открытой сети.

В результате анализа с помощью Wireshark мы перехватили вход пользователя в онлайн-банкинг, где в незашифрованном виде отображается логин и пароль.

Сейчас такое маловероятно, потому что сайты, работающие с личными данными используют защищённое соединение (https).

Способ защиты: поставьте на роутер сложный WPA-2 ключ. Если вы работаете через открытый вайфай, воспользуйтесь расширением к браузеру HTTPS Everywhere, которое шифрует трафик.

Для поиска ближайших открытых Wi-Fi можно воспользоваться программой Free Zone на Android. Помимо этого там есть некоторые пароли к закрытым точкам доступа (к которым дали доступ пользователи программы).

IV-коллизии в WEP

WEP — устаревший стандарт безопасности, который из-за IV-коллизий уязвим к статическим атакам. После появления сетевой аутентификации WPA2 мало кто использует WEP, в новых версиях прошивки его даже нет в настройках.

Наиболее эффективна атака Тевса-Вайнмана-Пышкина, предложенная в 2007 году. Для взлома нужно перехватить несколько десятков тысяч пакетов.

Как защититься: измените в настройках роутера метод сетевой аутентификации на AES или WPA2.

Подбор WPS PIN

WPS PIN – 8-значное число, индивидуальное для каждого роутера. Он взламывается перебором через словарь. Пользователь устанавливает сложную комбинацию WPA-пароля, и чтобы не запоминать его, активирует WPS-пин. Передача правильного пин-кода роутеру означает последующую передачу клиенту сведений о настройках, в том числе и WPA-пароля любой сложности.

Основная проблема WPS — последняя цифра ПИН-кода является контрольной суммой. Это уменьшает эффективную длину пин-кода с 8 до 7 символов. К тому же роутер проверяет код, разбивая его пополам, то есть для подбора пароля потребуется проверить около 11 000 комбинаций.

Программа Reaver справляется с подобной задачей за 6 часов.

Защита: обновите прошивку роутера. Обновлённая версия должна иметь функцию блокировки, активируемую после нескольких неудачных вводов кода. Если функция не предусмотрена – выключите WPS.

Другие способы получения WPS PIN

Подключение к Wi-Fi посредством ПИН-кода возможно и через прямой доступ к оборудованию. PIN может быть получен с подложки роутера во время «дружеского визита».

Кроме того, роутер может оставаться открытым, во время обновления прошивки или сброса настроек. В этом случае сосед сможет зайти в интерфейс роутера используя стандартный логин и пароль, и узнать ПИН. После этого WPA-пароль получается за пару секунд.

PIN роутера в интерфейсе.

Способ защиты: удалите наклейку с паролем и не оставляйте точку доступа открытой ни на секунду. Периодически меняйте WPS PIN через интерфейс роутера.

В интерфейсе есть кнопка для генерации нового пин-кода.

Перебор пароля по словарю

Перехватив WPA 4-way handshake между жертвой и точкой доступа, можно извлечь код по словарю из WPA handshake.

Защита: используйте сложные WPA-пароли из цифр, символов и букв в разном регистре.

Фишинг через Wi-Fi

Если взломать WiFi программами не удаётся, используют человеческий фактор, обманом заставляя пользователя выдать пароль к точке доступа.

Фишинг атаки чаще проводят через электронную почту, но мало кто станет писать свой пароль для вайфая в письме. Чтобы сбить соседа с толку, проще заставить подключиться его к другой точке доступа. Это делается с помощью утилиты WiFiPhisher, написанной на питоне.

Процесс взлома происходит по следующему алгоритму:

Подготовка компьютера злоумышленника.

Список найденных точек доступа.

Клюёт!

Подмена страницы.

В консоли злоумышленника отображается факт открытия страницы.

Перенаправление на другую страницу после ввода пароля.

Пароль к WiFi соседа.

Способ защиты: тщательно проверяйте страницы перед вводом пароля, даже если вы посещаете авторитетный сайт.

Врезка в кабель

Метод, берущий свое начало в сетевой вольнице ранних 2000-х, и во многом там и оставшийся. Сущность его в том, что идущий к абоненту кабель разветвляется на два при помощи специального устройства – сетевого коммутатора, или свитча.

Стоит он от 500 рублей и работает, если не сильно углубляться в теорию, прозрачно для провайдера и роутера абонента.

Для разветвления требуются сам коммутатор, питание для него, немного сетевого кабеля, 4 коннектора RJ-45, специальный инструмент – кримпер, изображен на фото выше – и умение обжимать кабель.

Провод, идущий к абоненту от провайдера, перекусывается, после чего оба конца обжимаются коннекторами и вставляются в порты коммутатора. В третий порт вставляется кабель, идущий к злоумышленнику. Если провайдер не требует аутентификации, злоумышленник тоже может поставить роутер (или подключить компьютер сразу) и пользоваться интернетом абонента.

Эффективность метода: в последнее время малоэффективно, разве что совсем в глухих местах – для подключения практически везде уже требуется аутентификация, просто чаще всего для конечного пользователя она незаметна, т.к. настроена на уровне роутера специалистом провайдера.

А с развитием оптоволоконных линий связи, которые протягивают прямо до квартиры, банального кримпера уже не хватит.

Меры предосторожности: проверяйте щиток с кабелями, старайтесь выбирать провайдеров с аутентификацией при подключении или «оптикой до двери».

Приложения с глобальными базами данных паролей от вай фай

Один из способов взлома закрытой сети, поиск и подстановка нужного пароля при помощи приложений с глобальными базами паролей для подключения к вай фай сетям. От вас требуется только скачать приложение, ввести свой регион (геолокацию) и название точки доступа wifi, пароль от которой вы хотите получить. Далее приложение выполнит поиск по своей базе данных и предоставит актуальный пароль. Наиболее популярные приложения с wifi паролями:

Сам процесс поиска пароля может занимать от нескольких секунд до нескольких минут, но время ожидания вознаграждается доступом к сети.

Опасно ли пользоваться чужим Вай-Фай

При использовании чужих сетей для доступа в интернет необходимо учитывать, что тем самым нарушаются различные морально-правовые принципы и правила. Кроме того, при использовании чужой сети в ней неизбежно остаются следы пребывания подключенного устройства, и становится доступной история посещенных сетевых адресов. Знание того, как узнать пароль от WiFi соседа не стоит использовать для взлома, а лучше для того, чтобы помочь ему правильно настроить свою сеть и тем самым наладить дружеские отношения.

Последствия взлома

Доступ к Wi-Fi открывает доступ к настройкам роутера. А учитывая, что редко кто изменяет стандартный пароль к интерфейсу роутера, сведения о которых выложены в интернете, задача существенно упрощается. Управление настройками – это управление сетью.

Получение доступа к WiFi через взлом позволит сначала изменить WPS PIN, а после получить доступ к другой информации для авторизации на сайтах.

Даже скрытые звёздочками пароли можно легко посмотреть через консоль браузера (кнопка F12 в Chrome).

Злоумышленник начинает собирать информацию о пользователях локальной сети, и может найти уязвимости и в других подключенных клиентах.

Получение доступа к Wi-Fi позволит через применение соответствующих утилит перенастроить DNS, который будет перенаправлять пользователей банковских сервисов на фиктивные страницы.

Если сеть взломана, то даже смена паролей через некоторое время не поможет: злоумышленник сохранит WPS PIN или установит в прошивку троянскую программу.

Советы, как защитить свою точку доступа

Для того, чтобы обезопасить свой роутер и домашнюю беспроводную сеть от несанкционированного доступа нужно произвести настройку роутера, произведя такие действия:

Использование указанных рекомендаций позволяет максимально обезопасить собственную сеть от проникновения не только по WiFi, но и по интернету. Протестировать свою сеть на предмет взлома можно, используя программы для взлома, указанные выше.

Имеешь право! Все, что нужно знать о root в новых версиях Android

Партнер

Содержание статьи

Немного истории

Обладатели ранних версий Android обычно получали права root с использованием какой-либо уязвимости в системе безопасности Android или одного из системных приложений, установленных производителем. Использование уязвимостей позволяло приложению «вырваться» из песочницы и получить права системного процесса через эскалацию привилегий.

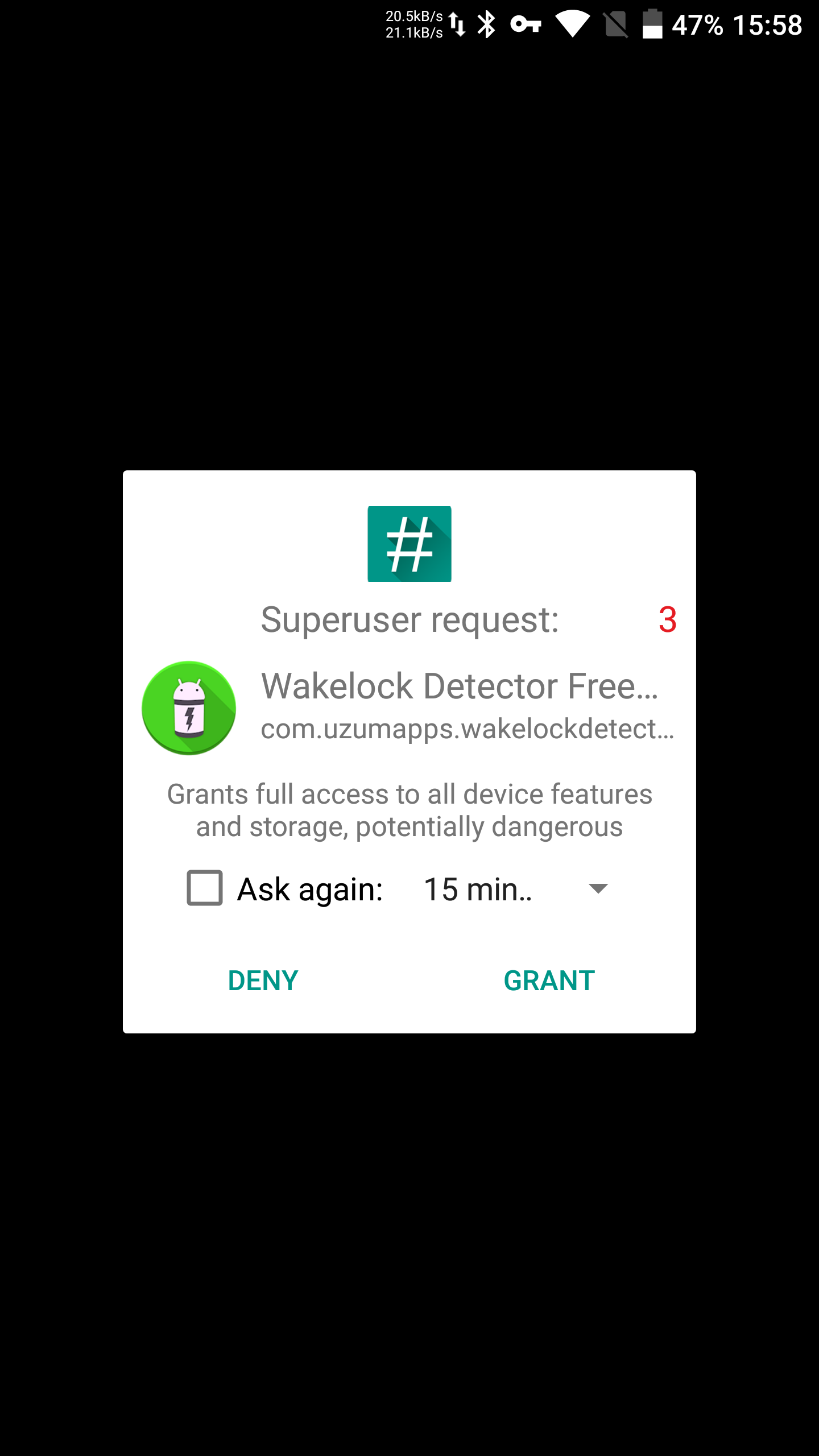

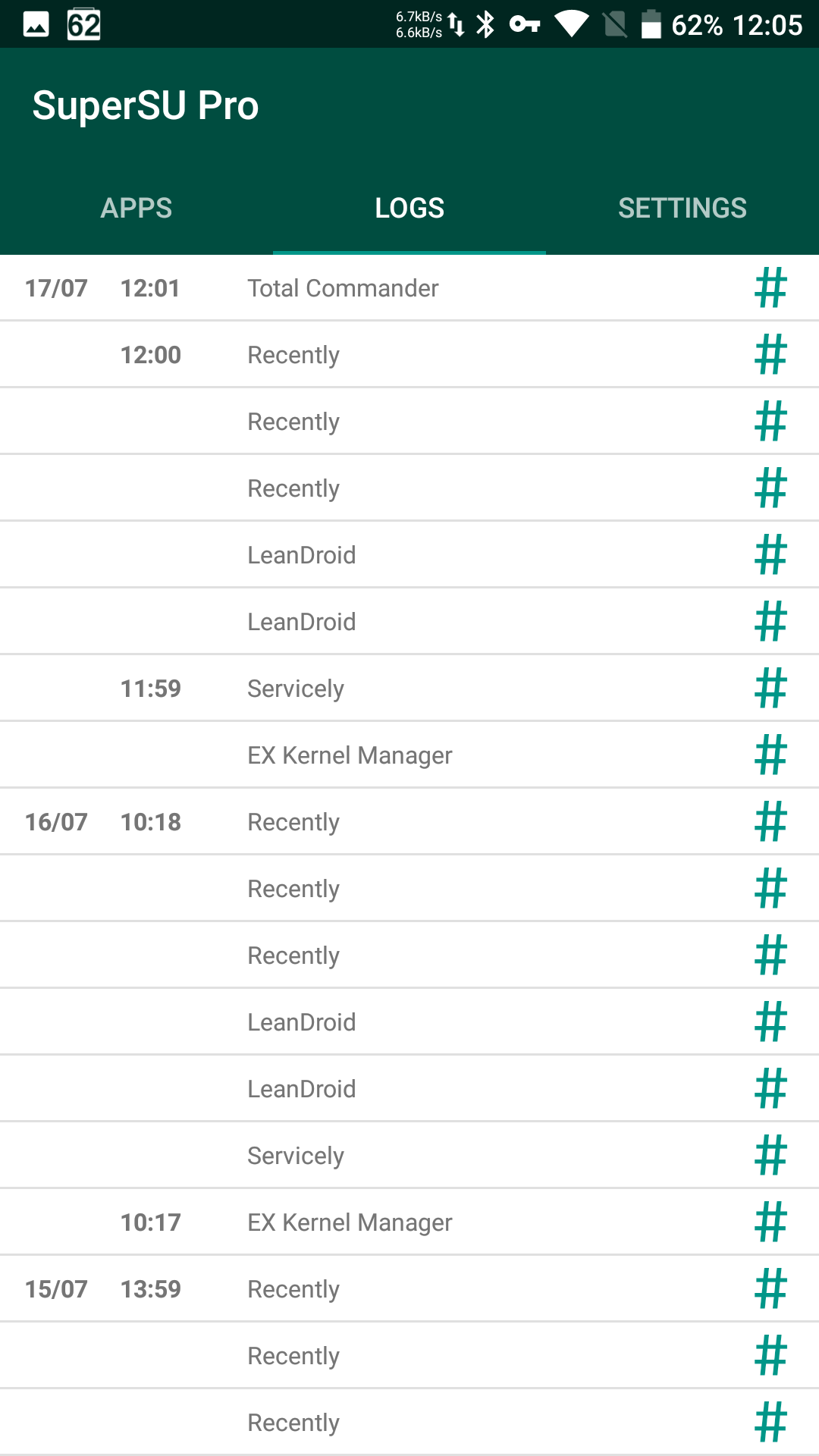

Чтобы не повторять процесс каждый раз и чтобы предоставить возможность и другим приложениям использовать права суперпользователя, в системный раздел помещали файл su (как правило, в каталоге /system/xbin/ ) и приложение для обработки запросов прав root (в /system/app/ ). Чтобы получить права root, приложение запускало su, в этот момент срабатывал менеджер обработки запросов и запрашивал у пользователя подтверждение.

Окно запроса прав и история запросов Окно запроса прав и история запросов |  Окно запроса прав и история запросов Окно запроса прав и история запросов |

| Окно запроса прав и история запросов | |

Такая схема прекрасно работала во всех версиях Android вплоть до пятой, а добытый с ее помощью root-доступ чаще всего не мешал получать обновления прошивок и даже иногда сохранялся после таких обновлений. Популярностью пользовались многочисленные приложения, эксплуатировавшие одну или несколько уязвимостей (например, Towelroot). Со временем большую аудиторию набрали китайские приложения KingRoot и Kingo Root, включавшие в себя большие коллекции эксплоитов, которые скачивались непосредственно в момент запуска с китайских серверов. В случае успешной эскалации привилегий эти приложения прописывали в системный раздел много интересного; удалить их можно было либо вместе с root-доступом, либо с помощью специального «чистильщика», сделанного разработчиком SuperSU Chainfire.

В Android 5.0 была введена новая система обновлений. Теперь в файле OTA изменения прописывались не на файловом, а на блочном уровне; чтобы не повредить файловую систему, инсталлятор обновления подсчитывал контрольную сумму системного раздела. Естественно, записанный в раздел /system файл su изменял контрольную сумму раздела, и обновление не устанавливалось (а в тех случаях, когда оно все-таки ставилось, был высокий шанс получить на выходе «кирпич»).

Шестая версия Android принесла и обновленную систему безопасности, которая (временно) сделала невозможным получение прав суперпользователя простой записью приложения в системный раздел. В результате появился обходной путь — так называемый systemless root, внедряющий su в ramdisk вместо модификации системного раздела. На некоторых устройствах с «бессистемным» root-доступом даже получалось устанавливать OTA-обновления; впрочем, гарантии тут никакой.

Как был получен root на HTC Dream G1

Впервые root был получен на первом в мире Android-устройстве HTC Dream G1, выпущенном в далеком 2008 году. На устройстве был запущен сервис Telnet с правами root и без аутентификации. Для получения временного root-доступа было достаточно подключиться к смартфону по Telnet, для постоянного — залить в системный раздел бинарный файл su.

Root в Android 7

Особняком стоят устройства, выпущенные с Android 7 на борту (впрочем, то, о чем мы сейчас будем писать, относится и ко многим устройствам, которые получают Android 7 в качестве обновления).

Как ты, наверное, знаешь, механизм безопасной загрузки (Verified Boot) был реализован в Android давным-давно, еще в версии 4.4 KitKat. Его цель — защитить пользователя от атак, направленных на модификацию системы и внедрение в нее кода еще до начала загрузки системы. Для этого он использует скрытый в модуле TEE ключ, чтобы сверить цифровую подпись загрузчика, далее загрузчик сверяет цифровую подпись раздела boot, а он, в свою очередь, проверяет целостность системного раздела с помощью механизма dm-verity (Device Mapper verity).

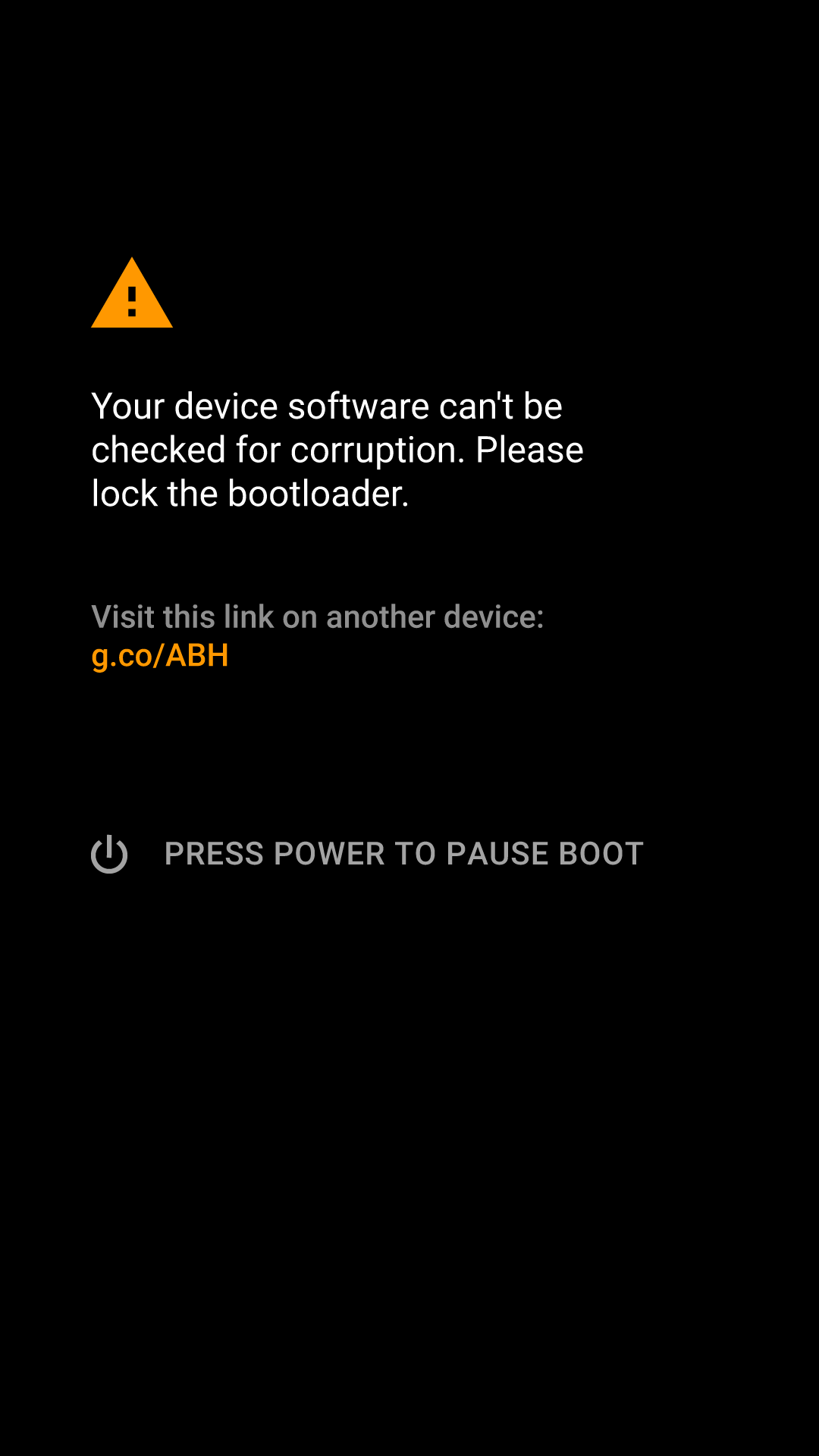

Такая цепочка проверок (называемая root of trust) позволяет удостовериться в целостности и отсутствии модификаций в любом компоненте загрузки, начиная от загрузчика и заканчивая самой ОС. Но если большинство устройств под управлением Android 4.4–6.0 (за редкими исключениями вроде смартфонов BlackBerry и Samsung с активированным Knox) в случае неуспешной проверки просто выводили предупреждение, но продолжали загрузку, то в Android 7.0 ситуация изменилась и новая-старая функция проверки целостности системы стала обязательной.

Verified Boot позволяет загрузить модифицированный boot-образ в случае, если загрузчик разблокирован (слева), но откажет в загрузке, если он был модифицирован при залоченном загрузчике Verified Boot позволяет загрузить модифицированный boot-образ в случае, если загрузчик разблокирован (слева), но откажет в загрузке, если он был модифицирован при залоченном загрузчике |  Verified Boot позволяет загрузить модифицированный boot-образ в случае, если загрузчик разблокирован (слева), но откажет в загрузке, если он был модифицирован при залоченном загрузчике Verified Boot позволяет загрузить модифицированный boot-образ в случае, если загрузчик разблокирован (слева), но откажет в загрузке, если он был модифицирован при залоченном загрузчике |

| Verified Boot позволяет загрузить модифицированный boot-образ в случае, если загрузчик разблокирован (слева), но откажет в загрузке, если он был модифицирован при залоченном загрузчике | |

Чем это грозит? Тем, что старый метод получения root через эскалацию привилегий в Android 7 просто не работает. Даже если приложения класса KingRoot, Kingo Root и им подобные смогут рутануть девайс (а в данный момент они не могут), устройство после этого просто не загрузится.

Как это обойти? Разблокировать загрузчик штатными средствами и установить SuperSU или Magisk. В этом случае загрузчик просто отключит механизм Verified Boot. Однако не стоит даже пытаться взломать загрузчик на устройствах, не предполагающих такую возможность. Даже если это удастся сделать, взломанный загрузчик не пройдет проверку цифровой подписи — и смартфон превратится в кирпич.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Олег Афонин

Эксперт по мобильной криминалистике компании «Элкомсофт»

ZYKUroot

Существует огромное количество программ, позволяющих буквально в два клика получить ROOT-права на любом Android-смартфоне. Сложность заключается лишь в том, что для той или иной модели телефона необходимо собственное приложение. Именно об одной из таких программ пойдет речь в нашей статье. В самом конце странички мы предложим бесплатно скачать последнюю версию ZYKUroot с официального сайта, но сначала давайте подробнее поговорим об этом ПО.

Описание и возможности

Сначала давайте разберемся, что это за приложение, какими возможностями оно обладает и так далее:

У приложения присутствуют и дополнительные возможности, но разбираться с ними вы будете уже без нас. Для того, чтобы сэкономить ваше время, давайте сразу переходить к делу и смотреть, где скачать, а потом, как пользоваться программой.

Как пользоваться

В 2 этапа рассмотрим, как бесплатно скачать, а потом запустить ZYKUroot и как получить ROOT-права.

Загрузка и установка

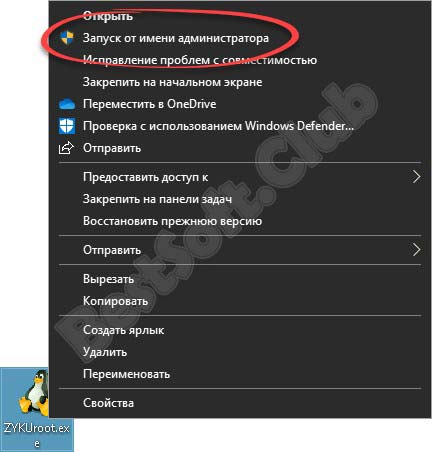

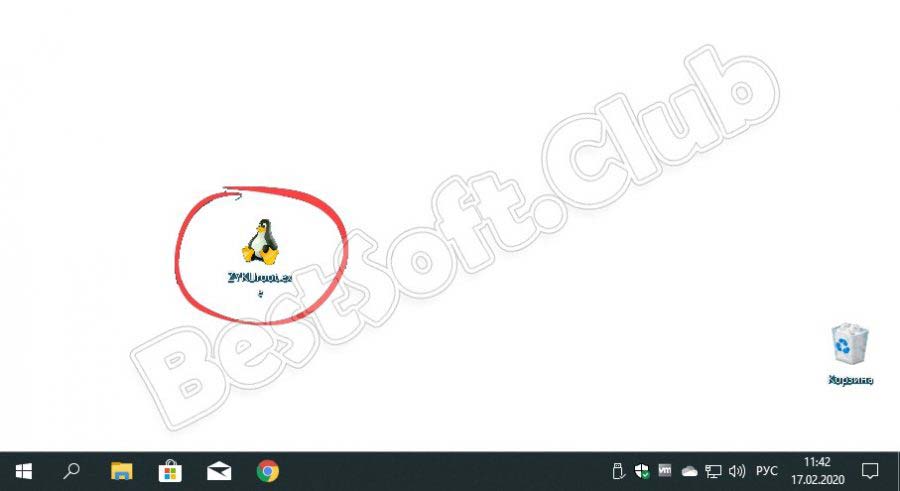

В первую очередь нам нужно загрузить последнюю официальную версию программы. Для этого следуем простой пошаговой инструкцией:

Инструкция по работе

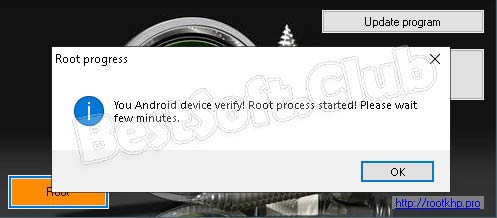

Для того чтобы получить ROOT-права на смартфоне, работающем под управлением операционной системы Google Android, нужно выполнить несколько нехитрых шагов:

Более подробно узнать о том, как пользоваться рассматриваемой утилитой, можно из прикрепленного в самом конце этой же статьи видео.

Достоинства и недостатки

Теперь давайте переходить к еще одному очень важному моменту и рассматривать, какими положительными, а также отрицательными особенностями выделяется наша программа.

Похожие приложения

Рассмотрим список приложений, которые точно так же, как и ZYKUroot способны получать ROOT-права на ваших смартфонах:

Системные требования

Для корректной работы утилиты, которую мы сегодня рассматриваем, понадобится ноутбук, отвечающий приведенным ниже техническим параметрам:

Скачать

А теперь можно переходить непосредственно к скачиванию приложения, которое всего в один клик позволит получить ROOT-права на вашем девайсе.

| Год выхода: | 2022 |

| Название: | ZYKUroot |

| Платформа: | Windows XP, 7, 8, 10 |

| Язык: | English |

| Лицензия: | Бесплатно |

Видеообзор

Предлагаем закрепить полученные знания, посмотрев обучающий видеоролик.

Вопросы и ответы

На этом мы можем смело заканчивать свой рассказ, так как предоставили пользователю всю информацию, касающуюся рассматриваемой темы. Если в процессе скачивания или использования программы появятся дополнительные вопросы, обращайтесь с ними в комментарии. Мы обязательно откликнемся и постараемся помочь.

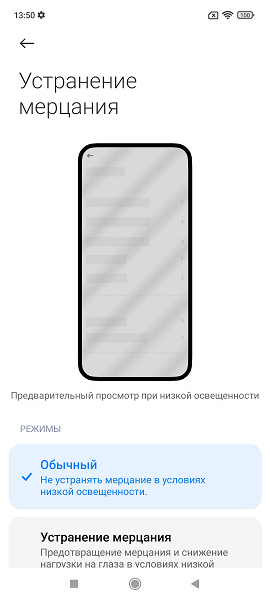

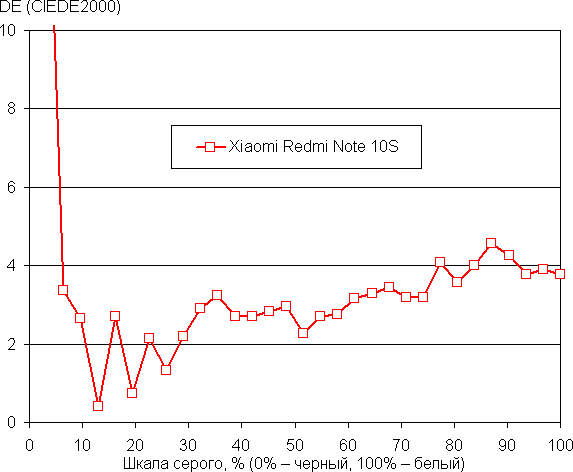

Обзор смартфона Xiaomi Redmi Note 10S

Оглавление

Xiaomi Redmi Note 10S стал своего рода «работой над ошибками» основной модели Redmi Note 10, к которой в нашей стране не возникло огромного интереса ввиду отсутствия полезного в повседневной жизни модуля NFC. Более высокое разрешение основной камеры и номинально более производительный процессор также заставляют пристально изучить модель, которая имеет все шансы стать наиболее интересной в многочисленном семействе устройств под общим названием Redmi Note 10.