Контроллеры домена что это

Что такое контроллер домена

Что такое контроллер домена

Один из вариантов построения локальной сети – это сеть на основе сервера. Подобного рода сети используются в том случае, когда количество компьютеров превышает 15-20 штук. В такой ситуации уже неуместно использовать так называемые рабочие группы, поскольку одноранговая сеть с таким количеством узлов не может обеспечить необходимый уровень управляемости и контроля. В этом случае функции контроля лучше возложить на управляющий сервер – контроллер домена.

Для управления работой сервера используются специальные версии операционной системы с расширенными функциями администрирования. Примерами таких операционных систем являются Windows Server 2008 или Windows Server 2012.

После установки на отдельный компьютер серверной операционной системы, прежде чем она сможет организовать работу локальной сети, требуется произвести определенные настройки. Серверная операционная система представляет собой универсальный механизм с очень широкими возможностями, или, как их часто называют, ролями. Одной из таковых ролей, причем, наверное, самой сложной и ответственной, является контроллер домена. Если вы планируете получить эффективный механизм управления пользователями сети, его придется в любом случае настроить.

Создание контроллера домена влечет за собой установку такого системного механизма, как Active Directory – основного средства создания, настройки и управления учетными записями пользователей и компьютеров локальной сети. Кроме того, как правило, на контроллер домена сразу же добавляются роли DNS и DHCP-сервера, что делает сервер законченным и готовым к использованию продуктом.

Одним из безусловных плюсов доменной системы является возможность гибкой настройки групповых политик, с помощью которых можно ограничивать доступ не только к программной, но и к аппаратной части компьютера. Например, легко можно запретить использование DVD-привода, флеш-накопителей и т.д. Групповая политика начинается в момент входа пользователя в сеть, поэтому ему никак не удастся обойти эти ограничения.

Контроллер домена – наиболее важное и уязвимое место локальной сети, поэтому рекомендуется создавать резервный контроллер. В этом случае дополнительный контроллер домена получает название вторичного, а главный домен становится первичным контроллером домена. Периодически происходит синхронизация данных учетных записей и прав доступа, поэтому в случае выхода из строя первичного контроллера – сразу же подключается вторичный, и работа в сети не прерывается ни на секунду. Кроме того, необходимо обеспечивать пассивную защиту домена путем установки на сервер источника бесперебойного питания.

Контроллер домена

С программной точки зрения, на большинстве Unix-подобных систем в качестве контроллера домена выступает пакет прикладных программ Samba.

Контроллеры домена, работающие под управлением Windows Server 2003, хранят данные каталога и управляют взаимодействиями пользователя и домена, включая процессы входа пользователя в систему, проверку подлинности и поиски в каталоге. Контроллеры домена создаются при использовании мастера установки Active Directory.

В Windows NT для надежности создается в связке с основным контроллером домена, резервный контроллер домена. В Windows 2000 и Windows Server 2003 все равны.

Полезное

Смотреть что такое «Контроллер домена» в других словарях:

Контроллер — (англ. controller регулятор, управляющее устройство): В Викисловаре есть статья « … Википедия

Контроллёр — Контроллер (калька с англ. controller регулятор, управляющее устройство) устройство управления в электронике и вычислительной технике: Игровой контроллер Контроллер домена Контроллер прерываний Контроллер электрического двигателя (например у… … Википедия

FSMO — Значимость предмета статьи поставлена под сомнение. Пожалуйста, покажите в статье значимость её предмета, добавив в неё доказательства значимости по частным критериям значимости или, в случае если частные критерии значимости для… … Википедия

Роль (Active Directory) — FSMO (англ. Flexible single master operations, операции с одним исполнителем) типы выполняемых контроллерами домена Active Directory операций, требующие обязательной уникальности сервера, выполняющего данные операции. В зависимости от типа… … Википедия

Active Directory — («Активные директории», AD) LDAP совместимая реализация службы каталогов корпорации Microsoft для операционных систем семейства Windows NT. Active Directory позволяет администраторам использовать групповые политики для обеспечения… … Википедия

Групповая политика — Эта статья или раздел нуждается в переработке. Статья представляет собой учебник вместо энциклопедической статьи Пожалуйста, улучшите статью в соответствии с правилами написания с … Википедия

Samba — Тип сетевая файловая система Разработчик The Samba Team Написана на … Википедия

Узел (Active Directory) — У этого термина существуют и другие значения, см. Узел (значения). Узел (в рамках терминологии Active Directory), сайт (калька от англ. site) сегмент сети, отделённый от других сегментов дорогими и/или медленными соединениями (обычно… … Википедия

Сайт (Active Directory) — Узел (в рамках терминологии Active Directory), сайт (калька от англ. site) сегмент сети, отделённый от других сегментов дорогими и/или медленными соединениями (обычно через интернет или поставщика телематических услуг). При этом в каждом узле… … Википедия

Иерархия объектов Active Directory — Иерархия объектов Active Directory взаимоотношения и свойства различных объектов Active Directory. Содержание 1 Структурные объекты 2 Административные объекты … Википедия

Контроллеры доменов

Теперь вы можете выполнять несложные установки Windows Server 2003 и затем, убедившись в том, что эти серверы загружаются должным образом и не имеют проблем, вы можете приступать к задачам создания контроллеров домена (DC) и других системных серверов. Более того, если вы модернизируете свое оборудование одновременно с модернизацией операционной системы, то можете заказать, чтобы ваш привычный поставщик оборудования заранее устанавливал Windows Server 2003 без необходимости именования и конфигурирования контроллеров домена.

Создание нового домена

Если вы устанавливаете первый контроллер домена в своей организации, то можете также установить первый экземпляр иерархии своего предприятия.

В «Описание Active Directory» даются подробные пояснения и инструкции по работе с этими компонентами в иерархии вашего предприятия.

Планирование развертывания контроллеров домена (DC)

Количество контроллеров домена, которые вы создаете, зависит от размера вашего предприятия и ваших собственных представлений о скорости и переходах в случае отказа ( failover ). Конечно, в случае одной локальной сети (LAN) с одной подсетью ваша компания может работать с одним DC. Но это рискованно. Установка второго DC означает, что в случае отказа одного из DC аутентификация, доступ к сетевым ресурсам и другие услуги для пользователей не будут прерваны. Кроме того, если у вас очень много пользователей, то использование нескольких DC снижает нагрузку аутентификации, приходящуюся на один DC, особенно в ситуации, когда все пользователи завершают работу своих компьютеров вечером и затем загружают их и выполняют вход в сеть в 9 часов утра.

Поддерживайте физическую защиту своих контроллеров домена, по возможности держите их в запертых помещениях. Это не только защита от злоумышленников; это также мера защиты вашего предприятия от случайного повреждения вашими собственными пользователями.

Установка Active Directory

Все это выполняется с помощью мастеров, но подсказки и действия отличаются в зависимости от конкретной ситуации: это первый DC или один из добавляемых DC для данного домена и доступны ли службы DNS на момент установки этого DC. В следующих разделах дается описание типичных комбинаций.

Active Directory и DNS

у вас не запущена служба DNS, и вы не можете установить DNS, если у вас нет домена. Забавно, не правда ли?

Мастер установки Active Directory Installation Wizard автоматически пытается найти в своем списке сконфигурированных серверов DNS полномочный сервер DNS, который допускает обновление служебной (SRV) ресурсной записи. Если такой сервер найден, записи для этого DC будут автоматически регистрироваться этим сервером DNS после перезагрузки DC.

Но для первого сервера DC в новом домене, возможно, не найдется подходящего сервера DNS. В результате мастер автоматически добавит DNS в список ролей, устанавливаемых на этом компьютере. Предпочтительной настройкой DNS для этого сервера является конфигурирование самого себя в этой роли. Это вполне подходящее решение, так как после установки других серверов DNS вы можете удалить роль DNS с этого DC.

В качестве альтернативного решения вы можете создать сначала сервер DNS, но поскольку он не будет интегрирован с Active Directory (так как вы еще не установили Active Directory), данные для зоны DNS будут просто неструктурированным (плоским) файлом. Это не означает, что новый DC не сможет определить тот факт, что служба DNS установлена, но это повлияет на безопасность DNS. Зона DNS на основе «плоского» файла не задает никаких вопросов и не налагает никаких ограничений. Любому устройству, которое пытается зарегистрировать имя, разрешается сделать это, даже если оно заменяет такое же имя, зарегистрированное раньше. Никакие полномочия не проверяются и не налагаются на базу данных DNS, поэтому любой человек может не обращать на это никакого внимания. Но после того как вы создали свой домен и контроллеры домена, вы можете преобразовать зону на основе плоского файла в зону, интегрированную с Active Directory (информацию по установке и конфигурированию DNS см. в «Ознакомление с DNS» ).

Установка первого контроллера домена (DC) в новом домене

После копирования всех файлов на ваш жесткий диск перезагрузите компьютер.

Установка других контроллеров домена (DC) в новом домене

Конфигурация системы адаптируется к требованиям для контроллера домена, после чего инициируется первая репликация. После копирования данных (это может занять определенное время, и если ваш компьютер находится в защищенном месте, то вы можете сделать для себя перерыв) щелкните на кнопке Finish в последнем окне мастера и перезагрузите компьютер. После перезагрузки появится окно мастера Configure Your Server Wizard, где объявляется, что теперь ваш компьютер стал контроллером домена. Щелкните на кнопке Finish, чтобы завершить работу мастера, или щелкните на одной из ссылок в этом окне, чтобы получить дополнительные сведения о поддержке контроллеров домена.

Создание дополнительных контроллеров домена (DC) путем восстановления из резервной копии

Вы можете быстро создавать дополнительные DC Windows Server 2003 в том же домене, что и какой-либо существующий DC, путем восстановления из резервной копии работающего DC Windows Server 2003. Для этого требуются только три шага (которые подробно описываются в следующих разделах).

Эту последовательность можно применять во всех сценариях: установка нового домена Windows Server 2003, модернизация домена Windows 2000 и модернизация домена Windows NT. После установки Windows Server 2003 на каком-либо компьютере, вы можете сделать этот компьютер контроллером домена (DC) с помощью данного способа.

Это особенно полезно, если ваш домен содержит несколько сайтов и ваши DC реплицируются через глобальную сеть (WAN), что намного медленнее, чем передача данных через кабель Ethernet. Когда происходит установка нового DC в удаленном сайте, первая репликация тянется очень долго. При данном способе отпадает необходимость в этой первой репликации, а в последующих репликациях копируются только изменения (что занимает намного меньше времени).

В следующих разделах приводятся инструкции по созданию DC этим способом.

Запустите Ntbackup.exe (из меню Administrative Tools или из диалогового окна Run) и выберите следующие опции в окнах мастера.

Ntbackup выполнит резервное копирование состояния системы в указанном вами месте. Вам потребуется доступ к этой резервной копии с целевых компьютеров, поэтому проще всего использовать разделяемый ресурс сети или записать файл резервной копии на диск CD-R.

Восстановление состояния системы на целевом компьютере

Чтобы восстановить состояние системы на компьютере Windows Server 2003, который вы хотите сделать контроллером домена, перейдите на этот компьютер (он должен иметь доступ к файлу резервной копии, который вы создали на исходном компьютере). Запустите на этом компьютере Ntbackup.exe и выберите следующие опции в окнах мастера.

Ntbackup восстанавливает состояние системы в пяти подпапках в том месте, которое вы указали в мастере. Имена этих папок соответствуют следующим именам компонентов состояния системы:

Dcpromo повысит статус этого сервера до контроллера домена, используя данные, содержащиеся в восстановленных файлах, а это означает, что вам не придется ждать, пока будет выполнена репликация каждого объекта Active Directory с существующего DC на этот новый DC. Если какие-либо объекты будут изменены, добавлены или удалены после того, как вы начнете этот процесс, то при следующей репликации это будет вопросом нескольких секунд для нового DC.

По окончании этого процесса перезагрузите компьютер. После этого вы можете удалить папки, содержащие восстановленную резервную копию.

Архитектура Active Directory

Физическая структура

Контроллеры доменов и их роли

Существует две роли хозяина операций, которые могут быть назначены единственному контроллеру домена в лесу (роли, действующие в границах леса) [ 3 ] :

Концепция сайтов

Концепция сайтов используется продуктами семейства Microsoft BackOffice для минимизации трафика в глобальной сети и основывается на том, что ее основу составляет IP-сеть, для которой надо обеспечить наилучшие условия подключений вне зависимости от используемых приложений.

Сайты не являются частью пространства имен Active Directory. Когда пользователь просматривает логическое пространство имен, компьютеры и пользователи группируются в домены и OU без ссылок на сайты.

Сайты содержат объекты только двух типов [ 3 ] :

Планирование сайтов и их размещение зависит от физической топологии сети, при этом необходимо учитывать потребность в линиях связи для осуществления межсайтовой репликации по создаваемому расписанию.

Сайт с Active Directory состоит из одной или нескольких подсетей IP, которые могут быть определены администратором и изменены им путем включения новых подсетей.

Деление на сайты не зависит от доменной (логической) структуры, то есть:

Создание сайтов, структура которых отражает физическое расположение контроллеров доменов на площадках компании, может быть реализовано по одному из следующих вариантов:

Особенностями сайта являются:

Понятие сайта неразрывно связано с топологией тиражирования. Тиражирование внутри сайта и между сайтами использует различные топологии:

Для возможности управления сертификатами безопасности при многодоменной инфраструктуре (внедрение методов защиты информации), учитывающей интеграцию с другими платформами, а также для гарантированной идентификации пакетов при проведении межсайтовой репликации в структуре Active Directory планируется и создается архитектура открытых ключей ( PKI ).

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Полное руководство по Active Directory, от установки и настройки до аудита безопасности. Ч. 7: Понимание инфраструктуры Active Directory

Оглавление

8. Групповые политики

9. Управление пользователями и компьютерами Active Directory. Группы. Организационные подразделения

10. Настройка траста и сайта доменов

11. Другие службы и роли Active Directory

12. Настройка Samba (Active Directory для Linux)

13. Инструменты для аудита безопасности Active Directory

Как соотносятся Active Directory, домен и контроллер домена

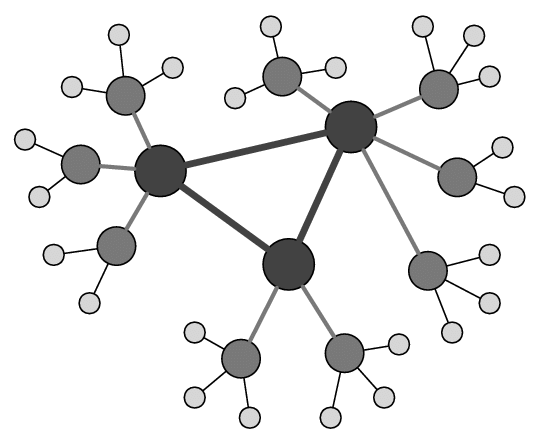

Главной единицей, в которой происходят основные процессы по управлению пользователями, компьютерами, оборудованием, процессами и прочим является домен. Ядром домена является контроллер домена, который, собственно, и отвечает за управление перечисленными элементами. Поэтому при изучении Active Directory фокус направлен на объекты, которыми управляет контроллер домена. Наиболее часто используемые объекты:

Каждый объект уникально идентифицируется своим именем и атрибутами.

Эти объекты могут быть сгруппированы в организационные подразделения (OU) по любому количеству логических или бизнес-потребностей. Затем объекты групповой политики (GPO) можно связать с организационным подразделением, чтобы централизованно настроить различных пользователей или компьютеры в организации.

Думается, что без особых объяснений понятно, что такое тип объектов «пользователи», «компьютеры» и прочее. И именно с ними происходит большая часть работы. Но Active Directory не ограничивается только объектами домена, в зависимости от потребностей, системный администратор может оперировать несколькими доменами, либо для одного домена создать несколько контроллеров домена. Домены могут находиться в самых разнообразных связях между собой: от полной изоляции до полного доверия со всеми промежуточными вариантами. Для настройки отношений используются лес, дерево и другие элементы, на которых системный администратор, работающий с единственным доменом, не фокусируется, даже если в его домене тысячи компьютеров и пользователей. По этой причине мы начнём со знакомства с объектами домена, а затем перейдём к структуре Active Directory в целом, описывающей взаимосвязь между несколькими доменами и контроллерами доменов. В дальнейшем некоторые из этих вопросов будут изучены в отдельных главах.

Объекты домена Active Directory

Прежде чем углубиться в абстрактные понятия «лес», «дерево», «домен», остановимся на более конкретных: «пользователи», «компьютеры», «группы». Все они являются объектами домена.

Имеются следующие виды объектов:

Мы ограничимся изучением и работой со следующими типами объектов:

Чем различаются организационные подразделения и контейнеры

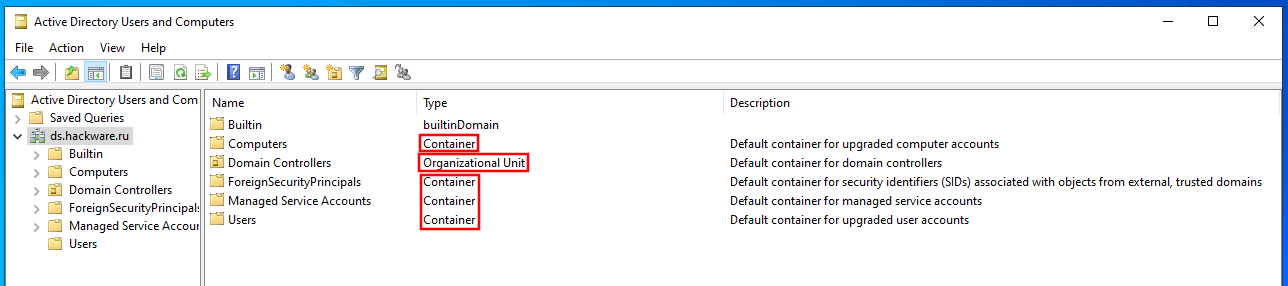

В следующем окне «Пользователи и компьютеры Active Directory» вы можете видеть такие элементы как контейнер (Container) и организационные подразделения (Organizational units).

На самом деле, они схожи: оба этих типа используются для упорядочения объектов. Их можно рассматривать как папки, в которых размещены другие папки и объекты. Их главное различие в том, что как только сервер становится контроллером домена, создаётся несколько контейнеров по умолчанию. Эти контейнеры по умолчанию уникальны, они не могут быть переименованы, удалены, созданы или связаны с объектом групповой политики (GPO).

В свою очередь организационные подразделения могут быть переименованы, созданы, связаны с объектом групповой политики (GPO) администраторами домена.

Примечание: про объекты групповой политики (GPO) будет рассказано ниже.

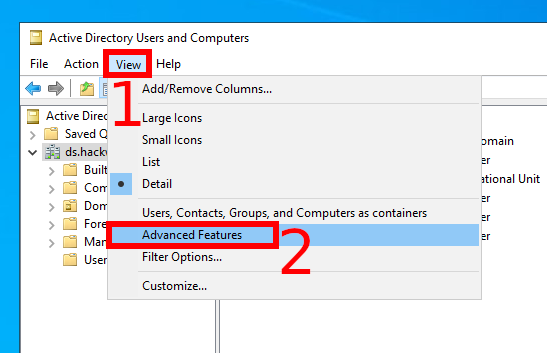

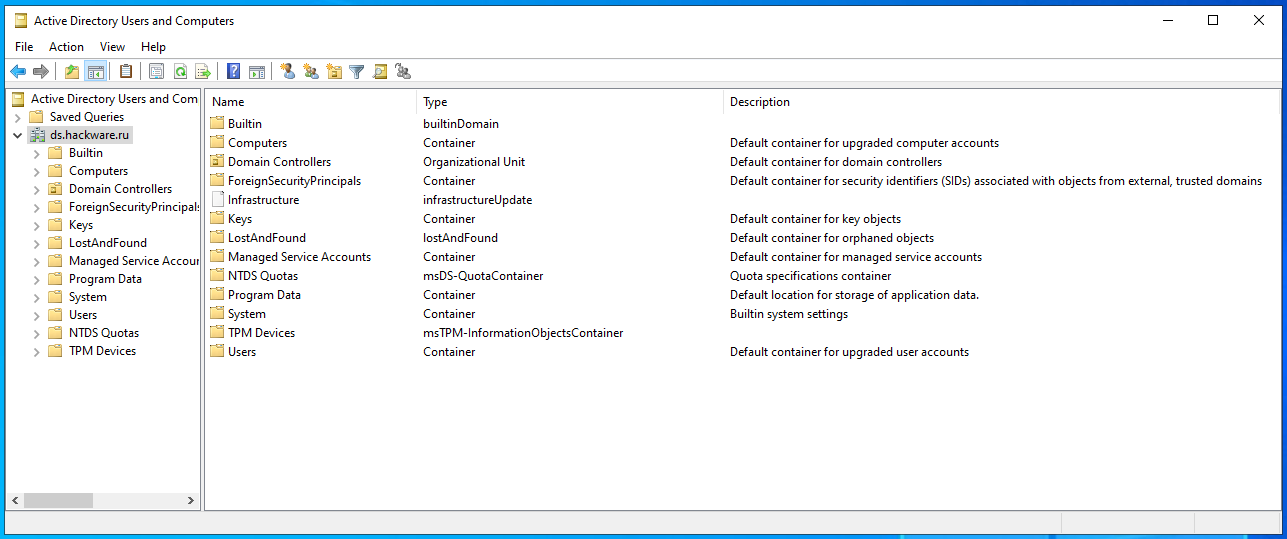

Не каждый контейнер по умолчанию нужен для повседневной работы системного администратора. Из-за этого по умолчанию некоторые контейнеры скрыты. Одна из причин, по которой эти контейнеры скрыты, заключается в том, чтобы пользователи AD и компьютерные оснастки не выглядели запутанными. Чтобы показать эти по умолчанию скрытые контейнеры, включите опцию Advanced Features в меню View.

Полный список контейнеров:

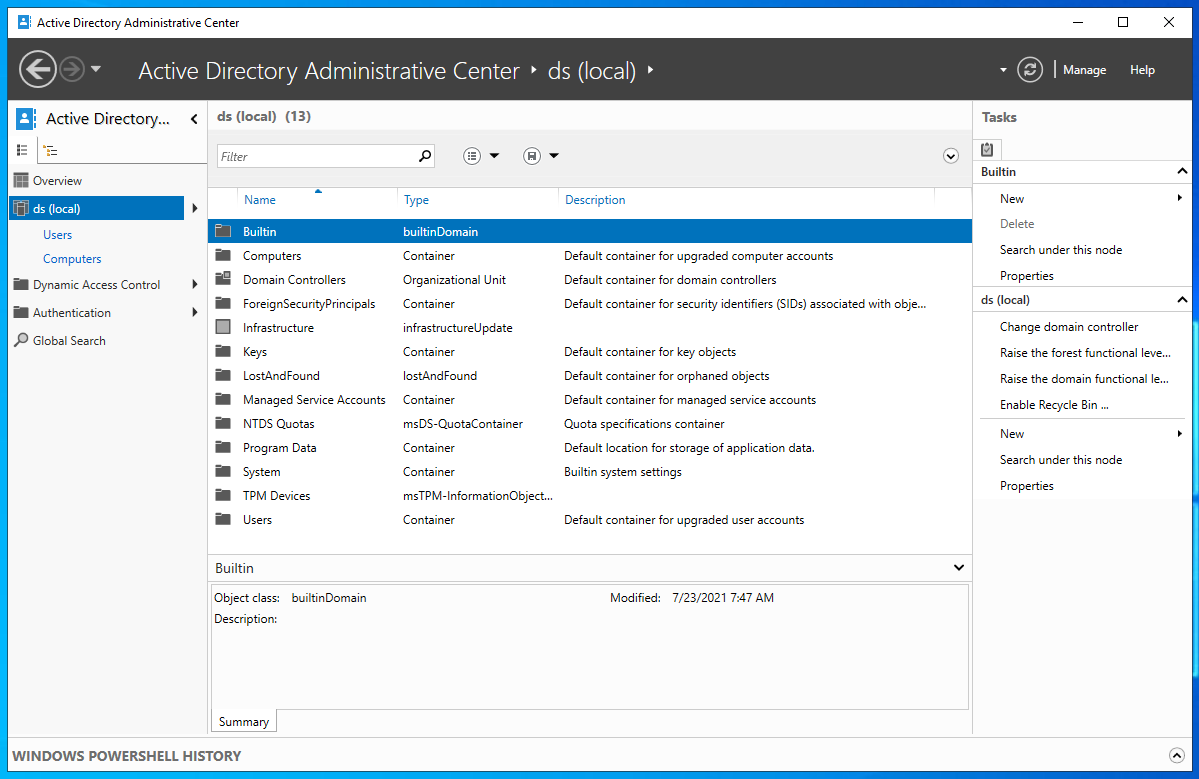

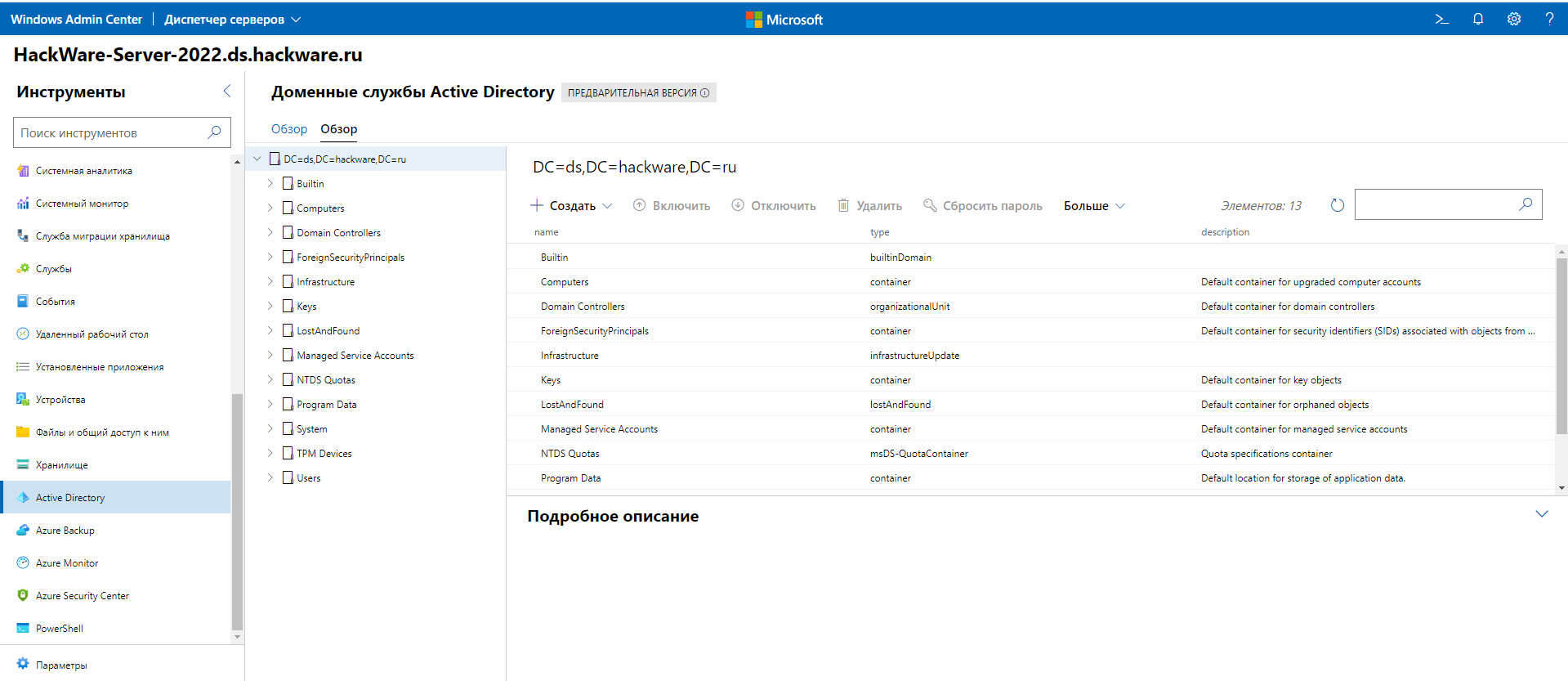

Обратите внимание, что в других утилитах сразу показываются все контейнеры. Например, это скриншот Центра администрирования Active Directory.

А это скриншот с обзором контейнеров по умолчанию из Windows Admin Center.

Поэтому если вы пользуетесь каким-либо из этих инструментов, то вам нет необходимости активировать показ скрытых контейнеров по умолчанию.

Контейнеры по умолчанию

Имеющиеся контейнеры по умолчанию (обратите внимание, что Computers и Users это не типы объектов здесь, а имена контейнеров!):

Организационные подразделения

Как уже было сказано, вы можете воспринимать Организационные подразделения как папки, в которых находятся объекты различных типов, например, там могут быть пользователи и компьютеры. Кроме того, допускаются вложенные организационные подразделения, то есть внутри одного организационного подразделения может быть другое и так далее.

Одной из важнейших функций организационных подразделений является возможность применить к ней объект(ы) групповой политики (GPO). Как можно догадаться, объекты групповых политик содержат разнообразные наборы правил и разрешений (политик), которые будут распространены на все объекты, размещённые внутри организационного подразделения, к которой применён объект групповой политики.

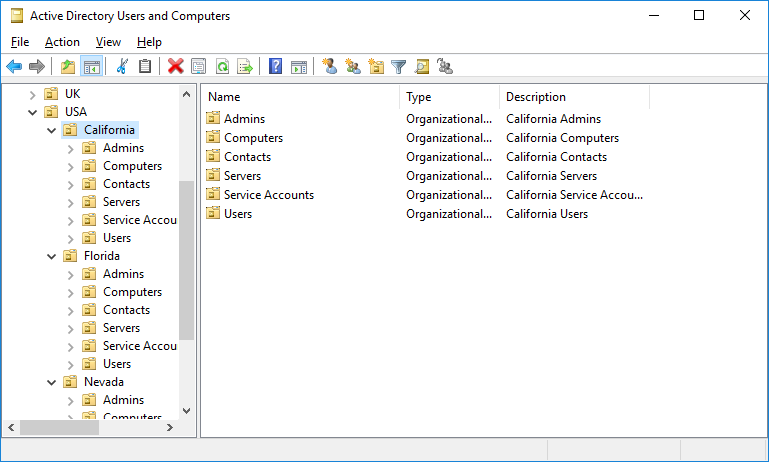

Пример сложной структуры организационных подразделения, в которой в основу положено разделение филиалов по странам, затем по регионам страны, при этом для каждого региона создана структура типичных подразделений.

В данном примере пользователи, компьютеры и другие объекты не только организованно структурированы, но и для любой организационного подразделения, на любом уровне может быть применена отдельная политика.

Организационные подразделения должны быть созданы таким образом, чтобы отражать потребность вашей организации в делегировании полномочий и применении групповой политики. Многонациональная компания может иметь подразделения верхнего уровня в Северной Америке, Европе, Азии, Южной Америке, Африке, чтобы они могли делегировать административные привилегии в зависимости от континента. В других организациях могут быть подразделения верхнего уровня по кадрам, бухгалтерскому учёту, продажам и так далее, если для них это имеет больше смысла. Другие организации имеют минимальные потребности в политике и используют «плоский» макет только с пользователями-сотрудниками и компьютерами сотрудников. Нет универсального решения и единственного правильного ответа. Организационные подразделения должны отвечать потребностям вашей компании и удобству управления компьютерами и пользователями с помощью объектов групповой политики.

К объектам групповой политики мы ещё вернёмся позже, а пока продолжим знакомство с типами объектов Active Directory.

Пользователи, компьютеры, группы

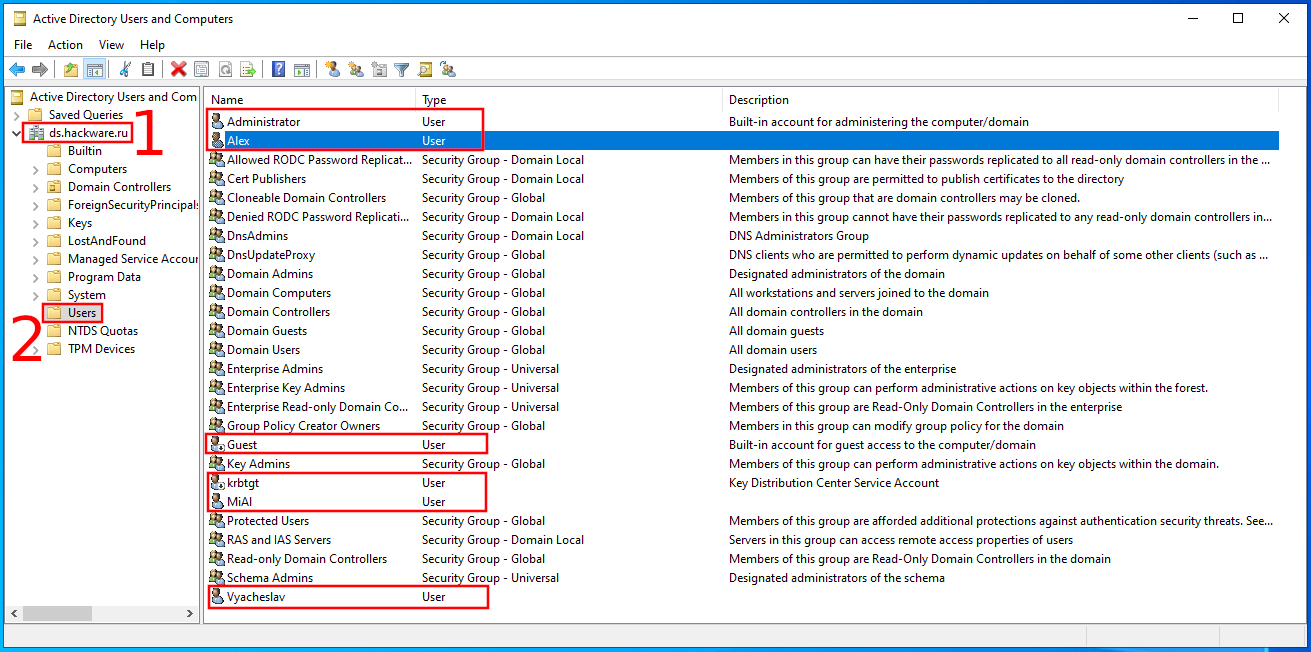

Если вы зайдёте в контейнеры Users и Computers, то вы увидите объекты трёх типов:

Для доступа к сетевым службам используются учётные записи пользователей и компьютеров. В сетях на базе Windows Server сделано так, что и пользователи, и учётные записи компьютеров находятся в AD. В такой централизованной среде используются ещё и группы для облегчения процесса назначения прав и разрешений.

Учётные записи (объекты пользователи и компьютеры)

Технически domain account (доменная учётная запись) пользователя является частью AD и как таковая аутентифицируется тем же самым объектом (то есть AD). Доменной учётной записи пользователя разрешён доступ как к локальным, так и к сетевым службам на основе доступа, предоставленного учётной записи или группе, к которой принадлежит данный аккаунт.

Примеры создания учётных записей пользователей домена даны в предыдущей части.

В отличие от учётных записей домена, локальные учётные записи являются частью компьютеров, на которых эта учётная запись была создана, и поэтому за их аутентификацию отвечает Windows SAM. Локальная учётная запись авторизована для доступа к локальным службам на основе доступа, предоставленного учётной записи. Кроме того, локальная учётная запись может получить доступ к общим ресурсам в сети P2P, если у неё есть на это разрешения.

Вы не можете создать локальную учётную запись в контроллере домена (на сервере Windows Server, которому назначена роль контроллер домена).

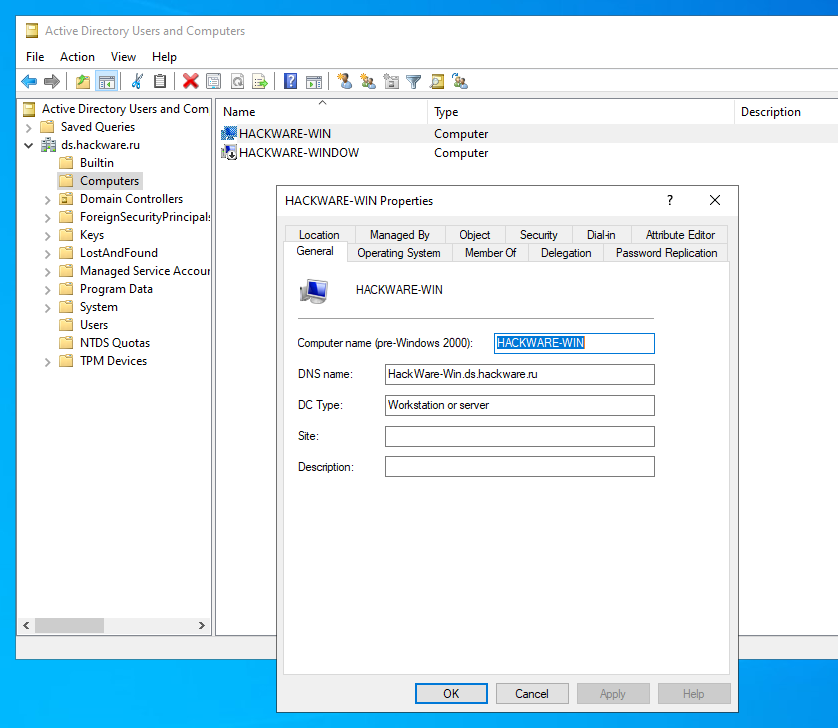

В AD computer account (учётная запись компьютера) идентифицирует компьютер в домене. Перед присоединением компьютера к домену его имя хоста должно быть уникальным в сети. После того, как компьютер присоединяется к домену, он продолжает использовать своё имя компьютера для связи с другими компьютерами и серверами в сети. Учётные записи компьютеров управляются через оснастку «Active Directory Users and Computers» («Пользователи и компьютеры Active Directory»):

Когда пользователь пытается войти в компьютер, который присоединён к AD, используя свои учётные данные AD, объединённое и хешированное сочетание имени пользователя и пароля отправляется на контроллер домена как для учётной записи пользователя, так и для учётной записи компьютера, на котором выполняется вход. Да, компьютер тоже входит в систему. Это важно, потому что если что-то произойдёт с учётной записью компьютера в AD, например, кто-то сбрасывает учётную запись или удаляет её, вы можете получить сообщение об ошибке, в котором говорится, что между компьютером и доменом не существует доверительных отношений. Несмотря на то, что учётные данные пользователя являются действительными, компьютеру больше не доверяют для входа в домен.

Группы

В AD группа представляет собой набор объектов AD. Вместо того, чтобы назначать разрешения и права каждому объекту AD индивидуально, группы используются для более структурированного администрирования. Обратите внимание, что группа также является объектом, а это означает, что её также можно переместить в OU (при этом объекты групповой политики (GPO) не могут применяться напрямую к группам).

Группы используются для облегчения администрирования объектов AD. Следовательно, как только сервер становится контроллером домена, создаётся значительное количество групп по умолчанию.

Группы также могут быть созданы администратором домена.

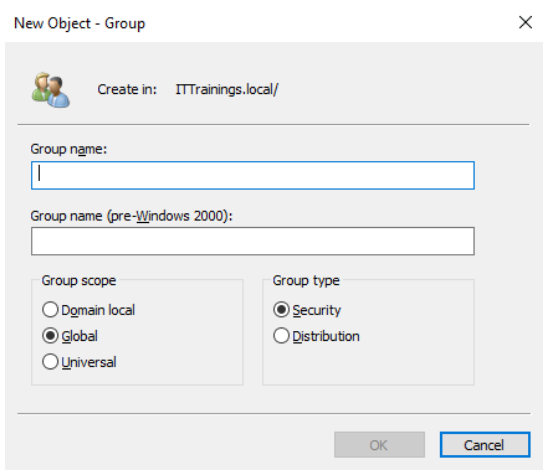

Независимо от того, это группа безопасности или универсальная группа, нужно помнить об области действия группы как параметре расширения группы в лесу, дереве домена или дочернем домене (обо всём этом позже). В AD есть три вида групп с различными сферами действия:

Группы AD — это объекты, которые также можно объединить в группы. Нужно знать правило, что добавление групп в другие группы приводит к минимизации количества индивидуально назначаемых разрешений пользователям или группам. То есть из всего набора разрешений выбираются самые строгие.

Структура Active Directory

Как связаны между собой домен, лес, дерево доменов и дочерний домен

Домен — это логическая группа пользователей, компьютеров, периферийных устройств и сетевых служб. С точки зрения сетевой архитектуры, как правило, домены представляют собой централизованные сетевые среды, в которых аутентификацией управляет контроллер домена. В сетях на базе Windows Server домен обслуживается ролью AD DS.

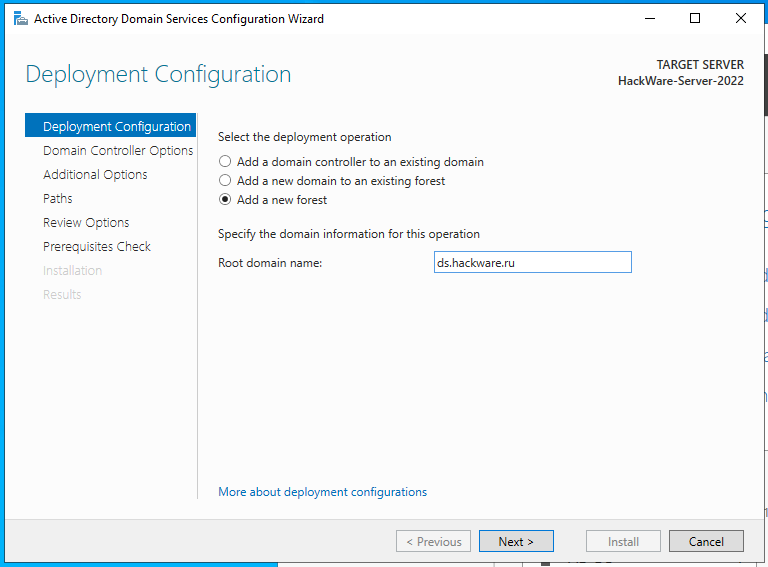

Вы можете вспомнить, что на этапе повышения сервера до уровня контроллера домена, мы выбрали опцию добавить новый лес.

Лес, условно говоря, это оболочка, которая разграничивает домены. Домены в разных лесах являются полностью отграниченными друг от друга (если иное не настроено с помощью траста). На практике обычно один лес содержит один домен — эта самая простая и распространённая конфигурация.

Кроме одиночных доменов, лес может содержать деревья доменов. Такие домены автоматически доверяют друг другу, но могут использовать разное пространство имён, например, один домен может использовать имя ad-dom.loc, а другой mydomain.com.

У домена может быть дочерний домен, который, соответственно, включается в тот же лес. От деревьев доменов дочерние домены отличаются тем, что используют одно пространство имён, например, если родительский домен имеет имя ad-dom.loc, то дочерний должен иметь имя вида *.ad-dom.loc, например, train.ad-dom.loc.

На практике системные администраторы редко используют деревья и дочерние домены, поскольку в современной Active Directory в этом нет необходимости — всё, что надо, можно настроить в рамках одного домена через организационные подразделения.

Тем не менее, рассмотрим элементы структуры домена более подробно.

Что такое домен и что такое лес

Лес — это граница безопасности. Объекты в отдельных лесах не могут взаимодействовать друг с другом, если администраторы каждого отдельного леса не создают между ними отношения доверия. Например, учётная запись администратора предприятия для domain1.com, которая обычно является самой привилегированной учётной записью леса, не будет иметь никаких разрешений во втором лесу с именем domain2.com, даже если эти леса существуют в той же локальной сети. Если необходимо, чтобы разрешения были, то это настраивается через trust (доверие).

Если у вас есть несколько несвязанных бизнес-единиц или вам нужны отдельные границы безопасности, вам понадобится несколько лесов.

Новый лес создают когда нужна граница безопасности. Например, у вас может быть сеть периметра (DMZ), которой вы хотите управлять с помощью AD, но вы не хотите, чтобы ваш внутренний AD был доступен в сети периметра из соображений безопасности. В этом случае вам нужно создать новый лес для этой безопасносной зоны. Вы также можете захотеть подобного разделения, если у вас есть несколько организаций, которые не доверяют друг другу – например, корпорация-оболочка, которая включает в себя отдельные предприятия, которые работают независимо. В этом случае вам нужно, чтобы у каждой сущности был свой лес.

Домен — это граница управления. Домены являются частью леса. Первый домен в лесу известен как корневой домен леса. Во многих малых и средних организациях (и даже в некоторых крупных) вы найдёте только один домен в одном лесу. Корневой домен леса определяет пространство имён по умолчанию для леса. Например, если первый домен в новом лесу называется domain1.com, то это корневой домен леса. Если у вас есть бизнес-потребность в дочернем домене, например, в филиале в Чикаго, вы можете назвать дочерний домен chi. FQDN (полностью определённое доменное имя) дочернего домена будет chi.domain1.com. Вы можете видеть, что имя дочернего домена было добавлено к имени корневого домена леса. В одном лесу может быть несколько доменов и могут быть непересекающиеся пространства имён.

В большинстве случаев системные администраторы делают всё возможное, чтобы иметь один домен AD. Это упрощает управление, а современные версии AD позволяют очень легко делегировать управление основанное на организационных подразделениях (OU), что снижает потребность в дочерних доменах.

Роли FSMO (Flexible single master operation, роли хозяина операций)

Когда устанавливается роль AD DS и сервер становится контроллером домена, AD DS автоматически назначает пять ролей хозяина операций (operations master roles).

FSMO (англ. Flexible single-master operations «операции с одним исполнителем») – типы выполняемых контроллерами домена Active Directory операций, требующие обязательной уникальности сервера, выполняющего данные операции.

В зависимости от типа операции уникальность FSMO подразумевается в пределах или леса доменов, или домена.

Фактически, существует 5 ролей Flexible Single Master Operations (FSMO). Их также называют ролями хозяина операций. Эти два термина взаимозаменяемы.

Первые две являются ролями хозяина операций в масштабе леса:

Тогда как оставшиеся три представляют собой роли хозяина операций в масштабе дерева (если домен один, то фактически в масштабе домена):

Существует два типа контроллеров домена: read-only (доступны только для чтения) и read-write (для чтения-записи). Версия только для чтения содержит копию базы данных ADDS, доступную только для чтения. Как следует из названия, контроллеры домена для чтения и записи дополнительно могут выполнять ещё и запись в базу данных ADDS. Schema Master (Мастер схемы) и Domain Naming Master (Мастер именования доменов) управляют схемой AD, они запущены на контроллере домена с доступном для чтения и записи, который заботится о том, чтобы в лесу находился только один уникальный домен. С другой стороны, Relative ID Master (Мастер RID) заботится о назначении Security Identifiers (SIDs) (идентификаторов безопасности) контроллерам домена, Primary Domain Controller Emulator (PDC Emulator) (Эмулятор основного контроллера домена) занимается обновлением паролей, а Infrastructure Master (Мастер инфраструктуры) отслеживает изменения, внесённые в другие объекты домена.

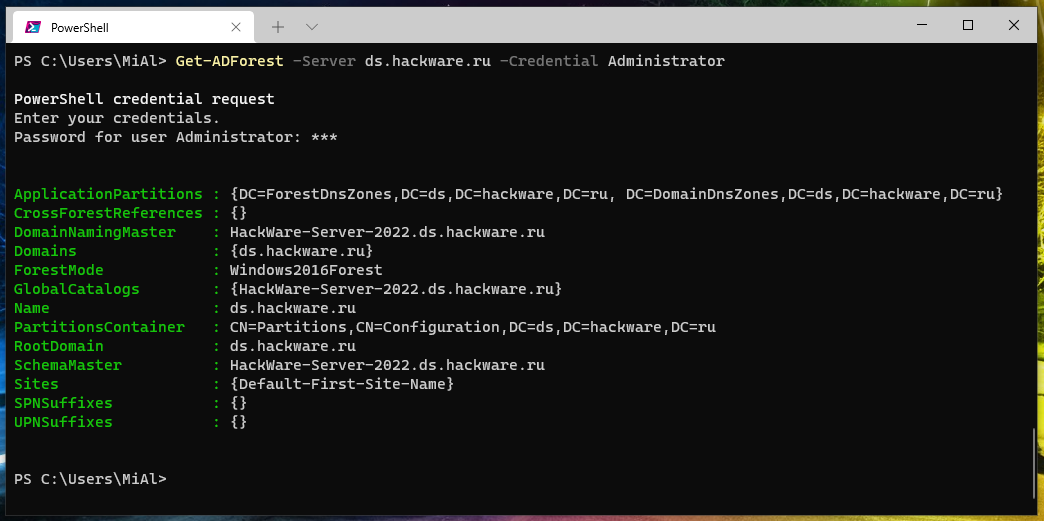

Пример получения информации о лесе для текущего пользователя:

Получение информации о лесе для удалённого компьютера:

Как можно увидеть, домен, корневой домен и лес названы одинаково: ds.hackware.ru. Обратите внимание на значение полей SchemaMaster и DomainNamingMaster которые являются ролями хозяина операций в масштабе леса.

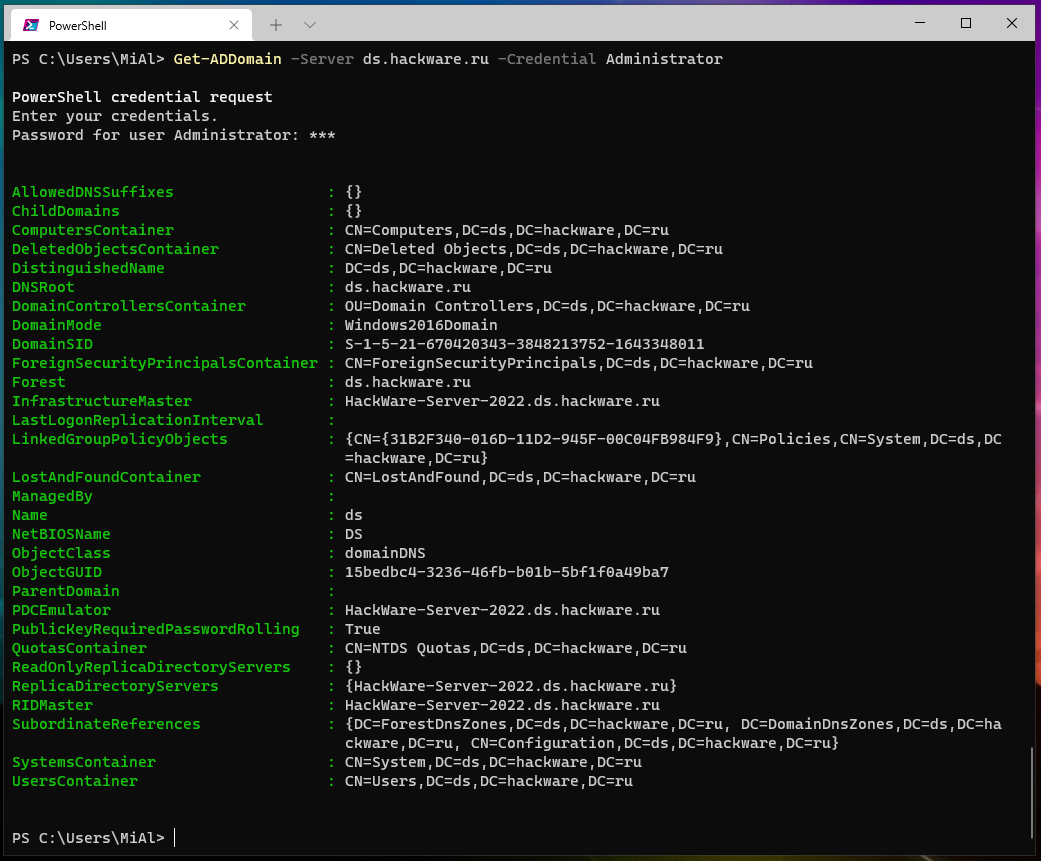

Получение информации о домене для текущего пользователя:

Получение информации о домене для удалённого компьютера:

В этом выводе (тот же самый) домен назван ds, а лес по-прежнему назван ds.hackware.ru. Здесь же обратите внимание на значение RIDMaster, PDCEmulator и InfrastructureMaster которые представляют собой роли хозяина операций в масштабе дерева (домена).

Важно помнить, что серверы, на которых работают эти роли, не высечены из камня. Обычно перемещать эти роли тривиально, поэтому, хотя некоторые DC делают немного больше, чем другие, если они выходят из строя на короткие периоды времени, всё обычно будет работать нормально. Если они не работают в течение длительного времени, то легко прозрачно передать роли.

Контроллеры домена и глобальные каталоги (Global Catalogs)

Если структура Active Directory содержит несколько доменов, для решения задачи поиска объектов используется глобальный каталог: контроллер домена, содержащий все объекты леса, но с ограниченным набором атрибутов (неполная реплика). Каталог хранится на указанных серверах глобального каталога и обслуживает междоменные запросы.

Напомним, что сервер, который отвечает на запросы аутентификации или авторизации, является контроллером домена (DC). В большинстве случаев контроллер домена будет хранить копию глобального каталога. Глобальный каталог (GC) — это частичный набор объектов во всех доменах леса. Он доступен для прямого поиска, что означает, что междоменные запросы обычно могут выполняться на GC без необходимости обращения к DC в целевом домене.

Проблемы доступности контроллера домена

Несколько контроллеров домена могут одновременно отвечать на запросы аутентификации от разных пользователей и компьютеров. Если один выйдет из строя, остальные продолжат предлагать услуги аутентификации. Теперь нет такого понятия как «первичный» или «вторичный» сервер. Но для правильной работы домена, эти контроллеры домена должны быть ещё и DNS-серверами, которые также содержат копию интегрированных DNS-зон Active Directory для вашего домена.

Данные между серверами синхронизуются с помощью репликации. По умолчанию контроллеры домена, принадлежащие к одному домену на одном сайте, будут реплицировать свои данные друг другу с интервалом в 15 секунд. Это гарантирует, что всё относительно актуально. Есть некоторые «срочные» события, запускающие немедленную репликацию. Примеры срочных событий: учетная запись заблокирована из-за слишком большого количества неудачных попыток входа, изменение пароля домена или политики блокировки, изменение секрета LSA, изменение пароля учётной записи компьютера контроллера домена или передача роли RID Master в новый DC. Любое из этих событий вызовет немедленное событие репликации.

Изменение пароля находится где-то между срочными и несрочными событиями. Если пароль пользователя изменён на DC01 и пользователь пытается войти в компьютер, который аутентифицируется на DC02 до того, как произойдёт репликация, вы ожидаете, что это не удастся, верно? К счастью, это не так. Предположим, что здесь также есть третий DC с именем DC03, который выполняет роль эмулятора PDC (первичного контроллера домена). Когда на DC01 обновляется пароль пользователя, это изменение немедленно реплицируется и на DC03. В случае если ваша попытка аутентификации на DC02 не удалась, то затем DC02 пересылает эту попытку аутентификации на DC03, который проверяет, действительно ли с ней всё в порядке, и если так, то вход в систему разрешается.

Сайт должен представлять физическую или логическую границу в вашей сети. Например, филиалы. Сайты используются для интеллектуального выбора партнёров по репликации для контроллеров домена в различных расположениях. Без определения сайтов все контроллеры домена будут обрабатываться так, как если бы они находились в одном физическом месте, и реплицироваться в топологии ячеистой сети. На практике большинство организаций логически настроены по принципу hub-and-spoke «ступица и луч», то есть централизованный сервер или несколько связанных между собой серверов к которым подключены клиентские машины. Поэтому сайты и службы должны быть настроены таким образом, чтобы это отражать.

Другие приложения также используют Сайты и Сервисы. Distributed File System (DFS) использует его для ссылок на пространство имён и выбора партнёра по репликации. Exchange и Outlook используют его для поиска «ближайшего» глобального каталога для запроса. Компьютеры, присоединённые к домену, используют его для определения «ближайшего» контроллера домена(ов) для аутентификации. Без этого ваш трафик репликации и аутентификации будет похож на Дикий Запад и выбирать неэффективные маршруты.

Объекты групповой политики

Что такое групповая политика и объекты групповой политики

Групповая политика — это инструмент, доступный администраторам, использующим домен Active Directory Windows 2000 или более поздней версии. Он позволяет централизованно управлять настройками на клиентских компьютерах и серверах, присоединённых к домену, а также обеспечивает рудиментарный способ распространения программного обеспечения.

Настройки сгруппированы в объекты, называемые Group Policy Objects (GPO), то есть объектами групповой политики. Объекты групповой политики сопрягаются с организационным подразделением Active Directory (OU) и могут применяться к пользователям и компьютерам. Объекты групповой политики нельзя применять к группам напрямую, хотя вы можете использовать фильтрацию безопасности или таргетинг на уровне элементов для фильтрации применения политики на основе членства в группе.

Что могут делать организационные политики

Серьёзно, вы можете делать всё, что захотите, с пользователями или компьютерами в вашем домене. Существуют сотни предопределённых настроек для таких вещей, как перенаправление папок, сложность пароля, параметры питания, сопоставление дисков, шифрование дисков, обновление Windows и так далее. Все настройки, которые вы можете сделать для одного компьютера или пользователя, вы можете с лёгкостью распространить на десятки или сотни компьютеров с помощью организационных подразделений.

Всё, что вы не сможете настроить с помощью предустановленных параметров, вы можете контролировать с помощью скриптов, в том числе на PowerShell.

Значение объектов групповой политики для Active Directory

Объекты групповой политики это и есть тот мощнейший инструмент, который позволяет очень гибко и эффективно управлять Active Directory.

Схема типичного механизма управления:

Групповые политики очень важны и им будет посвящена отдельная глава, в которой будет рассмотрен процесс редактирования объектов групповых политик и их спряжение с организационными подразделения.

После детального знакомства с групповыми политиками, мы углубимся в управление пользователями, компьютерами и другими типами объектов с помощью групповых политик и групп.

Также в этой части мы лишь поверхностно затронули вопросы траста (доверия) между доменами и контроллерами доменов — и этой теме будет посвящена отдельная глава.