Криптомодуль что это такое

Криптомодуль что это такое

Последнее время к нам все чаще обращаются с вопросами внедрения поддержки на UNIX‑серверах TLS-соединения, использующего алгоритмы ГОСТ. В связи с этим нашей компанией был реализован криптографический модуль (ENGINE) gost_capi, представляющий из себя библиотеку OpenSSL, которая обеспечивает поддержку отечественных алгоритмов, используя криптопровайдер КриптоПро CSP.

Библиотека gost_capi может быть использована для задач, требующих поддержки ключей и алгоритмов ГОСТ, в частности, для реализации защищенных SSL/TLS соединений в веб-серверах, поддерживающих загрузку ключей из OpenSSL engine, таких как Apache и nginx. В этой статье мы уделим внимание nginx как одному из самых распространённых веб-серверов с открытым исходным кодом.

Одна из наиболее удобных на данный момент схем использования нашей библиотеки:

nginx + OpenSSL + gost_capi + КриптоПро CSP

Одновременная работа с ГОСТ и RSA

Остановимся подробнее на одной из интересных функций nginx, доступных при работе с gost_capi — возможности обеспечивать одновременную работу сайта с ГОСТ и RSA.

Под «одновременной работой» подразумевается, что при наличии у пользователя поддержки ГОСТ в его браузере открывается сайт с конфигурацией ГОСТ, а в случае отсутствия поддержки ГОСТ — сайт с конфигурацией RSA. При этом адрес сайта остается неизменным и все действия происходят незаметно для пользователя. Сайты могут отображать как одинаковое, так и различное содержимое в зависимости от конфигурации.

Схема использования nginx в качестве веб-сервера выглядит примерно так:

Для реализации одновременной работы потребуется собрать nginx с патчем GOST_SWitchPatch (здесь и далее ссылки на скачивание доступны зарегистрированным пользователям). Для пользователя работа патча будет заключаться в прозрачном переключении на сайт RSA при отсутствии ГОСТ сюит в сообщении ClientHello.

Настройка прокси

При использовании nginx в качестве прокси-сервера можно получить ряд преимуществ в техническом и экономическом плане: для обеспечения поддержки TLS на всех серверах и службах бэкенда достаточно одного сервера c nginx и одной лицензии для криптопровайдера на сервере.

За таким прокси-сервером может находиться служба, которая в обычной реализации требует HTTPS-соединения по разным алгоритмам и с помощью самых разнообразных приложений (например, nginx, IIS, Apache), по функционалу это может быть веб-сервер, сервер удостоверяющего центра, почтовый сервер и др.

Использование серверных сертификатов требует наличия серверной лицензии для криптопровайдера КриптоПро CSP, а также клиентских лицензий в случае использования двухсторонней TLS-аутентификации и совершения других криптографических операций посредством OpenSSL. Криптографический модуль, а также патч, позволяющий настроить прозрачную работу по единому порту для слушателей, использующих разные алгоритмы, можно скачать с нашего форума. В этой же теме можно взять патч mod_ssl_gost_capi для Apache. На форуме также есть детализированное описание настройки конфигурации nginx и описание настройки Apache. В этих темах специалисты готовы ответить на технические вопросы и услышать отзывы.

Что такое модуль TPM и как он поможет защитить информацию на компьютере

Материл обновлен в сентябре 2021 года. Сегодня для защиты компьютерных данных повсеместно используют шифрование. Обычно мы говорим о криптографических программах, таких, как Veracrypt. Но справляться с подобными задачами помогают и физические чипы. Одно из таких полезных устройств называют Trusted Platform Module, «доверенный платформенный модуль» или просто TPM. В этой статье мы выясним, как пользователю Windows определить наличие TPM-модуля у себя в компьютере.

Зачем нужен TPM

Модуль может оказаться полезен, например, для:

Вероятно, самый распространенный сценарий использования TPM – шифрование жесткого диска. Эта операция позволяет надежно защитить данные от несанкционированного доступа. Если с компьютером произойдет неприятность – кража, потеря, изъятие во время следственных действий – полнодисковое шифрование не позволит посторонним людям добраться до ваших файлов.

В Windows 10 pro и Windows 8 pro есть программа Bitlocker. С ее помощью можно включить на компьютере полнодисковое шифрование. Тут-то и пригодится TPM. Модуль позволит создать и хранить криптографические ключи, нужные для шифрования. При этом TPM не является частью Windows. Он не зависит от возможных уязвимостей ни в самой операционной системе, ни в прикладных программах.

Если злоумышленник попробует стартовать компьютер с флешки или CD/DVD, пара Bitlocker + TPM не разрешат доступ к диску. Если злоумышленник вынет жесткий диск из корпуса изъятого компьютера и подключит диск к своему компьютеру (а так обычно и делают), Bitlocker + TPM тоже защитят ваши данные. Любая попытка «обойти» оригинальную конфигурацию загрузки приведет к неудаче. (Точнее, потребуется специальный ключ).

Можно ли пользоваться полнодисковым шифрованием без TPM? Да, конечно. Криптомодуль делает этот процесс в чем-то удобнее для пользователя. Если он у вас есть – значит, у вас, как минимум, есть выбор, и вы можете попробовать что-то новое для безопасности своего компьютера.

Как выглядит TPM

«Классический» дискретный TPM – микроплата, вставленная в разъем на материнской плате. Разъем (на сленге компьютерщиков – «колодка»), как правило, имеет маркировку «TPM». Если вы дружите с отверткой, можете заглянуть внутрь своего десктопа и поискать TPM-разъем самостоятельно. Как правило, он находится на краю материнской платы рядом с разъемами для подключения внешних («корпусных») USB-портов и аудиоразъемов. На этой странице вы можете видеть, как выглядит сам криптомодуль и гнездо для TPM на материнской плате ASUS ROG MAXIMUS X APEX. Другой вариант – когда TPM-модуль распаян прямо на материнской плате.

Функции криптомодуля могут быть реализованы программно, в прошивке. Например, у AMD это называется fTPM (firmware-based TPM). Если на компьютере есть и fTPM, и разъем для дискретного криптомодуля, выбор между ними пользователю предстоит сделать в BIOS.

Как узнать, есть ли у меня TPM

«Раскрутить и посмотреть» – не всегда хороший совет. Если у вас, допустим, ультрабук, то для доступа к внутренностям может понадобиться выкрутить 5-10 крошечных винтиков, а потом отыскивать нужную микросхему в плотной компоновке мелких деталей. Вряд ли вы захотите удовлетворять свое любопытство таким способом.

Способ 1

Загляните в диспетчер устройств Windows. Если в разделе устройств безопасности вы видите строчку типа «Trusted Platform Module 2.0», значит, у вас есть криптомодуль.

Способ 2

Запустите в командной строке (клавиша Windows + R) утилиту tpm.msc. (Наберите и нажмите Enter). Утилита покажет наличие (или отсутствие) TPM.

Способ 3

Все еще не уверены? Попробуйте открыть командную строку с правами администратора (клавиша Windows + Х, соответствующий пункт меню) и выполните команду:

wmic /namespace:\\root\cimv2\security\microsofttpm path win32_tpm get * /format:textvaluelist.xsl

Если первые строки возвращают значение «TRUE», вы счастливый обладатель TPM. В противном случае вы увидите надпись «Отсутствуют экземпляры».

Впрочем, модуль может быть принудительно отключен в UEFI/BIOS. Чтобы выяснить, так ли это, перезагрузите компьютер, войдите в UEFI/BIOS и отыщите в настройках что-нибудь вроде «TPM configuration» или «Security Chip» (название пункта меню зависит от вашего компьютера).

Возможна ситуация, когда у вас нет доступа к компьютеру (например, вы только собираетесь его приобрести). Тогда лучше заранее поискать спецификации компьютера и/или материнской платы. Примеры:

Хотите узнать о TPM больше?

Российские высокоскоростные шифраторы L2 для сетей Ethernet

Что такое шифрование на L2 и зачем оно нужно, какие бывают категории устройств для шифрования в сетях Ethernet и в чём состоят их особенности, какие модели специализированных шифраторов доступны отечественным заказчикам? Мы собрали ответы на эти вопросы, а также рассмотрели российский рынок такой техники.

Введение

Облачные вычисления, объединённые коммуникации, виртуализация, синхронная репликация баз данных, сети хранения информации (Storage Area Network, SAN) — всё это требует, с одной стороны, максимальной пропускной способности сети, а с другой стороны — минимальных задержек. Когда эти задачи вышли за пределы одного ЦОДа или кампуса, традиционные технологии распределённых сетей, такие как маршрутизация IP на синхронных оптических каналах, перестали справляться. Вот почему растёт интерес к распределённым коммутируемым сетям Ethernet со связностью на L2 (уровне звена данных эталонной модели OSI) — как операторским (их ещё называют L2 VPN), так и частным.

Вместе с тем всё серьёзнее становятся угрозы перехвата данных в таких сетях: с одной стороны — из-за роста объёма передаваемых через них конфиденциальных данных, с другой стороны — из-за уязвимости каналов (в том числе оптических) этих сетей для перехвата. Ведь общепринятая защита от этой угрозы — шифрование каналов, но при этом нет единого, принятого всеми стандарта шифрования на L2 для распределённых сетей Ethernet.

Тем не менее уже давно на мировом и российском рынке есть устройства для межсайтового шифрования в сетях L2. Эти устройства разнообразны, но их можно отнести к нескольким категориям. Хотя криптошлюзы (о них на Anti-Malware.ru уже писали) шифруют трафик на уровне L3 или выше (и поэтому не попали в этот обзор), с их помощью можно объединять сегменты на L2 через зашифрованную IP-сеть. А в прошлом году на российском рынке появился новый класс устройств — шифраторы L2. Введение в шифрование на L2 и обзор высокоскоростных шифраторов Ethernet — в нашей статье.

Шифрование на L2

Хотя термин «шифрование на L2» используется повсеместно (и не только в жаргоне «сетевиков» и «безопасников», но и в официальных брошюрах, технических описаниях, руководствах производителей), почти никто не объясняет, что это такое. Фактически это — шифрование поля данных кадра Ethernet с сохранением (в зашифрованном или открытом виде) исходной адресной информации (EtherType и MAC-адресов отправителя и получателя). Иногда, вспоминая о том, что L2 ещё называют канальным уровнем, шифрование L2 тоже именуют канальным, но нужно помнить, что этот же термин используют и для обозначения разновидности межпортового (позвенного) шифрования, при которой кадр шифруется целиком.

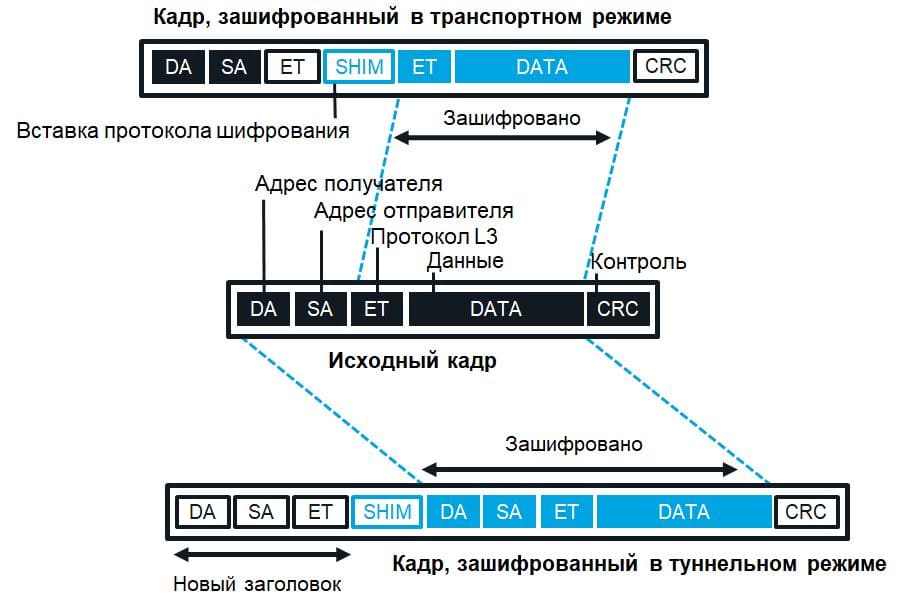

Шифрование на L2 может быть реализовано в разных режимах передачи. В транспортном режиме защищается только поле данных, а заголовки остаются незашифрованными, поэтому кадры можно передавать через коммутируемую сеть (с некоторыми ухищрениями — и через сеть MPLS), а накладные расходы (избыточность) из-за шифрования остаются умеренными. В туннельном режиме кадр целиком шифруется и инкапсулируется в блок данных другого пакета, в том числе и более высокого уровня (например, UDP), благодаря чему можно маршрутизировать зашифрованный на L2 трафик через IP-сеть (правда, и накладные расходы из-за дублирования заголовков здесь велики, и особенно это заметно на коротких кадрах).

Рисунок 1. Транспортный и туннельный режимы шифрования на L2

Российский рынок устройств шифрования для сетей L2

Межсайтовое шифрование на L2 можно реализовать с помощью программных пакетов в среде одной из операционных систем общего назначения (обычно — Linux), установленной на универсальном (чаще — серверном) оборудовании; такой подход ещё называют «программным». Однако в обзоре речь пойдёт только о так называемых «аппаратных» решениях — специализированных устройствах, фактически программно-аппаратных комплексах (ПАК), состоящих из оборудования и встроенного ПО, которые функционируют только совместно и только для выполнения заранее определённых задач. У каждого из подходов есть свои «плюсы» и «минусы», но в среде крупных предприятий распространение получил второй.

Долгое время на российском рынке не было специализированных устройств для шифрования каналов сетей Ethernet на L2, поэтому приходилось выбирать из следующих вариантов.

Во-вторых, канал между коммутаторами или маршрутизаторами Ethernet можно защитить с помощью шифрования на L2 по стандарту MACsec. Модели с поддержкой этой технологии сейчас есть у большинства ведущих производителей сетевого оборудования. MACsec — это попытка стандартизировать шифрование в сетях Ethernet. MACsec шифрует весь трафик, проходящий между смежными устройствами, с помощью специализированной микросхемы (ASIC) сетевого интерфейса. Есть фирменные адаптации MACsec для использования в операторских сетях. Для активации шифрования чаще всего требуется дополнительная платная лицензия. Используется алгоритм шифрования AES с ограниченным набором криптографических протоколов. Так как шифрование ГОСТ не поддерживается, то использовать MACsec можно только там, где не нужна сертификация средств криптозащиты.

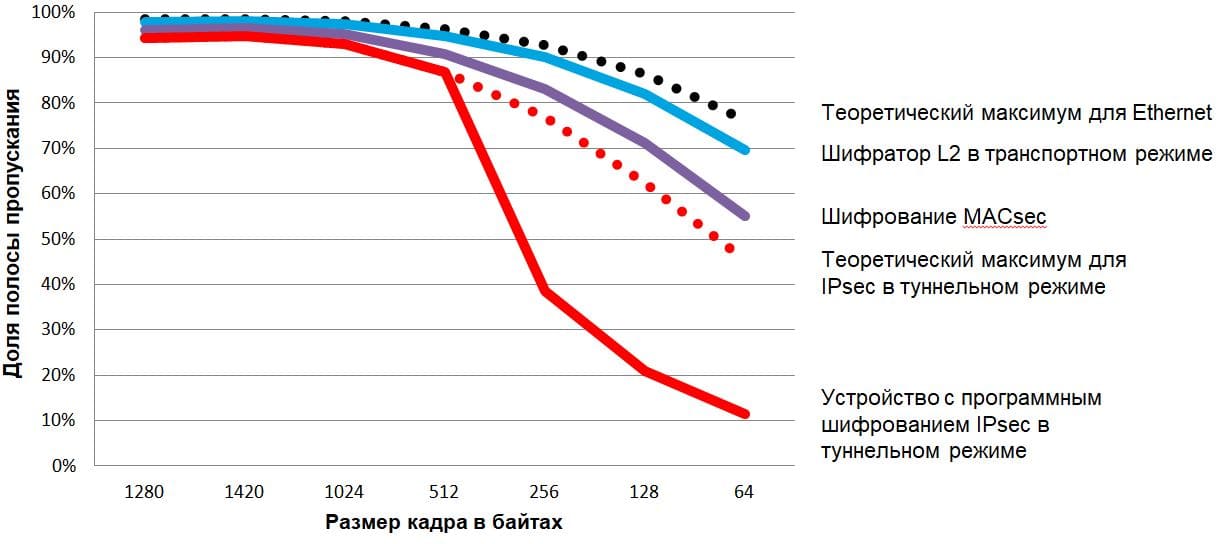

Наконец, есть так называемые высокоскоростные шифраторы Ethernet (сейчас появились устройства с поддержкой набора алгоритмов ГОСТ, а ранее были доступны только зарубежные модели с алгоритмами AES). Они предназначены для шифрования трафика в распределённых сетях Ethernet. Отличительные особенности этих устройств — фирменные протоколы со сквозным шифрованием на L2 и специализированная аппаратная платформа со встроенным криптоускорителем на FPGA. Высокоскоростными они называются потому, что работают на полной скорости линии во всём диапазоне длин кадров (то есть не теряют их даже при полной загрузке канала) и, кроме того, отличаются низкими накладными расходами пропускной способности и очень малой вносимой задержкой (единицы микросекунд). Как правило, высокоскоростные шифраторы имеют централизованные средства управления ключами, являются специализированными устройствами и работают по принципу «узел на проводе», то есть после добавления их в сеть не нужно менять никаких сетевых настроек (политик, маршрутов и так далее), поэтому работу с ними можно полностью поручить службе ИБ.

Рисунок 2. Пропускная способность устройств шифрования разных классов

В 2019 году были объявлены три семейства отечественных специализированных устройств шифрования на L2 для сетей Ethernet. Их объединяет использование протоколов семейства ГОСТ в сочетании с высокой пропускной способностью и микросекундными задержками. Устройства существенно отличаются по своей архитектуре и находятся в разной степени готовности к массовому применению. Имеет смысл рассмотреть эти три семейства подробнее.

Dcrypt XG (ТСС)

Российский вендор, специализирующийся на разработке программных и аппаратных средств защиты информации, недавно представил новый продукт — Dcrypt XG. Устройство названо высокопроизводительным шифровальным средством, и основная его функция — защита информации в высокоскоростных каналах связи на канальном (L2) уровне Ethernet и Fibre Channel с помощью криптографии и имитозащиты. Основные сценарии применения — шифрование каналов между ЦОДами, магистральных каналов сервис-провайдеров и крупных предприятий, а также (в будущем) подключение филиалов на скоростях до 10 Гбит/с. Для устройства получены сертификаты на СКЗИ по классам КС1, КС2 и КС3.

Технически Dcrypt XG представляет собой программно-аппаратный комплекс на базе сервера стандартной архитектуры с криптоускорителями на ПЛИС (до 2-х в корпусе 1U и до 8-ми в шасси 3U) и ПО Dcrypt собственной разработки. В качестве блочного шифра используется ГОСТ 28147-89 в режиме гаммирования.

Рисунок 3. Высокопроизводительное шифровальное средство Dcrypt XG (одно из исполнений)

Устройство шифрует трафик Ethernet в туннельном режиме: кадр, который приходит из защищённого сегмента сети, зашифровывается со всеми полями и заголовками, а затем к нему добавляется новый заголовок L2, с которым он идёт через незащищённую сеть к другому шифратору. Выборочного шифрования нет, накладные расходы составляют около 25 байт на кадр. Пока реализован только линейный режим, но в будущем планируется реализовать и многоточечный (настраиваемый вручную через консоль управления).

Шифратор работает на скоростях канала до 100 Гбит/c, причём в одном устройстве можно использовать несколько двухпортовых модулей, и суммарная скорость зашифрованного канала может достигать 200, 400 или 800 Гбит/с (в зависимости от модели аппаратной платформы). Таким образом, для построения агрегированного канала есть два варианта: установить либо несколько модулей в одно устройство, либо несколько устройств параллельно. Однако для балансировки сетевого трафика на таких скоростях известные протоколы LACP и PAGP не подходят, поэтому целесообразно использовать либо технологию VxLAN, либо аппаратный балансировщик в виде внешнего программируемого коммутатора Ethernet, который позволяет объединять устройства в кластеры (фермы), перенаправлять трафик при отказе и так далее.

Судя по проведённым в тестовой лаборатории и на реальном канале замерам, при полнодуплексной передаче через одиночный 100-гигабитный порт устройство поддерживает шифрование на полной скорости линии во всём диапазоне длин кадров (до 9 000 байт) со средней вносимой задержкой 20 мкс.

Для генерации и распределения ключей (сгенерированных на АПМДЗ или из случайной последовательности) используется выделенная станция управления. Также для генерации ключей могут использоваться сторонние криптопровайдеры. В дополнение к локальному контролю устройств можно использовать фирменную среду централизованного управления.

Компания TСС опубликовала планы дальнейшего развития продукта в сторону повышения его универсальности: многоточечный режим шифрования и совместимость с криптошлюзами Diamond VPN/FW (через поддержку маршрутизации и шифрования на L3), функции межсетевого экрана нового поколения (глубокая инспекция пакетов, антивирус, система обнаружения вторжений).

ViPNet L2-10G («ИнфоТеКС»)

О разработке этого устройства стало известно в ноябре 2018 года, когда компания «ИнфоТеКС» объявила о планах запустить до конца 2019 года новый высокоскоростной шифратор L2 и рассказала о некоторых деталях на конференции «РусКрипто» в марте 2019 года. В декабре 2019 года были наконец опубликованы характеристики устройства. Как следует из них, ведутся работы по сертификации шифратора на класс КВ. Само устройство в продажу ещё не поступило.

L2-10G названо шлюзом безопасности, но по своим характеристикам относится скорее к высокоскоростным шифраторам Ethernet. Как следует из описания, назначением устройства является криптозащита трафика Ethernet в распределённых сетях, а основным сценарием применения — шифрование потоков данных между ЦОДами, чему благоприятствуют высокая производительность и низкие задержки.

Это — программно-аппаратный комплекс, в физической платформе которого угадывается одноюнитовый сервер компании Aquarius, технологического партнёра «ИнфоТеКС». Корпус снабжён защитой от вскрытия, ключи шифрования хранятся в энергонезависимой памяти, так что в случае неожиданной потери питания шифратор не придётся инициализировать заново. При вскрытии корпуса или по команде сброса ключевая информация обнуляется. В корпусе — один блок питания, но с двумя входами.

Рисунок 4. Шлюз безопасности ViPNet L2-10G

У шифратора L2-10G есть два гнезда для модулей SFP+, один из которых используется для подключения ко внешней незащищённой сети, а другой — ко внутренней защищённой.

Суммарная производительность в полнодуплексном режиме равна 20 Гбит/с (то есть 10 Гбит/с в одном направлении). Согласно опубликованным данным, устройство работает на скорости линии во всём диапазоне длин кадров со средней задержкой 3 мкс — очевидно, в шифраторе используется криптоускоритель на базе ПЛИС.

Подобно другим высокоскоростным шифраторам, L2-10G использует фирменный протокол криптографического преобразования с накладными расходами не более 12 байт на кадр, блочным шифром «Кузнечик» и защитой от воспроизведения кадров. Из этих данных можно сделать вывод, что шифратор работает на L2 в транспортном режиме с имитовставкой. Устройство действует только в линейном («точка-точка») режиме соединения с автоматическим обнаружением и настройкой шифраторов в паре.

Для управления используются выделенные «медные» порты Ethernet (по протоколу SSH) или локальная графическая консоль.

«Палиндром» («СИС крипто»)

По своим характеристикам это — типичный высокоскоростной шифратор, предназначенный исключительно для сетевой криптозащиты каналов на L2 в сетях Ethernet. Устройства построены на специализированной платформе шифрования c ПЛИС и криптомодулем, реализующим шифрование по ГОСТу. Модель 6140 имеет дублированные блоки питания и вентиляторы. Корпус шифраторов всех моделей защищён от зондирования (физического взлома без открывания корпуса), а также имеет датчик вскрытия. При срабатывании этого датчика устройство останавливается, вся ключевая информация стирается, и администратор получает уведомление о взломе.

Рисунок 5. Высокоскоростной шифратор «Палиндром-6140»

У шифратора есть только два сетевых порта (кроме выделенных для управления): один — для локального сегмента, другой — для внешнего канала. Используется фирменный протокол шифрования Ethernet в транспортном режиме с блочным шифром 34.12-2015 «Кузнечик» в режиме гаммирования с алгоритмом согласования ключей VKO.

Заголовок кадра Ethernet не шифруется, так что зашифрованные кадры могут быть скоммутированы через сеть L2. Устройство умеет работать как в линейном («точка-точка»), так и в многоточечном режиме (устанавливая отдельные туннели для разных VLAN и допуская неупорядоченную доставку кадров внутри защищённого канала), причём могут использоваться разные виды физического транспорта Ethernet («тёмное» оптоволокно, сети OTN, Ethernet c коммутацией на L2, псевдопровода через MPLS и IP). Это делает возможным сквозное групповое многоточечное шифрование, когда три шифратора и более образуют единое защищённое соединение, через которое кадры будут доставляться только в нужный сегмент.

«Палиндромы» обеспечивают работу на скорости линии и с отличной задержкой (10 мкс) во всём диапазоне длин кадров. Накладные расходы пропускной способности не превышают 8 байт на кадр, а в линейном режиме, если опорная сеть между ними гарантирует надёжность и порядок доставки кадров, можно вообще обойтись без них. Доступна установка шифраторов в агрегированном канале, что позволяет кратно масштабировать пропускную способность.

Устройства умеют работать с кадрами Q-in-Q и MAC-in-MAC, применяющимися в больших операторских сетях, и таким образом обеспечивают поддержку L2 VPN со своим пространством MAC-адресов и VLAN. В то же время организовать «своими силами» VPN L3 уже нельзя, это придётся делать другими средствами.

С точки зрения интеграции в сеть устройства полностью реализуют принцип «узел на проводе»: они совместимы с кадрами Ethernet любых форматов, не вмешиваются в работу протоколов слоя контроля L2 (тем более — верхних уровней). Полноценно реализованы мутация (временная подмена) EtherType, отступ шифрования перед заголовками и пропуск незашифрованных кадров с особыми MAC-адресами, EtherType и VLAN. При использовании по модели управляемого сервиса шифраторы поддерживают мультитенантность (взаимную криптографическую изоляцию трафика разных абонентов одного оператора).

Для администрирования используются интерфейс командной строки (через последовательный консольный порт) и фирменная система управления (станция с операционной системой Windows, работающая через сеть во внеполосном или внутриполосном режиме). Отдельного контрольного сервера нет, и после отключения станции управления защищённая сеть может работать автономно. Реализовано централизованное распоряжение ключами на базе PKI, причём поддерживаются как внутренние (встроенные в среду управления), так и сторонние удостоверяющие центры. Администрирование включает в основном настройки, связанные с криптографией, защищёнными соединениями и политиками обработки кадров в зависимости от содержимого их полей. Защищённые соединения (туннели) могут устанавливаться автоматически, в том числе и в многоточечном режиме — главное, чтобы шифраторы были в одном широковещательном домене.

Шифраторы могут обнаруживать отказ других устройств в группе шифрования, а также сигнализировать о потере сигнала оборудованию, которое установлено у них «за спиной». Их можно встраивать в отказоустойчивые конфигурации с агрегацией портов и резервированием каналов.

Выводы

До последнего времени выбор устройств шифрования трафика на L2 в сетях Ethernet был невелик. Приходилось выбирать: или отечественные криптошлюзы с поддержкой ГОСТ и шифрованием на L2 в туннельном режиме (с их ограниченной пропускной способностью, большими задержками, существенными накладными расходами), или зарубежные устройства на MACsec (позвенное шифрование и отсутствие криптозащиты по ГОСТу). Теперь на рынке появляются полноценные специализированные шифраторы L2 с поддержкой ГОСТ, и складывается по существу новая категория продуктов. Хотя большой истории внедрений таких устройств в России пока нет, они заслуживают того, чтобы присмотреться к ним внимательнее.