Криптопро hsm что это

Криптопро hsm что это

КриптоПро HSM

КриптоПро HSM 2.0

Пользовательские ключи хранятся в HSM в зашифрованном виде с использованием специальных мастер-ключей защиты. Эти мастер-ключи, в свою очередь, зашифрованы с использованием ключа активации HSM, который защищен с использованием схемы разделения секрета «3 из 5» с хранением компонент на смарт-картах администраторов безопасности.

Ключи пользователей в долговременной памяти всегда надежно защищены, их использование возможно только по аутентифицированному запросу и при условии активации HSM администраторами безопасности. Работа с ключами производится при выполнении полного комплекса специальных мер противодействия атакам, соответствующим высокому классу защиты KB2.

КриптоПро HSM предоставляет интерфейсы CryptoAPI, PKCS#11 и JCA (Java), доступные для использования после успешной аутентификации пользователя с помощью ключей доступа. С помощью этих интерфейсов обеспечивается возможность бесшовного перехода на работу с долговременными ключами в HSM для повышения защиты криптографических подсистем удостоверяющих центров, OCSP-серверов, служб штампов времени, серверов облачной электронной подписи и прочих доверенных подсистем и любых других приложений, использующих КриптоПро CSP/JCP

КриптоПро HSM обеспечивает выполнение следующих операций:

В КриптоПро HSM 2.0 наряду с российскими реализованы зарубежные криптографические алгоритмы. Поддерживаются отказоустойчивые конфигурации и горизонтальное масштабирование при множественной подписи.

КриптоПро HSM 2.0 обеспечивает высокую производительность выполнения криптографических операций. При помощи пакетной обработки может быть достигнута производительность до 50 000 формирований электронной подписи в секунду.

КриптоПро HSM 2.0 позволяет безопасно хранить до 500 000 секретных ключей с возможностью расширения до 20 000 000 и более.

Безопасное хранилище ключей электронной подписи

КриптоПро HSM в первую очередь предназначен для безопасного хранения и использования секретных ключей электронной подписи удостоверяющих центров и пользователей. Любая система, которая использует Microsoft Cryptographic API/Java Cryptography Architecture для выполнения криптографических операций может воспользоваться преимуществами размещения секретных ключей в HSM.

Благодаря классу защиты KB2 КриптоПро HSM может использоваться в банках для выполнения требований по взаимодействию с Единой Биометрической Системой (ЕБС) – как для электронной подписи собираемых биометрических персональных данных, так и для взаимодействия с ЕБС при аутентификации и авторизации пользователей.

Подпись кода

КриптоПро HSM может быть использован для подписи кода распространенных платформ и для безопасного хранения секретных ключей подписи кода. Ведущие поставщики EV-сертификатов (DigiCert) позволяют использовать КриптоПро HSM в качестве хранилища секретных ключей.

Поддерживаемые технологии подписи:

SSL/TLS сервер

КриптоПро HSM может использоваться как защищенное хранилище секретных ключей SSL/TLS сервера для секретных ключей ГОСТ и RSA/ECDSA:

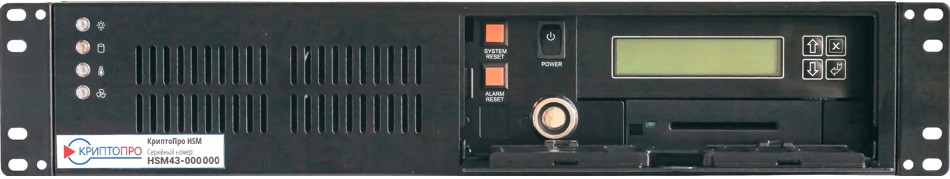

Комплектация

В состав поставки входит клиентское ПО, которое поставляется на CD-ROM совместно с ПАКМ «КриптоПро HSM».

Криптопро hsm что это

КриптоПро HSM

КриптоПро HSM 2.0

Пользовательские ключи хранятся в HSM в зашифрованном виде с использованием специальных мастер-ключей защиты. Эти мастер-ключи, в свою очередь, зашифрованы с использованием ключа активации HSM, который защищен с использованием схемы разделения секрета «3 из 5» с хранением компонент на смарт-картах администраторов безопасности.

Ключи пользователей в долговременной памяти всегда надежно защищены, их использование возможно только по аутентифицированному запросу и при условии активации HSM администраторами безопасности. Работа с ключами производится при выполнении полного комплекса специальных мер противодействия атакам, соответствующим высокому классу защиты KB2.

КриптоПро HSM предоставляет интерфейсы CryptoAPI, PKCS#11 и JCA (Java), доступные для использования после успешной аутентификации пользователя с помощью ключей доступа. С помощью этих интерфейсов обеспечивается возможность бесшовного перехода на работу с долговременными ключами в HSM для повышения защиты криптографических подсистем удостоверяющих центров, OCSP-серверов, служб штампов времени, серверов облачной электронной подписи и прочих доверенных подсистем и любых других приложений, использующих КриптоПро CSP/JCP

КриптоПро HSM обеспечивает выполнение следующих операций:

В КриптоПро HSM 2.0 наряду с российскими реализованы зарубежные криптографические алгоритмы. Поддерживаются отказоустойчивые конфигурации и горизонтальное масштабирование при множественной подписи.

КриптоПро HSM 2.0 обеспечивает высокую производительность выполнения криптографических операций. При помощи пакетной обработки может быть достигнута производительность до 50 000 формирований электронной подписи в секунду.

КриптоПро HSM 2.0 позволяет безопасно хранить до 500 000 секретных ключей с возможностью расширения до 20 000 000 и более.

Безопасное хранилище ключей электронной подписи

КриптоПро HSM в первую очередь предназначен для безопасного хранения и использования секретных ключей электронной подписи удостоверяющих центров и пользователей. Любая система, которая использует Microsoft Cryptographic API/Java Cryptography Architecture для выполнения криптографических операций может воспользоваться преимуществами размещения секретных ключей в HSM.

Благодаря классу защиты KB2 КриптоПро HSM может использоваться в банках для выполнения требований по взаимодействию с Единой Биометрической Системой (ЕБС) – как для электронной подписи собираемых биометрических персональных данных, так и для взаимодействия с ЕБС при аутентификации и авторизации пользователей.

Подпись кода

КриптоПро HSM может быть использован для подписи кода распространенных платформ и для безопасного хранения секретных ключей подписи кода. Ведущие поставщики EV-сертификатов (DigiCert) позволяют использовать КриптоПро HSM в качестве хранилища секретных ключей.

Поддерживаемые технологии подписи:

SSL/TLS сервер

КриптоПро HSM может использоваться как защищенное хранилище секретных ключей SSL/TLS сервера для секретных ключей ГОСТ и RSA/ECDSA:

Комплектация

В состав поставки входит клиентское ПО, которое поставляется на CD-ROM совместно с ПАКМ «КриптоПро HSM».

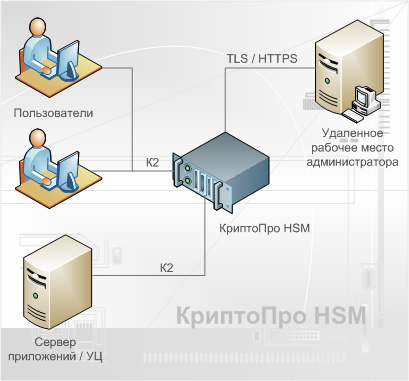

Криптопро hsm что это

ПАКМ «КриптоПро HSM» представляет собой сетевое устройство, подключаемое либо непосредственно к серверу (хосту), использующему криптографические сервисы ПАКМ «КриптоПро HSM», либо в сегмент локальной сети через стандартные сетевые устройства (коммутаторы, маршрутизаторы, концентраторы) для обслуживания групп серверов и компьютеров пользователей сети.

ПАКМ «КриптоПро HSM» может быть использован в качестве СКЗИ в различных системах/подсистемах криптографической защиты информации (ПКЗИ), поддерживающих криптографические интерфейсы «КриптоПро CSP» (Microsoft CryptoAPI 2.0).

Централизованное хранение ключей

ПАКМ «КриптоПро HSM» позволяет организовать централизованное хранение и управление как ключами серверов, так и ключами всех пользователей внутри корпорации.

ПАКМ «КриптоПро HSM» предоставляет удобный интерфейс взаимодействия с серверами и рабочими станциями пользователей, а также возможность идентификации и аутентификации пользователей при локальном и удаленном доступе к ПАКМ «КриптоПро HSM».

Все секретные ключи пользователей хранятся в ПАКМ в зашифрованном на специальных ключах шифрования виде. Ключи шифрования в свою очередь шифруются на разделенном по схеме «3 из 5-ти» ключе активации ПАКМ, защитные части которого хранятся на смарт-картах и распределяются между работниками службы безопасности компании.

Расшифрование секретного ключа пользователя осуществляется в оперативной памяти ПАКМ и лишь в момент обращения к нему владельца.

Доступ пользователей к ПАКМ возможен только после активации ПАКМ (ввода защитных частей ключа активации) и при успешной процедуре аутентификации, использующей стандартный протокол TLS с двухсторонней аутентификацией. TLS ключи доступа формируются пользователям либо на смарт-картах (ОСКАР, МАГИСТРА), либо на USB ключах типа eToken, ruToken. Существует возможность хранения данного ключа в реестре Windows на рабочем компьютере пользователя.

Все ключи пользователей, хранящиеся в ПАКМ «КриптоПро HSM», кроме всего защищаются индивидуальным пин-кодом, задаваемым владельцем ключа в момент его генерации, либо в процедуре смены пин-кода. Пин-код доступа к ключу задается на рабочем месте пользователя. Для ключей системных сервисов (например, ключа Уполномоченного лица Центра сертификации) имеется возможность защищенного ввода пин-кода с LCD панели ПАКМ.

Простота и удобство администрирования

Управление ПАКМ «КриптоПро HSM» включает:

Все операции по управлению ПАКМ «КриптоПро HSM» могут быть выполнены как с LCD панели ПАКМ «КриптоПро HSM», так и с использованием WEB доступа.

Удаленное рабочее место администратора ПАКМ «КриптоПро HSM» представляет собой отдельно стоящий компьютер с установленными ОС Windows, КриптоПро CSP 4.0 (лицензия входит в комплект) и Internet Explorer версии от 6.0. Данный компьютер подключается к ПАКМ «КриптоПро HSM» по отдельному сетевому интерфейсу с ограничением доступа при помощи правил встроенного межсетевого экрана ПАКМ, двухсторонней TLS аутентификации привилегированного пользователя и ПАКМ «КриптоПро HSM».

Ролевое разграничение доступа

В соответствии с требованиями класса защиты KB2 в ПАКМ «КриптоПро HSM» реализована ролевая модель доступа к функциям ПАКМ. При этом привилегированные пользователи ПАКМ (члены группы администраторов, имеющие доступ в контролируемую зону) могут являться потенциальными нарушителями, но возможность сговора между ними исключается.

Данное требование реализовано с использованием ролевой модели доступа к различным функциям ПАКМ. Это означает, что каждому отдельному члену административной группы дается доступ только к строго определенному набору административных функций, не позволяющих провести успешную атаку на получение контроля над ключами пользователей, хранящихся в ПАКМ «КриптоПро HSM».

Программное обеспечение ПАКМ «КриптоПро HSM» различает следующие роли:

Признак того, что пользователю назначена та или иная роль хранится в сертификате ключа доступа к функциям ПАКМ, как специальное расширение (Extended Key Usage) сертификата. Доступ к ПАКМ (локальный или удаленный) осуществляется только с использованием данного сертификата ключа доступа и самого ключа (секретной его части).

Ключи и сертификат доступа к ПАКМ «КриптоПро HSM» формируются ПАКМ и выдаются обычным пользователям администратором ПАКМ «КриптоПро HSM».

Надежность криптографических сервисов

ПАКМ «КриптоПро HSM» предоставляет:

Простота встраивания

ПАКМ «КриптоПро HSM» предоставляет интерфейс к прикладным криптографическим функциям в соответствии со спецификацией Microsoft Cryptographic Service Provider.

ПАКМ «КриптоПро HSM» обеспечивает:

Соответствие требованиям безопасности

ПАКМ «КриптоПро HSM» – программно-аппаратный криптографический модуль, разработан в соответствии с «Требованиями к шифровальным (криптографическим) средствам, предназначенным для защиты информации не содержащей сведений, составляющих государственную тайну», и удовлетворяет классу защиты КВ2 данных требований ( при выполнении «Правил пользования ПАКМ «КриптоПро HSM». ЖТЯИ.00096-01 95 01″ в части условий применения и «Руководства Администратора безопасности» ЖТЯИ.00096-01 91 01 ).

Криптопро hsm что это

Данная страница перенесена в архив.

Актуальную информацию можно узнать в разделе по ссылке.

Установка и использование ПАКМ «Атликс HSM»

Установка и эксплуатация СКЗИ ПАКМ «АТЛИКС HSM» осуществляется в соответствии с документом «ЖТЯИ.00020-01 90 02. Правила пользования ПАКМ «АТЛИКС HSM».

К эксплуатации ПАКМ «АТЛИКС HSM» допускаются лица, прошедшие соответствующую подготовку и изучившие эксплуатационную документацию на соответствующие программно-аппаратные средства.

Схема подключения ПАКМ к серверу

Аппаратная часть ПАКМ «АТЛИКС HSM» включает следующие специализированные устройства:

Все аппаратные средства ПАКМ «АТЛИКС HSM» размещены в одном корпусе. Корпус ПАКМ «АТЛИКС HSM» должен быть защищен от несанкционированного вскрытия (путем опечатывания системного блока и разъемов системного блока и контроля печатей администратором безопасности).

Сервер должен быть оснащен устройствами:

Все аппаратные средства Сервера должны быть размещены в одном корпусе. Корпус Сервера должен быть защищен от несанкционированного вскрытия (путем опечатывания системного блока и разъемов и контроля печатей администратором безопасности).

Для обеспечения функционирования Сервера необходимо установить на предназначенном для него компьютере операционную систему и программные компоненты, предоставляющие Серверу интерфейс к криптографическим функциям ПАКМ. Перед установкой следует проверить программное обеспечение на отсутствие вирусов и программных закладок. Также необходимо исключить из программного обеспечения средства разработки и отладки программ.

Установка интерфейсных модулей сервер с ОС семейства Windows (2000, XP, 2003)

В состав дистрибутива ПАКМ входит интерфейсный модуль «Клиент HSM» для ОС семейства Windows, при помощи которого можно использовать ПАКМ «Атликс HSM» в качестве СКЗИ как обычный криптопровайдер в ОС Windows.

Для установки ПО «Клиент HSM» с дистрибутивного носителя необходимо запустить программу установки hsmrus.msi, и следовать инструкциям, которые предлагает Мастер установки.

Когда Мастер установки запросит ввод номера лицензии, необходимо ввести номер, предварительно проверив корректность ввода имени пользователя и организации. Поля для ввода номера лицензии можно оставить незаполненными, в этом случае программное обеспечение будет работать в течении одного месяца.

После успешного завершения работы Мастера установки перезагружаем операционную систему. После перезагрузки в окне “Панели управления” появится новый значок:

Криптопровайдером по умолчанию в операционной системе становится криптопровайдер “Phoenix-CS GOST R 34.10-2001 Cryptographic Service Provider”.

Значок служит для вызова окна управления настройками этого криптопровайдера под названием ”Свойства: Client HSM”:

Окно имеет пять закладок «Общие», «Сервис», «Дополнительно», «Алгоритмы» и «Параметры HSM».

Закладка «Общие» используется для управления лицензиями и регистрации ПО “Клиент HSM”.

Закладка “Сервис” предназначена для выполнения следующих операций:

Закладка “Дополнительно” предназначена для:

Закладка “Алгоритмы” контрольной панели “Клиент HSM” предназначена для установки различных параметров реализованных криптографических алгоритмов.

На закладке «Параметры HSM» осуществляется настройка параметров соединения сервера приложений и ПАКМ, а также отражается статистика работы ПАКМ.

В окошке «Считыватель смарт-карт» выбирается название считывателя, в который будет устанавливаться карточка канала «К» (к ПАКМ прилагается две карточки канала «К»). В окошко «Адрес HSM-сервера» вводится IP-адрес ПАКМ. Какой именно IP-адрес имеет в данный момент ПАКМ можно узнать через систему меню LCD-панели ПАКМ. Если данные настройки указаны правильно и карточка канала «К» вставлена в считыватель, то в группе окошек “Статистика” появятся значения соответствующих параметров. При нажатии на кнопку “Обновить”, как минимум, должно изменяться содержание окна “Время на сервере”. Если это происходит, то можно утверждать, что связь с ПАКМ функционирует нормально.

После завершения процесса установки ПО Сервера и ПАКМ «АТЛИКС HSM» следует провести контроль целостности установленного ПО.

ПРИМЕР РАБОТЫ ПАКМ В СОСТАВЕ ПАК «КРИПТОПРО УЦ»

Для повышения уровня защиты программно-аппаратного комплекса «КриптоПро УЦ» целесообразно использовать ПАКМ «Атликс HSM» на сервере Центра сертификации.

Генерация ключа подписи сертификатов на ЦС происходит в процессе инсталляции Службы сертификации ОС Windows 2000 Server. Ключ уполномоченного лица может быть разделен по схеме «1 из 2 и 3 из 5» с записью защитных ключей на смарт-карты (для этого понадобиться 7 форматированных карточек РИК Оскар 1.1).

После заполнения учетных данных сертификата уполномоченного лица выбранный криптопровайдер выдаст на экран окно с предложением выбора типа ключевого носителя.

ПАКМ предлагает только два типа ключевых носителей: смарт-карта в считывателе «GemPC433 SL 00 00» и структура дискеты на внутреннем жестком диске ПАКМ под названием HDIMAGE.

В этом окне тип носителя «GemPC433 SL 00 00» выбирается тогда, когда нам нужно создать только «простой» (не разделенный, без дополнительной защиты) ключ на карточке, защищенный только ПИН-кодом.

Для создания разделенного ключа необходимо выбрать HDIMAGE.

Поскольку у нас разбиение многоуровневое, снова выбираем HDIMAGE. Далее снова появляется окно задающее структуру разбиения, но уже для первой части ключа. Это разбиение второго уровня.

Задаем параметры разбиения для первой части ключа как «1 из 2» и нажимаем ОК.

Поскольку дальнейшую иерархию разбиения ключа проводить не будем, защитные ключи этого уровня будем создавать на смарт-картах. Поэтому в следующем окне в качестве устройства для ключевого носителя выбираем «GemPC433 SL 00 00».

В этот момент нужно вставить в считыватель ПАКМ чистую карточку с обозначениями «1.1» и нажать ОК. После этого на LCD-панели ПАКМ появится приглашение ввести новый ПИН-код для этой карточки.

После ввода ПИН-кода на зкране появится приглашение вставить чистую карточку «1.2»

Вставим карточку и нажмем ОК. На LCD-панели ПАКМ снова появится запрос для ввода нового ПИН-кода уже для карточки 1.2.

После ввода ПИН-кода на экране появляется окно, предлагающее выбрать тип устройства для ключевого носителя уже для второй части ключа. Поскольку вторую часть ключа будем также разделять, необходимо выбрать HDIMAGE. Параметры разбиения второй части ключа будут «3 из 5». Введем эти параметры в следующем окне.

После нажатия кнопки ОК. На экран будут последовательно выдаваться запросы вставить в ПАКМ чистые карточки для ключей «2.1», «2.2», «2.3», «2.4» и «2.5». А на LCD-панель ПАКМ запросы на ввод новых ПИН-кодов для этих карточек.

После того как ПИН-код для последней карточки введен, необходимо последовательно вставить в считыватель ПАКМ все карточки, начиная с «1.1» и заканчивая «2.5» (второй круг). Соответствующие запросы с предложением вставить ту или иную карточку (для правильного определения момента) будут выводиться на экран.

После завершения этой процедуры ключ Центра Сертификации будет сформирован и Мастер установки службы сертификации продолжит свою работу. Необходимо продолжить следовать его инструкциям.

После этого автоматически стартует Служба сертификации Windows.

Процедуру активизации ключа Центра Сертификации необходимо проводить каждый раз при Старте службы сертификации после ее ручного или автоматического останова (например, при перезагрузке Операционной системы).

Дальнейшее развертывание Центра Сертификации Удостоверяющего Центра «КриптоПро УЦ» проводится в соответствии с документацией на “КриптоПро УЦ”, при этом способ защиты ключа TLS-сервера Центра Сертификации выбирается исходя из регламента развертываемого Удостоверяющего Центра.

КриптоПро HSM в Санкт-Петербурге

Скачать прайс-лист Adobe Systems

Рассрочка для организаций от Softline

Получите деньги на софт и электронику

Предоставляем рассрочку на любой микс из продуктов и услуг для усиления вашей ИТ-инфраструктуры от лидеров индустрии.

Без залога и поручительств

Мы не банк, поэтому с нами легче.

Без процентов и переплат до 60 дней

Если погасить рассрочку в первые 6 месяцев, то переплаты не будет.

КриптоПро HSM – высокопроизводительный программно-аппаратный криптографический модуль, снабженный датчиками вскрытия, защитой ключевой информации с использованием разделенных по схеме «3 из 5» ключей, доверенной операционной системой, безопасными механизмами аудита и контроля подключений, обеспечивающий защиту криптографических ключей класса KB2

✅ Купите ПО Защита информации от компании Крипто-Про на официальном сайте

✅ Лицензии на ПО Защита информации от компании Крипто-Про по цене от 1485000 руб.

✅ Защита информации, Крипто-Про, лицензии купить в Санкт-Петербурге и других городах России

Доставка в Санкт-Петербурге

Осуществляется транспортной компанией, курьером или в пункты самовывоза от 4 до 9 рабочих дней после оплаты или подтверждения заказа.

Электронные лицензии отправляются на электронную почту заказчика.

Точная стоимость и срок доставки в Санкт-Петербурге рассчитываются при оформлении заказа.

Контакты в Санкт-Петербурге

Гречкина Оксана

Менеджер интернет-магазина

119270 г. Москва Москва, Лужнецкая набережная, д. 2/4, стр. 3А. +7(495) 232-0060

O.Grechkina@softline.ru

Наши статусы

Softline — лидер в области продажи оборудования и лицензионного программного обеспечения

Узнавайте первыми о специальных предложениях!

Нажимая на «Подписаться», я соглашаюсь с Политикой конфиденциальности и даю согласие на обработку персональных данных