Кс1 кс2 кс3 что это крипто про

Как получить ЭЦП и настроить рабочее место

Для того, чтобы начать подписывать документы в электронном виде и чтобы они имели юридическую силу, для начала необходимо получить электронно цифровую подпись (ЭЦП), а затем настроить рабочее место. О том, как получить ЭЦП и что это такое мы подробно расскажем в этой статье.

Что такое электронная цифровая подпись

Электронная цифровая подпись — это полноценная замена собственноручной подписи человека, область применения которой определяется Федеральным Законом. Цифровая подпись состоит из открытой части и закрытой, вторая из них записывается на специальный носитель или в реестр компьютера.

Процесс подписания документов основан на криптографических операциях с открытой и закрытой частями ключа. Поэтому подделать электронную цифровую подпись невозможно.

Как получить ЭЦП

ЭЦП может быть выдана физическому лицу, юридическому лицу и индивидуальному предпринимателю. Многим государственным учреждениям ЭЦП выдает территориальное управление казначейства, все остальные могут обратится в один из аккредитованных удостоверяющих центров.

Для получения подписи, необходимо определится с функциями, для которых она изготавливается. В зависимости от них надо оформлять тот или иной вид сертификата. Например, для работы с Росреестром и Росаккредитация потребуется два разных сертификата, хотя обе эти конторы являются государственными.

Как получить ЭЦП физическому лицу

Как получить ЭЦП для юридических лиц

Перечень необходимых документов зависит от назначения подписи. ЭЦП оформляется либо на физическое лицо, например на руководителя, либо на юридическое лицо с указанием ФИО пользователя или даже без него. Тип зависит от применения.

Возможный набор документов:

Как получить ЭЦП для ИП

Для получения подписи необходимо также обратиться в аккредитованный удостоверяющий центр. ИП оформляет ЭЦП как физическое лицо и предоставляет только:

Настройка рабочего места

Для полноценной работы на компьютер надо установить следующее программное обеспечение:

Установка драйвера носителя

Самые распространенные носители на которых удостоверяющие центры выдают ЭЦП это rutoken и etoken. Драйверы для них можно скачать на официальных сайтах производителей. Установка рутокена является безальтернативной.

Установка криптопро

Установка Криптопро не представляет из себя ничего сложного. Ее можно выполнять с настройками по умолчанию или в расширенном режиме. В расширенной версии надо выбрать класс защиты КС1, КС2 или КС3. КС1 позволит хранить ключи безопасности как в памяти приложения, так и в службе хранения ключей. КС2 и КС3 исключают возможность хранить ключи в памяти приложения.

Еще немного инфы про классы защиты. Взял с форума.

Как я понимаю, существуют разные задачи, попадающие под различные классы защищенности. В зависимости от необходимого класса защищенности выбирается средства криптографической защиты информации.

КС1 — это самый нижний класс защиты, который обеспечивает просто «теоретическую» устойчивость алгоритма и правильность его реализации.

КС2 — следующий за ним класс, обеспечивает «практическую» устойчивость шифра в условиях использования неквалифицированного персонала.

КС3 — это еще и дополнительная стойкость от атак авторизованного пользователя системы.

Каждый следующий класс включает возможности предыдущего.

Обычно на практике вполне достаточно КС2 для любых задач прикладного уровня.

Далее необходимо выбрать компоненты программы, которые будут установлены. Можно поставить все, места они почти не занимают.

Установка сертификатов

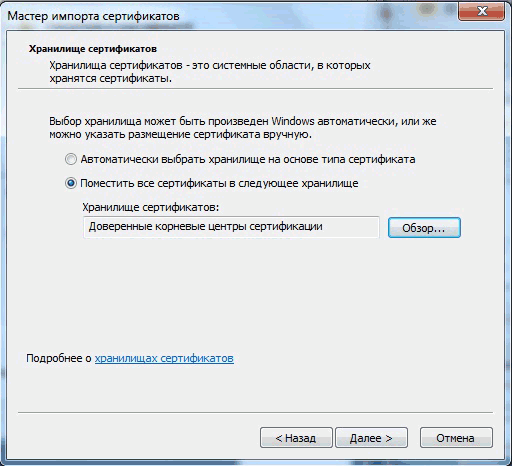

Для того, чтобы заработал личный сертификат, надо установить весь путь сертификации, то есть как минимум поставить сертификат удостоверяющего центра, выдавшего ЭЦП. Удостоверяющие центры обычно выкладывают файл .cer в открытом доступе.

Файл обязательно нужно скачать на жесткий диск, а затем открыть его.

На вкладке «Общее» надо нажать «установить сертификат«, далее выбрать «поместить все сертификаты в следующее хранилище» и нажать кнопку «обзор«. Для сертификата удостоверяющего центра надо выбрать «доверенные корневые центры сертификации«.

Должно появится всплывающее окно с предупреждением, на котором нужно нажать «да«.

Для установки личной подписи необходимо открыть программу Cryptopro CSP. На вкладке сервис есть кнопка «установить личный сертификат«, выбирается файл с расширением .cer, выданный центром сертификации. После нажатия кнопки «далее», на следующей вкладке выбирается «определить носитель автоматически» и на последней вкладке выбирается хранилище «личное«.

После выполнения всех этих процедур, ЭЦП должно заработать. Для дальнейшей работы лучше сразу же ознакомится с требованиями сервиса с которым предполагается взаимодействие. Многие сразу оговаривают, что работа возможна только в Internet Explorer.

Использование шифрования в компаниях России

Введение

Ситуация изменилась лишь в 1990 году, когда в действие был введен стандарт шифрования ГОСТ 28147-89. Изначально алгоритм имел гриф ДСП и официально «полностью открытым» стал лишь в 1994 году.

Сложно точно сказать, когда именно в отечественной криптографии был совершен информационный прорыв. Скорее всего, это произошло с появлением у широкой общественности доступа в интернет, после чего в сети начали публиковаться многочисленные материалы с описаниями криптографических алгоритмов и протоколов, статьи по киптоанализу и другая информация, имеющая отношение к шифрованию.

В сложившихся условиях криптография больше не могла оставаться прерогативой одного лишь государства. Кроме того, развитие информационных технологий и средств связи обусловило потребность в использовании средств криптографической защиты коммерческими компаниями и организациями.

Сегодня к средствам криптографической защиты информации (СКЗИ) относят: средства шифрования, средства имитозащиты, средства электронной цифровой подписи, средства кодирования, средства изготовления ключевых документов и сами ключевые документы. [4, с2-3.]

Далее в статье речь пойдет о том, какое практическое применение на настоящий момент шифрование и СКЗИ нашли в российских компаниях и организациях. Будут рассмотрены следующие направления:

Применение криптографии и СКЗИ в российских компаниях

1. Внедрение криптосредств в системы защиты персональных данных

Деятельность практически любой российской компании сегодня связана с хранением и обработкой персональных данных (ПДн) различных категорий, к защите которых законодательством РФ выдвигается ряд требований [1]. Для их выполнения руководство компании, прежде всего, сталкивается с необходимостью формирования модели угроз персональным данным и разработки на ее основе системы защиты персональных данных, в состав которой должно входить средство криптографической защиты информации. [2, с 1.]

К СКЗИ, внедренному в систему защиты персональных данных, выдвигаются следующие требования:

Таким образом, средства криптографической защиты сегодня эффективно используются компаниями и организациями для защиты персональных данных российских граждан и являются одной из наиболее важных составляющих в системах защиты персональных данных.

2. Защита корпоративной информации

Если в п.1 использование крпитогарфических средств обусловлено, прежде всего, требованиями законодательства РФ, то в данном случае в применении СКЗИ заинтересовано руководство самой компании. С помощью средства шифрования компания получает возможность защитить свою корпоративную информацию – сведения, представляющие коммерческую тайну, интеллектуальную собственность, оперативную и техническую информацию и др.

На сегодняшний день для эффективного применения в корпоративной среде, программа для шифрования должна обеспечивать:

3. Электронная подпись

Электронная подпись (ЭП) сегодня является полноценным аналогом собственноручной подписи и может быть использована юридическими и физическими лицами для того, чтобы обеспечить документу в цифровом формате юридическую силу. Применение ЭП в электронных системах документооборота значительно увеличивает скорость заключения коммерческих сделок, уменьшает объем бумажных бухгалтерских документов, экономит время сотрудников. Кроме того, ЭП сокращает расходы предприятия на заключение договоров, оформление платежных документов, получение различных справок от государственных учреждений и многое другое.

Средства криптографической защиты, как правило, имеют в своем составе функции по созданию и проверке электронных подписей. Российским законодательством к таким СКЗИ выдвигаются следующие требования [5, с 3.]:

4. Шифрование электронной почты

Для большинства компаний электронная почта является основным средством коммуникации между сотрудниками. Ни для кого не секрет, что по корпоративной электронной почте сегодня пересылается огромное количество конфиденциальной информации: договора, счета, сведения о продуктах и ценовых политиках компании, финансовые показатели и др. Если подобная информация окажется доступной для конкурентов, это может нанести значительный ущерб компании вплоть до прекращения ее деятельности.

Поэтому защита корпоративной почты – крайне важная составляющая в обеспечении информационной безопасности компании, реализация которой становится возможной также благодаря использованию криптографии и средств шифрования.

Большинство почтовых клиентов, таких как Outlook, Thinderbird, The Bat! и др., позволяют настроить обмен зашифрованными сообщениями на основе сертификатов открытого и закрытого ключа (сертификаты в форматах X.509 и PKCS#12 соответственно), создаваемых при помощи средств криптографической защиты.

Здесь также следует упомянуть о возможности криптографических средств работать в качестве удостоверяющих центров (УЦ). Основное предназначение удостоверяющего центра — выдача сертификатов шифрования и подтверждение подлинности ключей шифрования. В соответствии с российским законодательством, УЦ подразделяются на классы (КС1, КС2, КС3, КВ1, КВ2, КА1), к каждому из которых выдвигается ряд требований [5]. При этом, класс СКЗИ, использующегося в средствах УЦ, должен быть не ниже соответствующего класса УЦ [5, с 14.].

Использование CyberSafe Enterprise

Разрабатывая программу CyberSafe Enterprise мы постарались учесть все вышеописанные возможности, включив их в функциональный набор программы. Так, она поддерживает функции, перечисленные в п.2 данной статьи, шифрование электронной почты, создание и проверку цифровых подписей, а также работу в качестве удостоверяющего центра.

Наличие в CyberSafe сервера публичных ключей позволяет компаниям организовать удобный обмен ключами между своими сотрудниками, где каждый из них может опубликовать свой открытый ключ, а также скачать открытые ключи других пользователей.

Таким образом, имея в своем составе встроенное СКЗИ КриптоПро CSP, программа CyberSafe Enterprise может быть использована в системе защиты персональных данных классов КС1 и КС2.

После установки КриптоПро CSP на компьютер пользователя при создании сертификата в CyberSafe Enterprise появится возможность создать сертификат КриптоПРО:

Далее необходимо выбрать место хранения контейнера закрытого ключа КриптоПро и задать пароль к контейнеру. Для хранения может быть использован реестр операционной системы либо съемный носитель (токен):

После завершения создания сертификата CyberSafe ключи КриптоПРО также созданы, отображаются на вашей связке и доступны для использования:

В том случае, если возникает необходимость экспортировать ключи КриптоПро в отдельный файл, это можно сделать через стандартную функцию экспорта ключей CyberSafe:

Если вы хотите зашифровать файлы для передачи другим пользователям (или подписать их своей цифровой подписью) и использовать для этого ключи КриптоПро, из списка доступных криптопровайдеров необходимо выбрать КриптоПро:

В том случае, если вы хотите использовать ключи КриптоПро для прозрачного шифрования файлов, в окне выбора сертификатов в качестве криптопровайдера также следует указать КриптоПро:

В CyberSafe существует возможность использовать КриптоПРО и алгоритм ГОСТ для шифрования логических дисков/разделов и создания виртуальных зашифрованных дисков:

Также, на основе сертификатов КриптоПро, может быть настроено шифрование электронной почты. В КприптоПро CSP алгоритмы формирования и проверки ЭП реализованы в соответствии с требованиями стандарта ГОСТ Р 34.10-2012, алгоритм шифрования/дешифрования данных реализован в соответствии с требованиями стандарта ГОСТ 28147-89.

На сегодняшний день CyberSafe является единственной программой, которая сочетает в себе функции по шифрованию файлов, сетевых папок, логических дисков, электронной почты и возможность работы в качестве удостоверяющего центра с поддержкой стандартов шифрования ГОСТ 28147-89 и ГОСТ Р 34.10-2012.

Электронная подпись по Российским нормативам: практическое использование на предприятиях

Государственные и коммерческие предприятия

В первой части статьи речь шла об использовании электронной подписи в коммерческих предприятиях. В государственных предприятиях и банках все немного иначе. Здесь нужно использовать сертифицированный криптопровайдер, а сами ключи должны храниться на токенах. Поэтому во второй части этой статьи будет показано, как использовать сертифицированный криптопровайдер и токены для хранения ключей вне компьютера. Сперва мы поговорим о криптопровайдере, а потом уже рассмотрим практическое использование программы.

На просторах России сертифицированные криптопровайдеры предоставляют не так уж и много компаний: ООО «КРИПТО-ПРО», ООО «Лисси», ОАО «ИнфоТеКС», ЗАО «Сигнал-КОМ» и некоторые другие.

Программа CyberSafe поддерживает работу с сертифицированным криптопровайдером от ООО «КРИПТО-ПРО», что обеспечивает возможность формирования и проверки электронной подписи в соответствии с отечественными стандартами ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012.

Можно ли использовать программу CyberSafe?

Допускается использование СКЗИ для криптографической защиты персональных данных

Далее открываем методические рекомендации и читаем пункт 1 из раздела 5:

Листинг 1. Функция шифрования и подписи (ГОСТ)

Практическое использование программы

Первым делом нужно установить сертифицированный криптопровайдер «КриптоПро CSP». Скачать программный продукт можно абсолютно бесплатно, но после предварительной регистрации по адресу

www.cryptopro.ru/downloads

Скачайте и запустите установочный файл. Нажмите кнопку Установить и дождитесь сообщения, свидетельствующего об успешной установке программного продукта (рис. 1).

Рис. 1. КриптоПро CSP успешно установлен

Далее запустите программу CyberSafe. При первом запуске после установки КриптоПро CSP нужно обязательно установить сертификат CyberSafe GOST CA (рис. 2).

Рис. 2. Установите сертификат

После установки сертификата CyberSafe GOST CA самое время поговорить о токенах. Токен — это USB-устройство, которое используется для авторизации пользователя, защиты электронной переписки, безопасного доступа к удаленным информационным ресурсам, а также для хранения криптографических ключей. Поскольку токены — довольно дорогие устройства, программа CyberSafe может вместо них использовать обычные флешки. На флешке будут храниться помещенные на нее ключи. Однако на токенах ваши ключи защищены от копирования, а на флешке — нет. Но учитывая стоимость токенов, такое решение вполне оправдано. Другими словами, программа CyberSafe экономит ваши деньги.

При использовании как токенов, так и обычных флешек для хранения ключей, ваши ключи будут храниться не на компьютере, а на внешнем носителе (токене или флешке).

Итак, создадим сертификат Крипто-Про. Выберите команду меню Сертификаты, Создать. В окне Создание сертификата введите адрес электронной почты, пароль, наименование и другую информацию. Убедитесь, что вы включили флажок Создать Крипто-Про сертификат (рис. 3). Если этого флажка нет, убедитесь, что вы установили КриптоПро CSP и после установки перезапустили CyberSafe.

Рис. 3. Создание сертификата Крипто-Про

Следующий шаг — очень важен. Вам нужно выбрать, где именно хранить контейнер закрытого ключа — на USB-диске (рис. 4а) или на токене (рис. 4б). Выберите токен или съемный диск, на котором вы хотите хранить сертификат (только убедитесь в правильности выбора), или же выберите Реестр, если вы хотите хранить сертификат в компьютере.

Рис. 4а. Сертификат будет храниться на флешке

Рис. 4б. Сертификат будет храниться на токене

Далее от вас понадобится немного физического труда — нужно нажимать клавиши на клавиатуре или перемещать указатель мыши, пока ключ не будет создан (рис. 5).

Рис. 5. Процесс создания ключа

Далее нужно создать пароль для самого контейнера (рис. 6а) или pin-код (рис. 6б) — для токена. Этот пароль должен отличаться от пароля сертификата по соображениям безопасности.

Рис. 6а. Пароль контейнера (флешка)

Рис. 6б. Pin-код для контейнера (токен)

Далее вы увидите сообщение о том, что сертификат успешно создан (рис. 7), а после нажатия кнопки Готово вам нужно открыть свой почтовый ящик и найти там код подтверждения публикации сертификата (если, конечно, вы выбрали публикацию сертификата) и ввести его в появившееся окно (рис. 8).

Рис. 7. Сертификат успешно создан

Рис. 8. Введите код подтверждения публикации сертификата

Рис. 9. Процесс публикации сертификата

Рис. 10. Закрытые ключи

Перейдите в раздел Ключи и сертификаты, Все ключи и убедитесь в том, что созданный вами сертификат есть в списке сертификатов (рис. 11).

Рис. 11. Созданный сертификат в общем списке

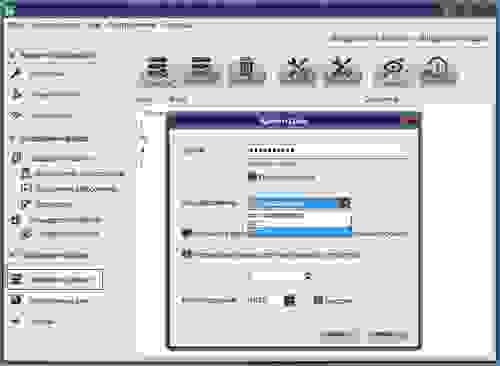

Далее созданный сертификат можно использовать, как обычно (что было показано в первой части статьи). Например, его можно использовать для шифрования файлов. Процесс шифрования такой же, поэтому подробно его рассматривать не будем. Скажу лишь, что при шифровании файлов нужно выбрать криптопровайдер Крипто Про ГОСТ из списка Выберите крипто провайдер (рис. 12). Далее вы увидите список соответствующих этому криптопровайдеру ключей.

Рис. 12. Шифрование файлов по ГОСТу

Аналогично, при прозрачном шифровании папки (когда нужно зашифровать все файлы из этой папки) вам нужно выбрать криптопровайдер Крипто Про ГОСТ из соответствующего списка (рис. 13).

Рис. 13. Выбор криптопровайдера при прозрачном шифровании

Также выбрать шифрование по ГОСТу можно выбрать при шифровании диска/раздела (см. рис. 14). В списке Тип шифрования нужно выбрать ГОСТ и установить параметры шифрования.

Рис. 14. Шифрование диска

Выводы

Программу CyberSafe не только можно, но и нужно использовать в государственных организациях и банках, поскольку программа поддерживает сертифицированный криптопровайдер (Крипто Про) и позволяет не хранить сертификаты (ключи) на компьютере, а вынести их на внешние носители.

Выбор класса защиты компонентов криптошлюза и других СКЗИ

К нам периодически поступают вопросы относительно выбора компонентов криптошлюза КриптоПро NGate (хотя они применимы и к любым другим сертифицированным СКЗИ):

Найдем в документе такой пункт (в 3-м разделе):

«В случае если оператор определил, что применение СКЗИ необходимо для обеспечения безопасности ПДн в различных сегментах ИСПДн, то класс СКЗИ определяется для каждого объекта защиты в рамках одной ИСПДн. В случае применения СКЗИ для обеспечения безопасности различных объектов защиты, возможно в рамках одной ИСПДн использовать СКЗИ разных классов».

Начнем ответы на вопросы с того, что такого понятия, как «класс защиты соединения», нет, класс СКЗИ определяется для каждого объекта защиты в рамках одной ИСПДн. В нашем случае серверные и клиентские компоненты находятся в разных сегментах ИСПДн и их целесообразно отнести к разным объектам защиты.

При этом совершенно типичной является ситуация, когда в модели нарушителя для системы фиксируются требования КС3 для сервера и КС1 для клиента. Самый близкий и массовый пример тут, пожалуй, ЕБС (Единая биометрическая система), в моделях для которой явно прописаны именно такие классы. И это не только следствие практической необходимости (на телефон на iOS или Android ничего выше КС1 поставить не получится), но и явное отражение существенных аспектов: классы КС2 и КС3 нужны тогда, когда к СКЗИ может получать физический доступ нарушитель (источник атак). На шлюзе это необходимо – нельзя считать всех уборщиц ЦОДа и всех администраторов доверенными людьми. А вот у пользователя совершенно спокойно хватит КС1, ведь свой ноутбук/смартфон он по объективным причинам в руки нарушителей давать не будет (по крайней мере не должен).