Кто что качает по ip

Как узнать IP-адрес человека и выяснить, что он скачивал

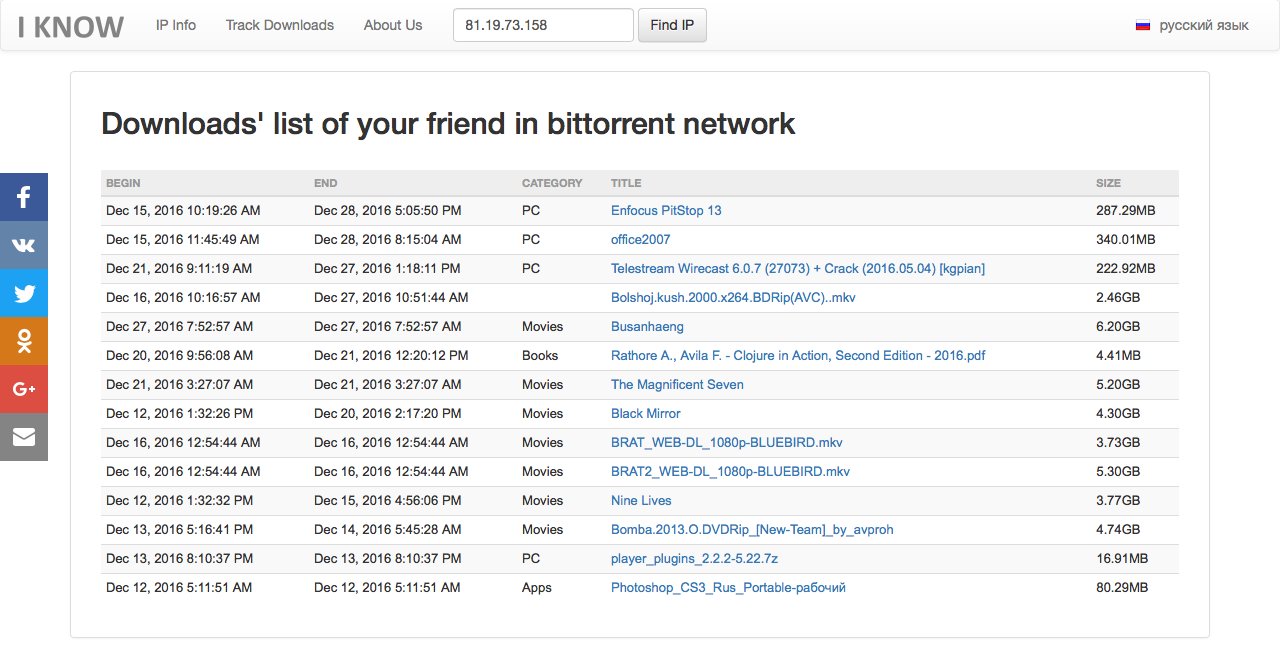

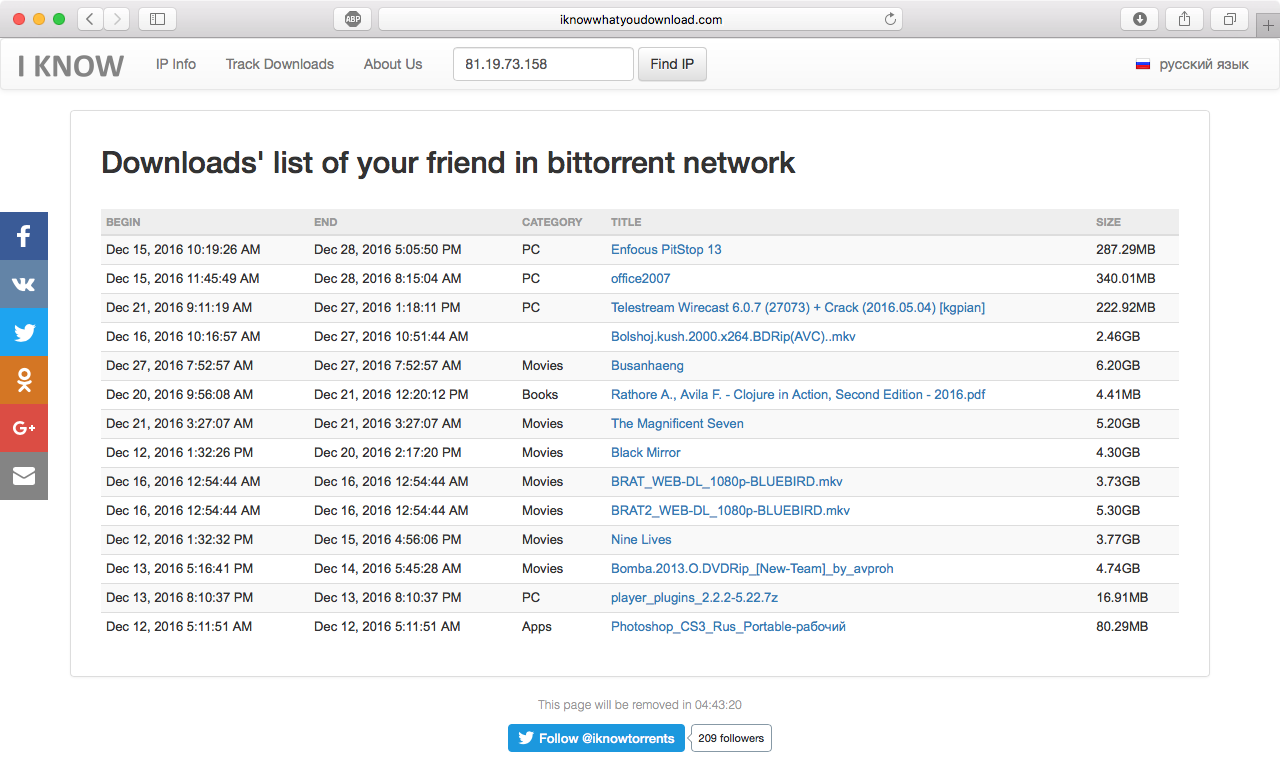

Зная IP-адрес, вы можете выяснить, какие файлы пользователь качал через торренты. Главная проблема — вычислить этот адрес. Для всего этого можно использовать специальный сервис — iknowwhatyoudownload.com

Этот сайт анализирует пиринговые сети и показывает список из фильмов, музыки и другого контента, скачанного с любого IP-адреса. Вы можете проверить это, вписав свой айпишник, но гораздо интереснее узнать, что качали ваши знакомые. Для этого вы можете дать им фишинговую ссылку. Она сокращается с помощью goo.gl и ведёт на iknowwhatyoudownload.com, а затем редиректится на тот сайт, который вы порекомендовали посетить своему знакомому (так он не заподозрит, что вы задумали что-то хитрое).

Ещё один способ узнать IP-адрес интересующего вас человека — подключиться к интернету через его Wi-Fi. Очевидно, что для этого нужно быть с ним в хороших отношениях и попросить сказать вам пароль.

iknowwhatyoudownload.com не предоставляет в открытом виде IP-адреса других пользователей и держит их в секрете, однако выдаёт выявленный список torrent-раздач.

Стоит иметь в виду, что многие операторы и провайдеры предоставляют своим пользователям не выделенные, а динамические IP-адреса. Такие адреса используются разными людьми, поэтому нет гарантии, что будут показаны действительные закачки пользователя.

В сети появился сервис, отслеживающий загрузки с торрентов по IP

При указании конкретного IP сервис показывает, где он зарегистрирован, а также какие загрузки с торрентов по нему выполнялись. Указывается название загрузки, дата начала и окончания и даже тип контента и ссылка на него – можно запросто перейти к первоисточнику. Также указан и размер файла.

По какому принципу работает сервис, пока не совсем ясно – он способен фиксировать далеко не все загрузки. Примечательно, что в разделе «О нас» указывается возможность сотрудничества, например, с правоохранителями.

– Мы готовы делиться данными, предоставляя их в различных форматах/разрезах на автоматизированной основе. Кроме того, мы располагаем техническими возможностями для «поимки» пользователей, раздающих торрент-файлы. Подключаясь к компьютеру пользователю и скачивая маленький кусочек торрента, мы можем снять TCP-дамп обмена данных с пользователем. Данные из дампа имеют уникальный «отпечаток» – хэш, который совпадает с хэшем из торрент-файла. Это позволяет однозначно доказать факт распространения торрента с некоторого IP-адреса. Скоро это будет актуально и в России, – пишут создатели.

Отметим, что за распространение некоторых типов файлов, а также файлов, при распространении которых были нарушены авторские права, в России действительно предусмотрено уголовное наказание.

P.S При заходе на сайт он автоматом пишет твой ip и скачки

Так же можно увидеть кто еще скачивал файлы.Заходишь в любой торрент на сайте и появится кнопка выбора всех IP кто его скачивал,а затем переход на все их скачки.

Как мы собираем данные

Торрент-файлы мы собираем как с популярных сайтов и аггрегаторов торрентов, так и напрямую из DHT-сети. Собранные файлы мы обрабатываем и классифицируем, после чего собираем данные о пользователях, которые скачивают и раздают контент с помощью этих файлов. Сейчас в нашей базе более 500.000 торрент-файлов.

В день мы собираем порядка 700 млн. фактов скачивания и раздачи контента. Мы не гарантируем, что покажем ВСЕ закачки пользователей. Нужно учитывать следующее:

Конец халяве: I Know What You Download

Продолжение (часть 2).

Не понимаю, почему никто не кричит «полундра» (поискал здесь и на Хабре по слову «iknowwhatyoudownload», но ничего).

Итак, некий сайтик iknowwhatyoudownload.com по IP-адресу показывает список торрентов, скаченных и розданных с этого адреса.

Судя по всему, запустились недавно. Домен зарегистрирован 14 сентября 2016. Отображается статистика примерно за месяц. Но как долго она собиралась, неизвестно.

DISCLAIMER: я не имею отношения к этому сервису. Если вы подозреваете, что это реклама, не читайте дальше и не нажимайте ссылки.

Мы готовы делиться данными, предоставляя их в различных форматах/разрезах на автоматизированной основе. Кроме того, мы располагаем техническими возможностями для «поимки» пользователей, раздающих торрент-файлы. Подключаясь к компьютеру пользователю и скачивая маленький кусочек торрента, мы можем снять TCP-дамп обмена данных с пользователем. Данные из дампа имеют уникальный «отпечаток» — хэш, который совпадает с хэшем из торрент-файла. Это позволяет однозначно доказать факт распространения торрента с некоторого IP-адреса. Скоро это будет актуально и в России. По вопросам сотрудничества вы можете написать нам. P.S. А еще мы можем строить рекомендательные системы, деаномизировать пользователей торрент-сайтов и многое, многое другое.

В принципе по УК 146.2 уже можно многих привлекать (Нарушение авторских и смежных прав), а кое-кого и по 242 (Незаконные изготовление и оборот порнографических материалов).

Можно походить по соседям (с точки зрения IP-адреса), посмотреть что народ качает.

В общем, запуская торрент-клиент вспомните об этом. Самое время задуматься о VPN/proxy.

P.S. uTorrent легко заставить работать только через VPN.

UPDATE

В комментариях сообщают, что в основном отображаются торренты с rutracker’a. Продолжаем наблюдать.

Очевидно одно, обновление статистики очень неторопливое, если вообще до сих пор работает. Ведь не исключено эта была демонстрация возможностей для поиска «инвесторов» и денег на поддержание проекта нет.

Также сообщают, что это уже четвертый подобный проект, в частности см. habrahabr.ru/post/134374

В любом случае задуматься об анонимизации своего торрент траффика IMHO стоит.

UPDATE 2

Связались авторы (они теперь тут) и дали некоторые комментарии. Публикуется с согласия.

> Расскажите как работает всё: как и что собираете, что храните, кому продаете )

Данные по торрентам собираются как напрямую из DHT, так и с популярных торрент-трекеров. Данные по пользователям собираются напрямую из DHT, имитируя работу стандартного торрент-клиента.

Пока что в России мы в основном продаем информацию о загрузках по ip адресам рекламным платформам. Правообладатели в основном покупают у нас данные о сайтах распространителях.

Но тем ни менее, вскоре мы ожидаем, что внимание правообладателей и правоохранителей перейдет с владельцев сайтов на конечных пользователей.

Помимо прочего, система располагает возможностью подключения к IP-адресу, раздающему торрент, для фиксации в TCP-дампе доказательства загрузки и распространения (handshake по протоколу bittorrent). Кроме того, дополнительно мы можем сгрузить кусочек файла с компьютера пользователя.

В данный момент, к нам пока что не обращались правоохранительные органы, но мы работаем в этом направлении, мы ожидаем появления в следующем году соответствующих процедур и подзаконных актов.

> Это не объясняет почему у многих не отображаются их торренты, при том, что внешний IP давно не менялся. Т.е. вы скачиваете конкретные торренты (как вы их отбираете?) с конкретных трекеров (каких?) и имитируете раздачу, записывая адреса пиров? Сколько надо находится на раздаче, чтобы попасть в вашу статистику?

Торрент-файлы к нам в БД попадают несколькими способами. Во-первых, мы берем новинки с популярных торрент-сайтов (зарубежных и российских). Во-вторых, у нас есть компоненты, которые постоянно прослушивает DHT-сеть. Если кто-то ищет/анонсирует infohash, мы также добавляем его в свою базу.

Данные по одному торрент-файлу собираются один раз в несколько часов. В целом чем дольше вы находитесь на раздаче, тем больше вероятность попасть к нам в БД. Данные на сайте обновляются с задержкой в сутки.

Обычно мы решаем другие задачи — отслеживать небольшое количество торрент файлов, получая по ним как можно больше данных.

Как вы понимаете, на сайте идеология другая — получить по большому количеству торрент-файлов как можно больше данных, поэтому применяемые методы могут быть неточными. Да, кроме того, на сайте не отображаются данные старше 4х недель.

UPDATE 3

Касательно того, «что делать».

Помимо того, что «забить», «мне нечего скрывать», «статья — наброс и реклама» и т.д и т.п., все таки большему количеству людей (мне например) стало ясно, что BitTorrent не очень беспокоится о privacy юзеров, и мы уязвимы для слежки. Кто и зачем это будет делать, вопрос уже другой. Даже если указанный сайт, виновник торжества, загнется, проблема останется. Никто ведь не мешает поднять такую вещь на госсредства. Мы о ней узнаем, когда будет уже поздно. Поэтому, если честно, удивляют комментарии «моих торрентов нет, это наброс».

DISCLAIMER: часть не содержит лично моего опыта, я не специалист в peer-to-peer сетях, основана на комментариях к этой статье.

Подкрутить чего-то в торрент-клиенте

Остается надеяться, что запускать bt-клиента через NodeJS будут не все. Потому как, если все будут пользоваться этим клиентом, то обмен остановится.

Касательно шифрования в стандартных клиентах. Тут не ясно, поможет или нет. Шифрование есть во многих клиентах. Юзер ksenobayt рекомендует qBittorrent. В uTorrent так же есть (enable/disable/force).

Но есть мнение ( rogoz), что шифрование в bt-клиенте поможет только против DPI и никак не повлияет на слежку через DHT.

Использовать Tor и I2P

Не рекомендуют использовать BT поверх Тора, т.к. в Торе нет UDP. Поверх I2P можно. Спасибо юзеру gxcreator — для клиента Vuze есть плагин I2PHelper, с помощью которого можно работать через I2P.

Но, у меня не заработало (ничего не качается). Естественно, это кривые руки. Буду благодарен за правильный ссылки.

Использовать VPN и proxy

Вроде должно помочь.

Но, с VPN не все просто. Есть способы деанонимизации. В частности через WebRTC. Также есть проблема утечки через DNS. Зайдите на сайт http://ipleak.net/ с включенным VPN, он покажет утечки IP-адреса (если есть). Правда это касается браузеров. Насколько это актуально для BitTorrrent, я не знаю.

VPN можно использовать как сервис, так и подняв свой сервер (покупаем VPS и ставим софт сами). Тут очень большая тема.

Помимо VPN, в принципе, достаточно прокси, это немного дешевле.

Спасибо юзеру artyums, за поисковик дешевых VPS — lowendstock.com.

OpenVZ — контейнер, как Docker. Нельзя сменить ядро, нельзя загрузить модули ядра. Владелец сервера может одной командой зайти внутрь контейнера от root. KVM/XEN — виртуализация, можно делать все, что угодно. Контейнеры OpenVZ дешевы, подходят для неприхотливых людей, которые всякие веб-сайты крутят и не лазят в ядро.

Вынести торрент-клиент в облако

Подвариант предыдущего — вместо того, чтобы гонят трафик через VPN-сервер, можно запускать клиента в облаке. Тогда на вашей машине вообще никаких следов не будет. Скаченное клиентом в облаке потом качать себе (http/ftp) (можно и через VPN для полной паранои).

Наверняка есть софт, чтобы заходить через Web-морду в торрент-клиент (а не через RDP и т.п.). Но я не исследовал. Пишите в комментах, добавлю.

При выборе VPS (как для VPN-сервера, так и для выноса клиента), важно обращать внимание на объем оплаченного трафика (может быть 100Гб, а может анлимит).

Принципы организации учёта IP-трафика

Любой администратор рано или поздно получает инструкцию от руководства: «посчитать, кто ходит в сеть, и сколько качает». Для провайдеров она дополняется задачами «пустить кого надо, взять оплату, ограничить доступ». Что считать? Как? Где? Отрывочных сведений много, они не структурированы. Избавим начинающего админа от утомительных поисков, снабдив его общими знаниями, и полезными ссылками на матчасть.

В данной статье я постараюсь описать принципы организации сбора, учёта и контроля трафика в сети. Мы рассмотрим проблематику вопроса, и перечислим возможные способы съема информации с сетевых устройств.

Это первая теоретическая статья из цикла статей, посвящённого сбору, учёту, управлению и биллингу трафика и IT-ресурсов.

Структура доступа в сеть Интернет

В общем случае, структура доступа в сеть выглядит следующим образом:

Сетевой трафик

Для начала необходимо определить, а что же подразумевается под «сетевым трафиком», и какую полезную статистическую информацию можно извлечь из потока пользовательских данных.

Доминирующим протоколом межсетевого взаимодействия пока остается IP версии 4. Протокол IP соответствует 3му уровню модели OSI (L3). Информация (данные) между отправителем и получателем упаковывается в пакеты – имеющие заголовок, и «полезную нагрузку». Заголовок определяет, откуда и куда идет пакет (IP-адреса отправителя и получателя), размер пакета, тип полезной нагрузки. Основную часть сетевого трафика составляют пакеты с полезной нагрузкой UDP и TCP – это протоколы 4-го уровня (L4). Помимо адресов, заголовок этих двух протоколов содержит номера портов, которые определяют тип службы (приложения), передающего данные.

Для передачи IP-пакета по проводам (или радио) сетевые устройства вынуждены «оборачивать» (инкапсулировать) его в пакет протокола 2го уровня (L2). Самым распространенным протоколом такого типа является Ethernet. Фактическая передача «в провод» идет на 1м уровне. Обычно, устройство доступа (маршрутизатор) не занимается анализом заголовков пакетов на уровне, выше 4го (исключение – интеллектуальные межсетевые экраны).

Информация из полей адресов, портов, протоколов и счетчики длин из L3 и L4 заголовков пакетов данных и составляет тот «исходный материал», который используется при учёте и управлении трафиком. Собственно объем передаваемой информации находится в поле Length («Длина пакета») заголовка IP (включая длину самого заголовка). Кстати, из-за фрагментации пакетов вследствие механизма MTU общий объем передаваемых данных всегда больше размера полезной нагрузки.

Суммарная длина интересных нам в данном контексте IP- и TCP/UDP- полей пакета составляет 2. 10% общей длины пакета. Если обрабатывать и хранить всю эту информацию попакетно, не хватит никаких ресурсов. К счастью, подавляющий объем трафика структурирован так, что состоит из набора «диалогов» между внешними и внутренними сетевыми устройствами, так называемых «потоков». Например, в рамках одной операции пересылки электронного письма (протокол SMTP) открывается TCP-сессия между клиентом и сервером. Она характеризуется постоянным набором параметров . Вместо того, чтобы обрабатывать и хранить информацию попакетно, гораздо удобнее хранить параметры потока (адреса и порты), а также дополнительную информацию – число и сумму длин переданных пакетов в каждую сторону, опционально длительность сессии, индексы интерфейсов маршрутизатора, значение поля ToS и прочее. Такой подход выгоден для ориентированных на соединение протоколов (TCP), где можно явно перехватить момент завершения сессии. Однако и для не ориентированных на сессии протоколов можно проводить агрегацию и логическое завершение записи о потоке по, например, таймауту. Ниже приведена выдержка из SQL-базы собственной системы биллинга, осуществляющей протоколирование информации о потоках трафика:

Необходимо отметить случай, когда устройство доступа осуществляет трансляцию адресов (NAT, маскарадинг) для организации доступа в Интернет компьютеров локальной сети, используя один, внешний, публичный IP-адрес. В этом случае специальный механизм осуществляет подмену IP-адресов и TCP/UDP портов пакетов трафика, заменяя внутренние (не маршрутизируемые в Интернете) адреса согласно своей динамической таблице трансляции. В такой конфигурации необходимо помнить, что для корректного учета данных по внутренним хостам сети съём статистики должен производиться способом и в том месте, где результат трансляции ещё не «обезличивает» внутренние адреса.

Методы сбора информации о трафике/статистике

Снимать и обрабатывать информацию о проходящем трафике можно непосредственно на самом устройстве доступа (ПК-маршрутизатор, VPN-сервер), с этого устройства передавая ее на отдельный сервер (NetFlow, SNMP), или «с провода» (tap, SPAN). Разберем все варианты по-порядку.

ПК-маршрутизатор

Рассмотрим простейший случай – устройство доступа (маршрутизатор) на базе ПК c ОС Linux.

Libpcap

В первом случае копия пакета, проходящего через интерфейс, после прохождения фильтра (man pcap-filter) может быть запрошена клиентской программой на сервере, написанной с использованием данной библиотеки. Пакет поступает вместе с заголовком 2го уровня (Ethernet). Можно ограничить длину захватываемой информации (если нас интересует только информация из его заголовка). Примерами таких программ могут быть tcpdump и Wireshark. Существует реализация libpcap под Windows. В случае применения трансляции адресов на ПК-маршрутизаторе такой перехват можно осуществлять только на его внутреннем интерфейсе, подключенном к локальным пользователям. На внешнем интерфейсе, после трансляции, IP-пакеты не содержат информации о внутренних хостах сети. Однако при таком способе невозможно учесть трафик, создаваемый самим сервером в сети Интернет (что важно, если на нем работают веб– или почтовый сервис).

При передаче пакета через выбранный интерфейс, после прохождения фильтра эта функция получает буфер, содержащий Ethernet, (VLAN), IP и т.д. заголовки, общим размером до snaplen. Поскольку библиотека libcap копирует пакеты, заблокировать их прохождение при ее помощи невозможно. В таком случае программе сбора и обработки трафика придется использовать альтернативные методы, например вызов скрипта для помещения заданного IP-адреса в правило блокировки трафика.

Межсетевой экран

Поскольку IP-пакет не копируется, а пересылается в программное обеспечение для анализа, становится возможным его «выброс», а следовательно, полное или частичное ограничение трафика определенного типа (например, до выбранного абонента локальной сети). Однако в случае, если прикладная программа перестала отвечать ядру о своем решении (зависла, к примеру), трафик через сервер просто блокируется.

Необходимо отметить, что описанные механизмы при существенных объемах передаваемого трафика создают избыточную нагрузку на сервер, что связано с постоянным копированием данных из ядра в пользовательскую программу. Этого недостатка лишен метод сбора статистики на уровне ядра ОС, с выдачей в прикладную программу агрегированной статистики по протоколу NetFlow.

Netflow

Этот протокол был разработан фирмой Cisco Systems для экспорта информации о трафике с маршрутизаторов с целью учета и анализа трафика. Наиболее популярная сейчас версия 5 предоставляет получателю поток структурированных данных в виде UDP-пакетов, содержащих информацию о прошедшем трафике в виде так называемых flow records:

Объем информации о трафике меньше самого трафика на несколько порядков, что особенно актуально в больших и распределенных сетях. Конечно же, блокировать передачу информации при сборе статистики по netflow невозможно (если не использовать дополнительные механизмы).

В настоящее время становится популярным дальнейшее развитие этого протокола – версия 9, основанная на шаблонной структуре flow record, реализации для устройств других производителей (sFlow). Недавно был принят стандарт IPFIX, который позволяет передавать статистику и по протоколам более глубоких уровней (например, по типу приложения).

Реализация netflow-источников (агентов, probe) доступна для ПК-маршрутизаторов, как в виде работающих по описанных выше механизмам утилит (flowprobe, fprobe, softflowd), так и непосредственно встроенных в ядро ОС (FreeBSD: ng_netgraph, Linux: ipt_neflow). Для программных маршрутизаторов поток статистики netflow можно принимать и обрабатывать локально на самом маршрутизаторе, или отправлять по сети (протокол передачи – поверх UDP) на принимающее устройство (коллектор).

Программа — коллектор может собирать сведения от многих источников сразу, имея возможность различать их трафик даже при пересекающихся адресных пространствах. При помощи дополнительных средств, таких как nprobe возможно также проводить дополнительную агрегацию данных, раздвоение потоков или конвертацию протоколов, что актуально при управлении большой и распределенной сетью с десятками маршрутизаторов.

Функции экспорта netflow поддерживают маршрутизаторы Cisco Systems, Mikrotik, и некоторые другие. Аналогичный функционал (с другими протоколами экспорта) поддерживается всеми крупными производителями сетевого оборудования.

Libpcap “снаружи”

Отдельно стоит рассмотреть случай доступа пользователей к сети путем явного установления соединения к серверу доступа. Классическим примером может служить старый добрый dial-up, аналогом которого в современном мире являются VPN-службы удаленного доступа (PPTP, PPPoE, L2TP, OpenVPN, IPSEC)

Устройство доступа не только маршрутизирует IP-трафик пользователей, но также представляет из себя специализированный VPN-сервер, и терминирует логические туннели (часто зашифрованные), внутри которых передается пользовательский трафик.

Для учета такого трафика можно пользоваться как всеми средствами, описанными выше (и для глубокого анализа по портам/протоколам они хорошо подходят), так и дополнительными механизмами, которые предоставляют средства управления VPN-доступом. В первую очередь речь пойдет о протоколе RADIUS. Его работа – достаточно сложная тема. Мы же кратко упомянем, что контролем (авторизацией) доступа к VPN-серверу (RADIUS-клиенту) управляет специальное приложение (RADIUS-сервер), имеющее за собой базу (текстовый файл, SQL, Active Directory) допустимых пользователей с их атрибутами (ограничения по скорости подключения, назначенные IP-адреса). Помимо процесса авторизации, клиент периодически передает серверу сообщения аккаунтинга, информацию о состоянии каждой текущей работающей VPN-сессии, в том числе счетчики переданных байт и пакетов.

Заключение

Сведем все описанные выше методы сбора информации о трафике воедино:

WWW: I Know What You Downloaded — сайт, который знает, кто и что скачал с торрентов

Зайдя на iknowwhatyoudownload.com, ты сразу увидишь список торрентов, которые качались с IP твоего компьютера. Если хочешь пробить другой айпишник, вставь его в строку поиска и нажми Find IP.

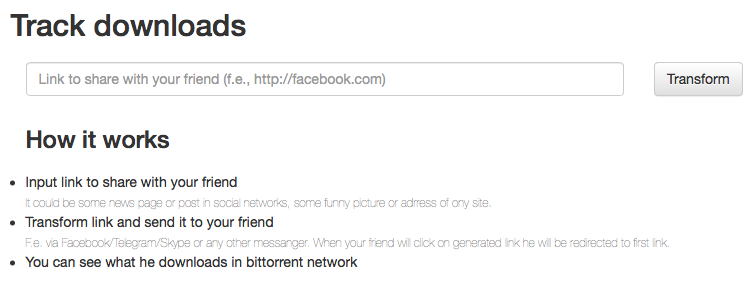

Вторая вкладка сайта (Track Downloads) открывает еще более интересную возможность. Возьми любую ссылку, вставь ее в поле для ввода и нажми Transform. В ответ сервис выдаст тебе короткую ссылку, сгенерированную при помощи goo.gl.

Xakep #215. Второй фактор

Теперь отправь ее кому-нибудь и жди, пока этот кто-то кликнет. Если все прошло успешно, то ты увидишь его IP и список торрентов, которые он качал.

Полученная короткая ссылка при этом ведет на тот адрес, который ты указал вначале, так что твой знакомый, скорее всего, даже ничего не заподозрит. Просто по дороге его на долю секунды перенаправит на iknowwhatyoudownload.com, а оттуда — в пункт конечного назначения.

Сервис работает далеко не идеально: он отслеживает около 500 тысяч торрентов и ежедневно собирает данные о 700 миллионах хостов, но это куда меньше, чем нужно, чтобы поймать с поличным каждого любителя BitTorrent. Если ты проверишь динамический IP или это вдруг окажется не конечный адрес, а прокси-сервер, то в списке торрентов появится всякий мусор или вообще ничего не будет.

Зарабатывать владельцы сайта, похоже, планируют на предоставлении API к своей базе: такая возможность упомянута, а желающим получить доступ рекомендуют обратиться по почте в личном порядке.

На момент написания этой заметки I Know What You Downloaded работал медленно и время от времени выдавал ошибку 502. Похоже, желающих побаловаться с новым сервисом оказалось больше, чем он выдерживает.

Подробнее о слабых местах протокола BitTorrent читай в статье «Почему торрент-трекеры уходят в прошлое и что будет дальше». Если ты хочешь повысить приватность при скачивании торрентов, используй VPN или сидбокс (к примеру, Seedr или свой собственный — о том, как его установить и настроить, мы тоже уже писали).