Виртуальная машина для браузера тор

настраиваем сеть виртуальной машины через Tor

Для чего может понадобиться пускать весь сетевой трафик виртуальной машины через Tor?

Для того, чтоб не бояться утечки ip адреса из-за ошибок в софте и левых dns запросов.

Для того, чтобы пользоваться софтом, который не поддерживает socks, да и вообще открывать любую программу и не париться с настройками.

Итак, у нас есть машина-гипервизор и виртуалка, запущенная в ней. Для краткости назовем первую localhost, а вторую vm. Обе с системами Debian или Ubuntu.

На localhost создадим сетевой мост с незамысловатым названием tor0.

Подсеть для наших дел возьмем 10.254.0.0/24, заранее убедитесь, что вы нигде такую не используете, если таки используете, то поменяйте на другую по вкусу. Для этого в /etc/network/interfaces пропишем

Предполагаю, что сам tor уже установлен, потому как нужно внести изменения в torrc. У меня tor установлен в /opt/tor, поэтому я изменил /opt/tor/Data/Tor/torrc и добавил туда

Следует обратить внимание на подсеть, про которую я писал пунктом выше и на порты 9040, через который будет идти обычный tcp/udp трафик и 5353, который будет служить для определения доменных имен.

Как вы уже успели заметить, в настройках моста промелькнул скрипт, который мы сейчас и создадим. В /etc/network/if-up.d/tor0-rules.sh положите следующее содержимое

Если вы меняли порты и подсеть, тут нужно поменять их тоже, ваш кэп. Ах да, не забудьте сделать скрипт исполняемым и дать ему правильные права, по примеру другиз скриптов в той же директории.

Поднимем наш интерфейс

Перейдем к настройке vm. Там нужно всего лишь пересоздать сетевой интерфейс как статический. Вот как выглядит /etc/network/interfaces на vm

Ну и про /etc/resolv.conf не забудьте. Приведите его к следующему виду

Можно протестировать, что все настроено правильно. С виртуалки vm приконектимся к какому-нибудь внешнему серверу, к которому имеем доступ на какой-то левый порт.

А там запустим tcpdump и посмотрим, откуда идут пакетики.

В любом случае будьте осторожны, т.к. протоколы, отличные от tcp/udp будут ходить в обход tor, поэтому или сразу запретите их в iptables виртуалки, или не используйте.

Whonix: руководство для начинающих

Whonix — это дистрибутив Linux на основе Debian, который разработан для обеспечения повышенной безопасности и конфиденциальности. Высокая анонимность достигается средствами VirtualBox и Tor. Whonix снижает угрозу от распространенных векторов атак, сохраняя при этом удобство использования.

Сильно перенастроенная база Debian запускается на нескольких виртуальных машинах, обеспечивая существенный уровень защиты от вредоносных программ и утечек IP-адресов.

Часто используемые приложения предварительно установлены и настроены, а при установке дополнительных приложений или персонализации рабочего стола пользователь не подвергается никакой опасности.

Whonix находится в стадии активной разработки и является единственной операционной системой, предназначенной для работы внутри виртуальной машины в сочетании с Tor.

Более подробно о Whonix и других ОС для безопасности.

Что нужно для работы с Whonix?

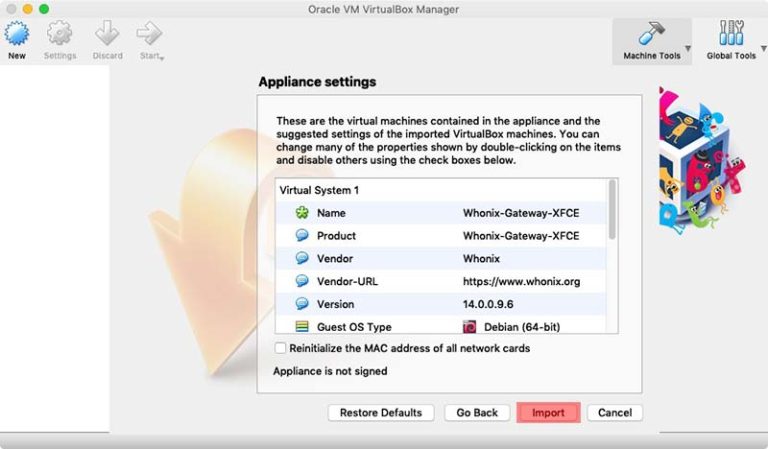

Сейчас оба идут в одном файле .ova

Что такое Whonix Gateway и Whonix Workstation?

ПРИМЕЧАНИЕ: Помните, что нужно запустить Gateway и Workstation

Установка и настройка

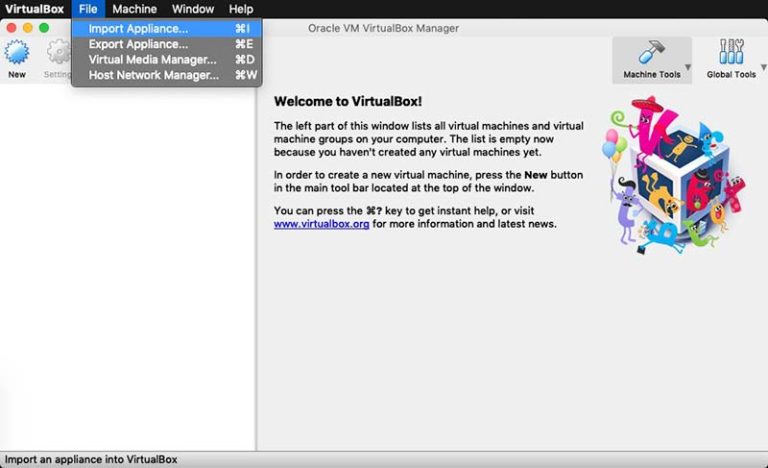

Загружаем и устанавливаем VirtualBox.

Выбираем образ Whonix Gateway и жмём «Continue».

Ничего не меняем и просто жмём «Import».

Ждём, пока Whonix-Gateway.ova будет импортирован.

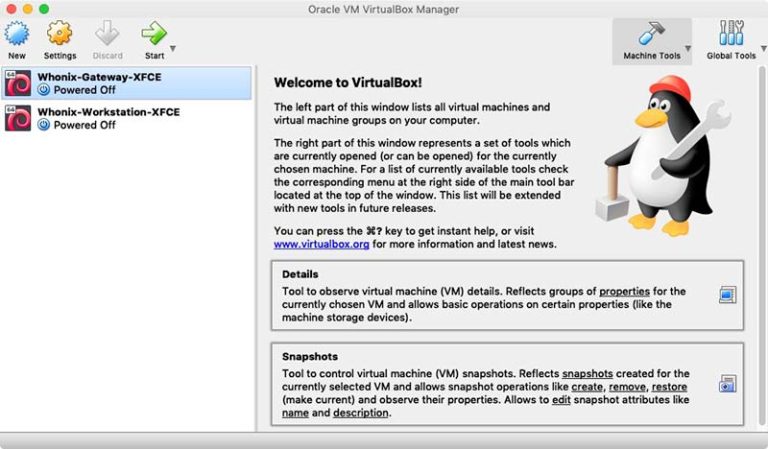

Повторяем все действия и для Whonix-Workstation.ova.

В VirtualBox откройте Whonix Gateway и Whonix Workstation. Это можно сделать, выбрав их и нажав кнопку запуска (с зеленой стрелкой) или дважды щелкнув по ним.

ПРИМЕЧАНИЕ. Всегда запускайте сначала Gateway, а затем Workstation.

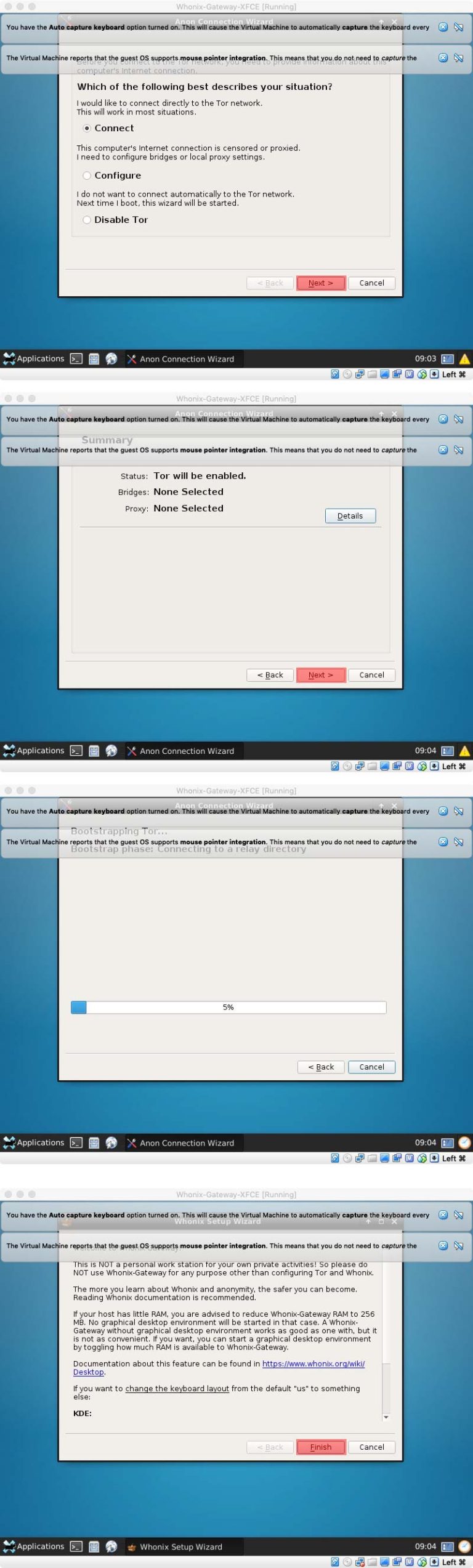

После загрузки Whonix Gateway попросит подключиться к сети Tor. Это легко сделать с помощью Wizard. Нажимаем «Next» в обоих случаях и дожидаемся подключения.

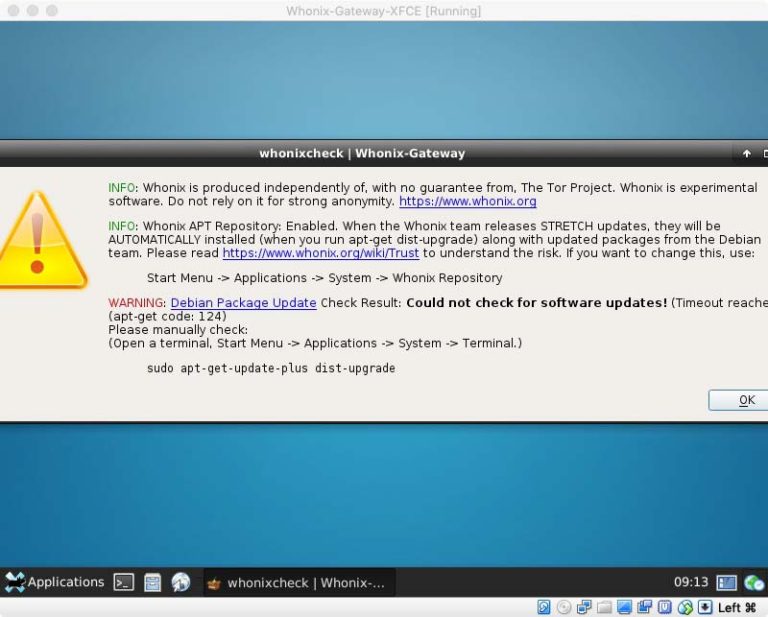

Когда Gateway подключится к Tor, будет сделан поиск обновлений и появится следующее сообщение.

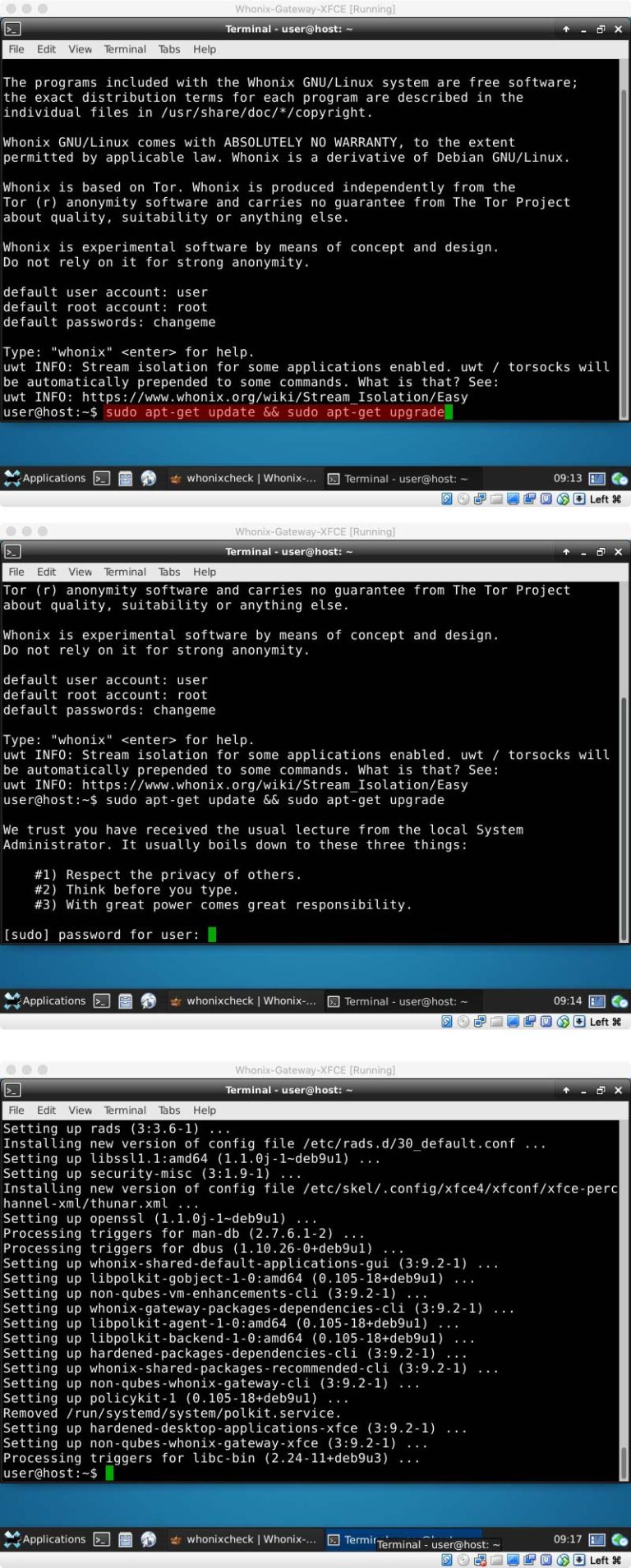

Открываем терминал (первый значок рядом с «Приложениями» в нижнем левом углу) и вводим:

При появлении запроса вводим пароль (по умолчанию – changeme).

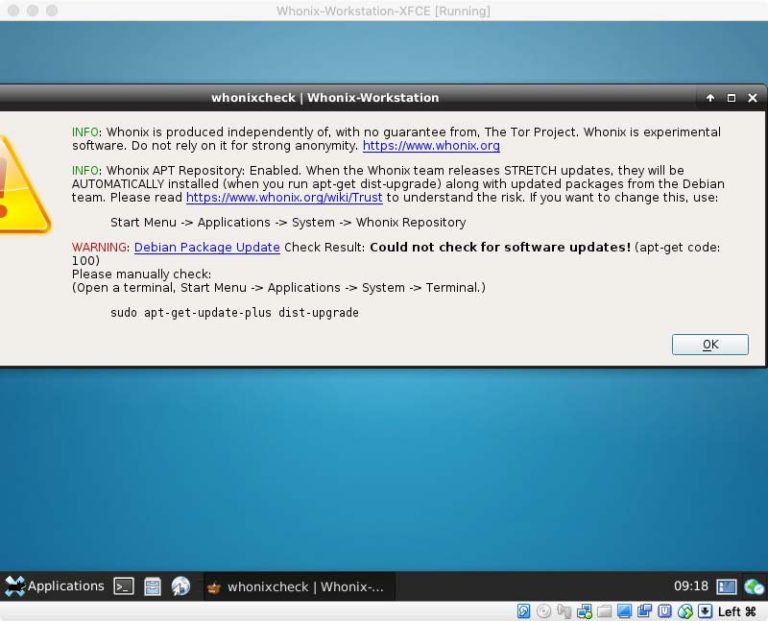

Теперь в окне Workstation, скорее всего, тоже началась проверка обновлений. Если нет, переходим в Application (нижний левый угол)> System > WhonixCheck.

Открываем терминал и вводим

Тоже самое, что и с Gateway.

Теперь можно изменить пароль по умолчанию.

Для этого в терминале вводим:

Tor и виртуальная машина

Везде говорят, что для обеспечения анонимности при использовании Tor нужно избегать flash’а,скриптов и т.п. Это понятно. А нужно ли бояться всего этого при использовании whonix в виртуальной машине? Когда браузер в виртуалке, весь трафик которой идет через Тор? Ведь по идее система ничего не знает о том, где она находится.

Например флэш может выдать ip, хар-ки процессора, ещё может какие хитрожопые уловки есть, из VM, так же, как если бы ты запустил whoix на железе. Так что лучше заворачивать весь трафик с VM в тор средствами хоста.

Ведь по идее система ничего не знает о том, где она находится.

Виртуалка (система и программы в ней) имеет доступ к твоей ЛОКАЛЬНОЙ СЕТИ 192.168.x.x. (домашняя сетка до домашнего роутера), и к сетке провайдера 10.x.x.x (провайдер).

192.168.x.x. (домашняя сетка до домашнего роутера),

А там твой хост (реальным комп с линуксом/виндоус) с твоим айпи, домашний роутер, тв, медиаприставка, твой телефон, планшет, ноутбук. У всех них айпишники подсетки 192.168.x.x.

Там же твои шары (сетевые диски Samba). Если тор взломают то хакер/полиция пойдёт сканировать твою локалку и твой реальный комп.

Хотя система может даже без сетевой активности благодаря сетевому протоколу ARP может собирать уникальные MAC адреса компьютеров в локалке.

В одной запущен тор-шлюз, во второй браузер.

Но нужен ещё третяя виртуалка.

Итого у тебя дома будет 4 виртуалки: [провайдер] [домашний роутер] [виртуалка фаервол] [виртуалка тор шлюз] [виртуалка браузер].

При этом для работы тор-шлюза нужно в фаерволе разрешить доступ к dns-серверу. К 53 порту домашнего роутера (и это частично компромитирующе) или к внешним днс-серверам типа опенднс.

Эти две можно объеденить в одну. А тор-шлюз засунуть в контейнер.

Если ты собираешься взломать сайт Обамы, то надо исходить из следующего:

1. Система (виртуальная или реальная) с браузером тебе не принадлежит. Может быть дыра во флеше, в браузере, в плагине. В любой момент эта система может начать исполнять левый код

2. В надежности ВМ нельзя быть уверенным.

3. Если ты уже под подозрением, то хост система может быть скомпрометирована. Достаточно простого кейлоггера, чтобы сопоставить ВМ и хост.

Получается:

Если браузер будет заражен, то злоумышленник не узнает твоего IP, ничего о твоей домашней сети, не идентифицирует тебя по оборудованию.

Хоть сам тор штука и открытая, но мы тут параноики и исходники ты его не читал, я думаю.

Если его взломают и размотают цепочку, то попадут в ВМ на серваке и IP, с которого ты подключился к серваку, не узнают (или не так просто). А ВМ с тором будет прибита при любой подозрительной активности.

Левый трафик надо гонять для защиты от всяких тайминг атак.

И бонусом ты получаешь то, что твой провайдер не узнает о использовании тора.

Ведь по идее система ничего не знает о том, где она находится.

Возможно у процессора может быть аппаратный идентификатор. Поэтому виртуалку нужно пускать без аппаратного ускорения т.е. qemu без kvm.

Работаем под прикрытием: VPN — TOR — VPN.

Whonix, Linux-дистрибутив, предназначенный для обеспечения анонимности в сети интернет, состоит из двух виртуальных машин:

Whonix-Gateway — работает исключительно через Tor;

Whonix-Workstation — клиентская машина, находящаяся в изолированной сети, которая выходит в интернет исключительно через Whonix-Gateway, и, собственно, предназначена для работы пользователя.

Сегодня мы с вами, лёгким движением руки, будем подключать в качестве рабочей машины любую другую виртуалку, отправляя весь её трафик через Tor.

В проведении сегодняшнего ритуала участвуют:

— дистрибутив Whonix, скачанный с официального сайта. Достаточно будет версии Whonix with CLI (text terminal only), берегите свой трафик и ресурсы хостовой системы.

— две рабочие виртуальные машины (да-да, в изолированной сети Whonix может быть много машин):

— хостовая машина с Windows на борту (что было под рукой);

— гипервизор в лице VirtualBox.

Обратите внимание, Whonix “по умолчанию” работает не со всеми гипервизорами, о чём они и предупреждают в документации. Конечно, для нас это не преграда, и как быть, если у вас VMWare, можно подсмотреть в одной из наших предыдущих статей (Zen и Medium)

После того, как ВМ стартанула, взглянем на параметры её сети.

и увидим примерно такую картину:

Где 10.0.2.15 — это внутренняя сеть для VirtualBox, через которую наш Whonix, скрывшись за NAT Virtualbox хоста, выходит в мир.

А 10.152.152.10 — это внутренняя сеть самого Whonix, в которой и будут существовать наши виртуальные машинки.

Если зайти в настройки Whonix-Gateway-CLI во вкладку Network, мы увидим, что у этой машины настроены два адаптера — один на NAT, и второй на Internal Network с именем Whonix.

Наш gateway работает.

Теперь нам надо направить через него рабочие виртуальные машины.

В настройках VirtualBox для этих машин заходим во вкладку Network и там так же выставляем Internal Network с именем Whonix (имя внутренней сети выбираем в выпадающем меню, если вдруг по умолчанию встало что-то иное).

В панели задач видим NetworkManager Applet — графический интерфейс для управления настройками сети. Кликаем по нему правой кнопкой мыши и выбираем Edit Connection. В открывшемся меню можно создать новое соединение (например на случай, если вы планируете использовать разные сети) или отредактировать имеющиеся.

Если мы создаём новое соединение, то выбираем тип Ethernet. Не забудьте проверить среди имеющихся соединений, у кого стоит галочка “Default”.

Заходим во вкладку IPv4 Settings и выставляем Method — Manual. Нажимаем кнопку Add и пишем

Address — 10.152.152.20 (маска подсети позволяет использовать до 16382 IP-адресов, так что есть где разгуляться),

Netmask — 255.255.192.0 (её мы видим при вводе ifconfig на Whonix), не пугайтесь, если после сохранения маска измениться на 18 — так тоже можно,

Gateway — 10.152.152.10 (это IP самого Whonix),

DNS servers так же указываем Whonix — 10.152.152.10.

Если вы не используете IPv6, то в настройках IPv6 Settings можно поставить Method — Disabled.

Сохраняем. Отключаем текущее соединение и подключаем свеженастроенное, если создавали новую, или просто перезапускаем, если редактировали имеющуюся запись.

Теперь, проверив IP на выходе, мы заметим, что оказались в Tor.

Приступаем к работе на Arch.

Поскольку мой Arch стремиться к минимализму, все настройки я буду делать консольными командами. Что бы упростить себе задачу при запуске системы, а так же при смене одних настроек сети на другие, можно написать простенький скрипт, назовём его, к примеру,

echo “Drop interface if run”;

ifconfig enp0s3 down;

echo “Set interface”;

ifconfig enp0s3 10.152.152.30 netmask 255.255.192.0 up;

route add default gateway 10.152.152.10;

Теперь одной командой:

sudo bash /path/to/whonix_gw.sh

мы поднимаем сеть с нужными нам настройками.

Не забудьте предварительно проверить как у вас в системе именуется сетевой адаптер и изменить его имя в скрипте выше (выделено жирным), а поможет вам в этом команда:

Однако, выходить в сеть, светя Tor’ом провайдеру, не всегда обосновано. И для спокойствия провайдера, а так же для усиления эффекта анонимности, самый простой шаг — установить VPN на хост. Под Windows, традиционно, VPN-сервисы предлагают удобное клиентское ПО с GUI. На Linux-хосте вариации настройки VPN сильно зависят от выбранного сервиса. Обратите внимание, не все VPN, особенно под Linux, предоставляют встроенную функцию Kill switch. И, если нет желания заниматься любовью с маршрутизацией, выбирайте того поставщика услуги, у которого работает данная функция (на некоторых Linux-CLI клиентах названные просто Firewall on/off).

Конечно, VPN можно настроить и непосредственно на роутере, но далеко не у всех домашний роутер предоставляет такую функцию.

Итак, ставим VPN на хосте, врубаем функцию Kill switch, дабы быть уверенными, что в случае обрыва соединения с поставщиком VPN, или израсходованном трафике, или каких-то других непредвиденных ситуаций, мы не засветимся Tor’ом в логах провайдера. Вуа-ля — вот мы с вами уже в связке Tor — VPN.

Следует отметить, что такая связка не всегда удобна.

Во-первых, потому, что Tor, а следом и Whonix, работает через TCP. А значит ряд привычных функций работать не будет. Конечно, что-то можно заменить аналогом. Например, вместо Демона Времени ntp, работающего исключительно по UDP, даты можно синхронизировать с помощью утилиты htpdate. Но как же быть со сканированием по UDP протоколу? Да и с ping, кстати, тоже будут сложности.

Во-вторых, ряд IP Tor’а может оказаться в бан-листе у многих сервисов. Случалось даже, что было невозможно обновить некоторые пакеты, наткнувшись на 403 от репозитория.

Самым простым решением будет установка VPN на рабочую виртуальную машину. Обратите внимание! VPN должен работать по протоколу TCP. Поэтому выбирайте поставщика, который предоставляет такую возможность. И, конечно, обращаем внимание на наличие функции Kill switch. Клиенты VPN и их настройки зависят от выбранного вами сервиса.

Ставим, запускаем. Бинго! Теперь у нас на выходе вполне себе презентабельный IP.

А между делом, мы построили связку VPN — TOR — VPN без мам-пап и кредитов, увеличили свою безопасность и скрыли трафик от любопытных глаз.

Анонимность в интернете при помощи VPN, TOR и виртуальной машины

Если Вам нужна анонимность при работе в сети, я имею в виду, настоящая анонимность, не стоит полагаться на полумеры. Конечно, в современном мире полная анонимность недостижима, и будет наивно считать, что Вас никогда не смогут отследить, поэтому большее, на что можно рассчитывать в данном случае, – это максимально усложнить задачу.

Стоит понимать, что почти каждый инструмент, призванный обеспечивать конфиденциальность был, или может быть, скомпрометирован в том или ином роде, никто не застрахован от ошибок. Однако есть способы, применение которых сделает задачу Вашего поиска настолько сложной, что только самые продвинутые организации смогут Вас преследовать. Одним из таких способов является запуск Tor, поверх VPN внутри виртуальной машины.

DNS leaking

Bitcoin и миксеры

Тема безопасности Tor, активно обсуждается на протяжении всего времени существования анонимной сети, в том числе, и самими разработчиками в официальном блоге. Статья «One cell is enough to breakTor’s anonymity» хорошо описывает, как злоумышленник может деанонимизировать пользователей сети, обладая доступом к первому и последним узлам в цепочке. Это вполне вероятный сценарий, так как на момент написания статьи, Tor насчитывает всего около 7000 узлов, что вполне позволяет организации, обладающей соответствующими ресурсами запустить несколько сотен новых узлов для перехвата трафика. Сами же разработчики сети, просто не имеют достаточно ресурсов для борьбы с атаками подобного типа. Кроме того, Тор – это, прежде всего, средство обхода интернет ограничений и только потом средство обеспечения анонимности.

Дополнительный фактор, который стоит принимать во внимание при использовании Tor – это то, что Ваш провайдер будет знать, что Вы используете Тор. В случае развития ситуации по наихудшему сценарию возможность правдоподобно отрицать содеянное никогда не будет лишней. Такая возможность очень пригодилась бы студенту Гарварда, который в 2013 году сделал ложное сообщение о заложенной бомбе и был раскрыт агентами ФБР только на том основании, что он пользовался Tor в момент, когда поступило сообщение.

Несомненно, большая часть инцидентов с пользователями Тор является следствием их неосведомленности или ошибки, но всегда есть вероятность, что принятых мер безопасности будет недостаточно. Именно поэтому, мы рекомендуем использовать Tor совместно с VPN.

Инфографика по теме, вдохновленная постом одного из пользователей reddit.

Виртуальная машина

Преимущества, которые предоставляет использование виртуальной машины сложно переоценить. Даже, если кто-то проникнет через Ваш VPN и Tor, то ему не удастся получить информацию о Вашей основной системе. А в случае, если Ваша виртуальная машина будет полностью скомпрометирована, будет достаточно просто удалить её и уничтожить все следы путем многократного затирания свободного места на диске, например, с помощью ccleaner.

Если Вы до этого никогда не пользовались виртуальными машинами, рекомендуем вам начать с VirtualBox. Это замечательная бесплатная программа. В интернете очень много качественных инструкций и видео как установить и настроить VirtualBox. Поэтому в статье мы не будем подробно останавливаться на этом вопросе.

Мы рекомендуем использовать Ubuntu в качестве гостевой ОС, впрочем, если Вы решите продолжить с Windows 10, то рекомендуем Вам прочитать, как отключить шпионский функционал Windows 10.

После того, как Вы настроите Tor и VPN внутри вашей виртуальной машины, посетите, http://whatismyipaddress.com чтобы убедиться, что Ваш IP адрес отличается от выданного провайдером.

В заключение, рекомендуем Вам полностью зашифровать основную систему, например, используя Bitlocker или VeraCrypt.