Виртуальные машины для пентеста

Commando VM — альтернатива Kali Linux для Windows

Буквально на днях компания FireEye презентовала систему Commando VM, предназначенную для пентестеров и Red Team, работающую под управлением операционных систем семейства Microsoft Windows.

FireEye позиционирует Commando VM как «первый в своем роде» дистрибутив для пентестеров под Windows, однако они явно лукавят, т.к. на ум сразу приходит как минимум проект Pentest Box, который также заточен под Windows.

В тоже время, сама система Commando VM довольно интересна и заслуживает внимания…

Краткое описание

Commando VM основана на популярной виртуальной машине Flare VM, которая создана для целей реверс-инжиниринга и анализа вредоносных программ.

По факту, Commando VM является не образом виртуальной машины, а скорее скриптом автоматической установки, который превращает операционную систему Windows, работающую на виртуальной машине, в инструмент для проведения пентестов.

Commando VM использует пакеты Boxstarter, Chocolatey и MyGet для установки всего программного обеспечения и предоставляет множество инструментов и утилит для поддержки проведения пентеста.

Active Directory Tools

— Remote Server Administration Tools (RSAT)

— SQL Server Command Line Utilities

— Sysinternals

Command & Control

— Covenant

— PoshC2

— WMImplant

— WMIOps

Developer Tools

— Dep

— Git

— Go

— Java

— Python 2

— Python 3 (default)

— Visual Studio 2017 Build Tools (Windows 10)

— Visual Studio Code

Evasion

— CheckPlease

— Demiguise

— DotNetToJScript

— Invoke-CradleCrafter

— Invoke-DOSfuscation

— Invoke-Obfuscation

— Invoke-Phant0m

— Not PowerShell (nps)

— PS>Attack

— PSAmsi

— Pafishmacro

— PowerLessShell

— PowerShdll

— StarFighters

Exploitation

— ADAPE-Script

— API Monitor

— CrackMapExec

— CrackMapExecWin

— DAMP

— Exchange-AD-Privesc

— FuzzySec’s PowerShell-Suite

— FuzzySec’s Sharp-Suite

— Generate-Macro

— GhostPack

— Rubeus

— SafetyKatz

— Seatbelt

— SharpDPAPI

— SharpDump

— SharpRoast

— SharpUp

— SharpWMI

— GoFetch

— Impacket

— Invoke-ACLPwn

— Invoke-DCOM

— Invoke-PSImage

— Invoke-PowerThIEf

— Kali Binaries for Windows

— LuckyStrike

— MetaTwin

— Metasploit

— Mr. Unikod3r’s RedTeamPowershellScripts

— NetshHelperBeacon

— Nishang

— Orca

— PSReflect

— PowerLurk

— PowerPriv

— PowerSploit

— PowerUpSQL

— PrivExchange

— Ruler

— SharpExchangePriv

— SpoolSample

— UACME

— impacket-examples-windows

— vssown

Information Gathering

— ADACLScanner

— ADExplorer

— ADOffline

— ADRecon

— BloodHound

— Get-ReconInfo

— GoWitness

— Nmap

— PowerView

— Dev branch included

— SharpHound

— SharpView

— SpoolerScanner

Networking Tools

— Citrix Receiver

— OpenVPN

— Proxycap

— PuTTY

— Telnet

— VMWare Horizon Client

— VMWare vSphere Client

— VNC-Viewer

— WinSCP

— Windump

— Wireshark

Password Attacks

— ASREPRoast

— CredNinja

— DSInternals

— Get-LAPSPasswords

— Hashcat

— Internal-Monologue

— Inveigh

— Invoke-TheHash

— KeeFarce

— KeeThief

— LAPSToolkit

— MailSniper

— Mimikatz

— Mimikittenz

— RiskySPN

— SessionGopher

Reverse Engineering

— DNSpy

— Flare-Floss

— ILSpy

— PEview

— Windbg

— x64dbg

Utilities

— 7zip

— Adobe Reader

— AutoIT

— Cmder

— CyberChef

— Gimp

— Greenshot

— Hashcheck

— Hexchat

— HxD

— Keepass

— MobaXterm

— Mozilla Thunderbird

— Neo4j Community Edition

— Pidgin

— Process Hacker 2

— SQLite DB Browser

— Screentogif

— Shellcode Launcher

— Sublime Text 3

— TortoiseSVN

— VLC Media Player

— Winrar

— yEd Graph Tool

Vulnerability Analysis

— Egress-Assess

— Grouper2

— zBang

Web Applications

— Burp Suite

— Fiddler

— Firefox

— OWASP Zap

Wordlists

— FuzzDB

— PayloadsAllTheThings

— SecLists

Установка

Разработчики советуют использовать Commando VM только в качестве виртуальной машины!

Требования по железу:

— 60 Гб свободного места на диске.

— 2 Гб оперативной памяти.

Требования по ОС:

— Windows 7 SP1

— Windows 10 (приоритетнее)

Установка производится путем запуска скрипта установки в PowerShell, скачать который можно из репозитория Commando VM

Готовим VPS для пентеста

Да кто такой этот ваш VPS

Она имеет следующие недостатки:

1. Подвержена атакам (да, пентестеров тоже атакуют в ответ).

Мамкин хацкер также забудет поменять пароли и настроить межсетевой экран на сервере.

Не будь таким! Меняй пароли и закрывай админки.

2. Все атаки, проводимые злоумышленником, организуются с одного IP-адреса. Это приводит к блокировке адреса, что влечет за собой следующие проблемы:

* смена IP-адреса, переразвертывание VPS при невозможности смены;

* перенастройка доменных адресов;

* перенастройка утилит и инструментов.

Да, это не является сложной задачей, но нам важно поддерживать инфраструктуру в стабильном состоянии при активных проектах.

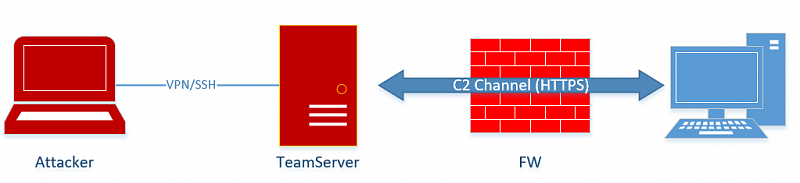

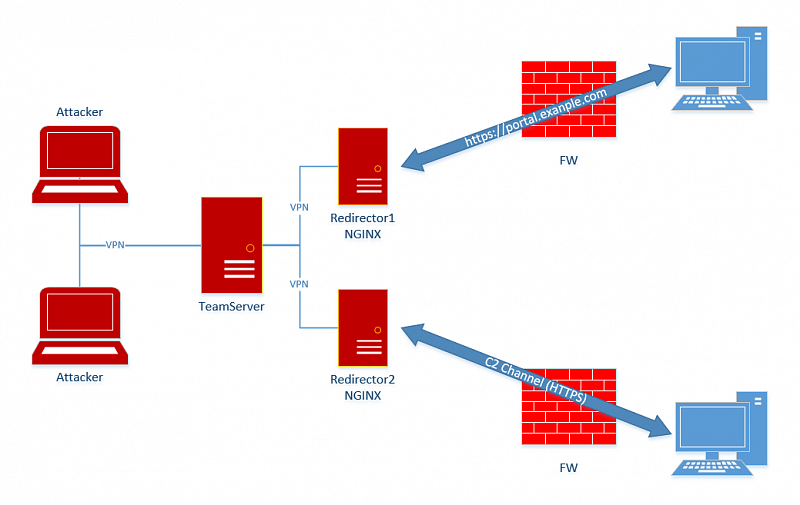

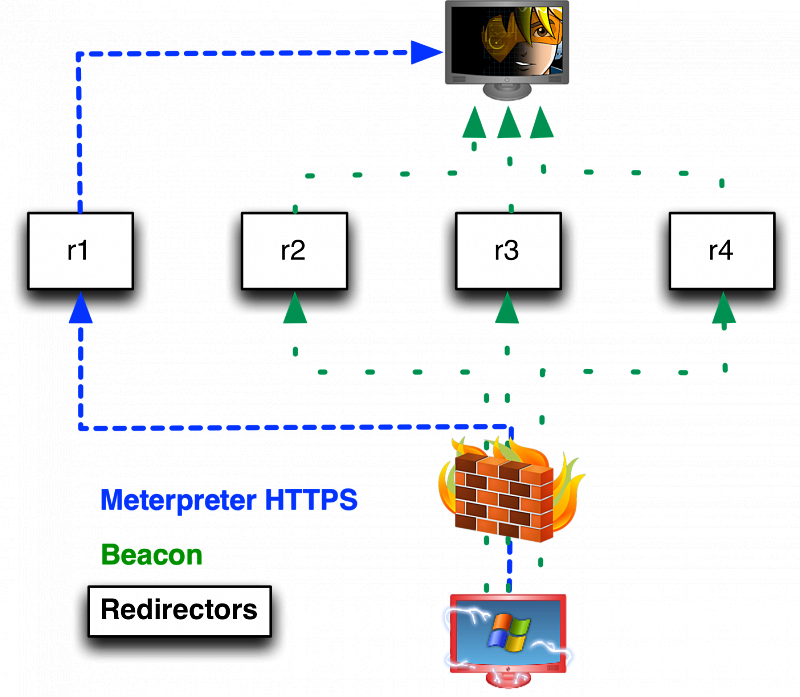

“Продвинутая” инфраструктура пентестера

Или быстро менять редиректор для трафика Command & Control (иллюстрация от Cobalt Strike):

Таким образом, схема “продвинутой” инфраструктуры пентестера является расширяемой и гибкой.

Виртуальная пентест лаборатория

Постановка проблемы

Некоторое время назад я решил актуализировать свои знания в пентесте (pentest).

Составил план, который включал, как теоретический аспект, так и практический: применение полученных знаний на практике и закрепление их. С теоретической частью было все понятно: книги, курсы и т.д., в интернете масса материалов и ресурсов – читай не хочу.

Практическая часть должна быть в виде пентест лаборатории с блэк-джеком и непотребствами из нескольких машин с различными уязвимостями.

С практикой оказалось сложнее из-за существующего лично у меня ограничения — нет возможности сделать тестовый стенд дома/на работе.

Обдумав проблему с разных сторон еще раз, я обратил свой взор в небо Аустерлица в облака… ранее я пользовался облачными ресурса Microsoft Azure.

Быстрый поиск в Google дал неплохой улов: Google Cloud, Microsoft Azure, AWS Amazon, Oracle Ravellosystems.

Указанные сервисы условно бесплатно позволяют воспользоваться их ресурсами, даже есть возможность из подготовленного образа поднять машину Kali Linux (у Amazon, Microsoft).

Первый подход к снаряду

Поскольку в разрезе создания виртуальной лаборатории ни один из ресурсов не использовался, то я начал по списку:

Кроме того, как и Amazon Microsoft предоставляет 750 часов работы ежемесячно в течении года с момента регистрации.

Есть образ машины Kali Linux.

Кандидат №3: Amazon AWS – выдает 750 часов работы ежемесячно на год бесплатно, но с сильно урезанными машинами, есть образ машины Kali Linux.

Крокодил более длинный, чем широкий

Поскольку с Google сразу не сложилось, перейдем сразу к кандидату № 2 Microsoft.

Регистрация

Аккаунт уже был дополнительной регистрации не потребовалось.

Интерфейс

Панель управления достаточно наглядна и информативна, хотя на мой взгляд, несколько перегружен деталями, позволяющими настроить необходимое.

Картинка кликабельна

Скриншот интерфейса MS Azure

Создание виртуальной машины

Виртуальную машину поднял быстро и без особых усилий.

Вот ссылка на руководство.

Контроль расходов

В различных информационных разрезах, хорошо видно куда и как потрачены средства.

Регистрация

Регистрация не сложная, потребуется дополнительно для проверки банковская карта и телефон.

Интерфейс

Интерфейс проще чем, в MS Azure, все необходимы настройки доступны.

Картинка кликабельна.

Скриншот интерфейса AWS Amazon

Создание виртуальной машины

Виртуальную машину поднял быстро стандартного дистрибутива. Виртуальную машину также можно запустить из собственного дистрибутива.

Стоит отметить, что для доступа к виртуальной машине необходимо создать пару ключей, на основе закрытого ключа будет получен пароль администратора.

Контроль расходов

Скажу так: без особенностей.

Регистрация

Регистрация аналогична предыдущим участникам.

Интерфейс

Уделено большое внимание визуальной составляющей, при этом есть необходимые настройки, хотя не всегда очевидно, где нужный элемент находится и как работает.

Картинка кликабельна.

Скриншот интерфейса Oracle Ravello

Создание виртуальной машины

Можно использовать уже преднастроенный образ или загрузить свой собственный дистрибутив.

Виртуальную машину поднял быстро из собственного дистрибутива.

Инструкция по разворачиванию виртуальной машины.

Контроль расходов

Самое главное видно – сколько и за что должен денег.

Особенности

Хорошая визуальная составляющая. Все ЦОДы находятся в США, поэтому связь не мгновенная.

Я имею вам сказать

Окончательный выбор пал на Oracle. Закачал и установил образ Kali Linux в облако Oracle. Поскольку мне также требовался RDP в Kali, использовал команды из инструкции для настройки.

Сводная таблица

Заключение

В заключении необходимо отметить следующее. Если необходима просто виртуальная машина для проведение пентеста, разница между сервисами не велика, лично мне понравился MS Azure.

Если необходимо создать лабораторию из нескольких виртуальных машин, на собственных образах, то стоит обратить внимание на Oracle с сервисом bring your own image, но аналогичные возможности по загрузке образов есть у MS Azure и AWS Amazon.

Существуют уже подготовленные образы уязвимых систем для тренировок, например,

Metasploitable

Существует неплохая книга: «Professional Penetration Testing: Creating and Learning in a Hacking Lab» автор Thomas Wilhelm.

Обратите внимание, что некоторые компании, которые предоставляют образы машин для пентестеров, требуют получения разрешения на такую деятельность. Вот политика AWS Amazon в качестве примера.

Кроме этого, есть платные пентест лаборатории как для компаний, так и для частных лиц.

Создаем уязвимые виртуальные машины в два счета с SecGen

Сегодня я хочу обратить ваше внимание на интересный проект SecGen при помощи которого становится возможным иметь каждый день новый Metasploitable или другую виртуальную машину для изучения основ этичного хакинга.

Все происходит в автоматическом режиме, нужно лишь установить фреймворк. Начинаем!

Как это работает?

SecGen представляет из себя скрипт, написанный на ruby. В основе его работы лежат Vagrant и Puppet.

Напомню, что Vagrant — это инструмент, позволяющий быстро и удобно разворачивать целые инфраструктуры из виртуальных машин, используя гипервизоры VirtualBox, VM Ware локально или облачный сервис Amazon AWS. Вы можете описать все настройки будущей виртуальной машины в специальном файле Vagrantfile. И вам не придется скачивать ISO-образы ОС, т.к. Vagrant уже предлагает множество готовых образов виртуальных машин (box), которые можно скачать из специального каталога.

Таким образом SecGen нужно лишь выбрать какой box скачать и развернуть при помощи Vagrant, какой софт установить и настроить при помощи Puppet и сгенерировать флаги, которые нужно найти пентестеру в процессе эксплуатации.

SecGen имеет модульную структуру и каждый модуль представляет из себя дистрибутив с уязвимым приложением, его настройки, puppet-скрипты и некоторые дополнительные файлы для его корректной обработки SecGen.

Установка

Официально тестирование проводится на дистрибутиве Ubuntu и процесс установки описан на официальном github. Я буду использовать 64-битную Ubuntu 16.04.3, которая сама является виртуальной машиной с 2.5 ГБ RAM.

Устанавливаем требуемые пакеты

Также вам (возможно) потребуется установить еще один пакет, не указанный на официальном сайте

Теперь клонируем репозиторий github

Переходим в созданный каталог и выполняем установку всего необходимого

Начнут устанавливаться необходимые библиотеки Ruby

Проверяем, что скрипт работает

И видим доступные опции

Создаем свою первую машину со случайным набором уязвимостей

Это базовый режим работы SecGen, если никакие ключи не задавать. Выполняем команду

Начнется скачивание Vagrant box-а, который для нас автоматически выбрал SecGen

Когда Vagrant образ виртуальной машины скачался и был импортирован, происходит запуск виртуальной машины

Автоматически настраивается форвард SSH для доступа к машине на порт 2222. Генерируется ключ, SecGen подключается к машине, устанавливает rsync и производит установку и настройку всего необходимого.

Обратите внимание, что если у вашей хостовой машины нет прямого доступа к репозиториям, а вы работаете, например, через прокси, то процесс установки прервется, так как гостевая виртуальная машине не сможет установить rsync. В таком случае вам нужно будет получить прямой доступ к репозиториям, удалить виртуальную машину и снова запустить SecGen с ключом build-vms.

Будут выполнены все необходимые Puppet скрипты

И в конце концов вы увидите сообщение в консоли

И при помощи команды virtualbox можете убедиться, что машина действительно запущена

Анатомия

В каталоге SecGen, помимо прочих, есть директории projects, scenarios и modules.

projects, как и ясно из названия, будет хранить все необходимое для создания виртуальной машины, описанной в проекте. Вы можете удалить машину и заново сгенерировать точно такую же. Для этого нужно будет выполнить следующую команду с указанием проекта

Чтобы получить список проектов, нужно выполнить команду

И получим результат

Аналогично есть ключ build-project, задав который будут созданы конфигурационные файлы для Vagrant и Puppet, но виртуальные машины созданы не будут.

SecGen при запуске без ключе создаст для нас виртуальную машину со случайным набором уязвимостей, но мы можем повлиять на их характер при помощи сценариев. Они хранятся в каталоге scenarios в виде XML файлов и разбиты на категории. По умолчанию используется default_scenario.xml и выглядит он следующим образом

Здесь сказано, что будет создана виртуальная машина с ОС Linux, содержащая две уязвимости типов remote и local. Т.е. сначала нужно будет попасть на сервер через одну уязвимость и потом проэксплуатировать вторую локально.

Обычно из названия сценария становится ясно, какую машину создаст SecGen, например сценарий any_random_vulnerability.xml. Рекомендую ознакомиться с примерами в каталоге scenarios/examples.

Есть довольно сложные сценарии в каталогах scenarios/security_audit и scenarios/ctf.

Для CTF предлагается воспользоваться фронтендом от разработчиков SecGen.

Из описания сценариев становится ясно, что модули делятся на категории. Все модули собраны в каталоге modules и разбиты на

Каждый модуль имеет примерно следующую структуру

Файл secgen_metadata.xml подробно описывает модуль. Это необходимо для корректной работы сценариев и выбора этого модуля для подходящего случая

Каталог manifes содержит puppet скрипты configure.pp, init.pp и install.pp

Каталог files содержит необходимые дистрибутивы. В данном случае один файл chkrootkit-0.49.tar.gz

Когда проект создан, вы можете найти в нем файл scenario.xml, описывающий, какие уязвимости были использованы и как вообще получить флаги.

Например в нашем проекте мы можем найти два XML тега vulnerability, указывающие на модули

modules/vulnerabilities/unix/misc/distcc_exec с описанием «Distcc has a documented security weakness that enables remote code execution» и modules/vulnerabilities/unix/desktop/xfce_lightdm_root_login с описанием «Configures XFCE w/ LightDM to automatically login as root without a password\.»

Если из описания модуля непонятно, в чем суть, можно перейти в соответствующий каталог и изучить файлы модуля.

Таким образом подключиться к виртуальной машине можно следующим образом

команда ifconfig выдаст нам следующий результат

Тестируем

IP адрес мы выяснили и теперь можешь провести тестирование на проникновение. Проверим доступность виртуальной машины с хоста

Сканируем и обнаруживаем следующие открытые порты

Далее при помощи вашего любимого дистрибутива для тестирования на проникновение можно начинать эксплуатацию distcc.

Единственное что, по умолчанию виртуальная машина имеет два интерфейса в режимах NAT и Host-Only, так что получать доступ к ней с внешней машины можно или через настройку проброса портов в NAT интерфейсе.

Или перенастроить машину, которая является точкой входа на использование другого типа интерфейса Virtualbox, доступного извне.

Можно изменить тип интерфейса Host-Only на Bridged, перезапустить машину и назначить статический IP адрес, если в вашей инфраструктуре нет DHCP. И не забыть задать маршруты через мост.

PentestBox — портативная сборка популярных security утилит

На сегодняшний день самыми популярными дистрибутивами для тестирования на проникновение являются *nix-like дистрибутивы: Kali Linux, BlackArch Linux, Pentoo, Whonix и многие другие. Они могут использоваться как в виртуальной среде, так и в качестве live системы или вообще быть установлены в виде десктопной ОС.

Windows пользователи до недавнего времени были обделены (виртуальные машины не берем во внимание) такими сборками, пока не появилась волшебная коробочка — PentestBox.

PentestBox не похож на другие security-дистрибутивы, которые работают на виртуальных машинах. Идея о его создании посетила автора Aditya Agrawal после изучения статистики — более 50% пользователей, скачавших дистрибутивы, использовали Windows:

Что же отличает PentestBox?

Простой для использования. Скачиваем 2,5 гигабайта с сайта, распаковываем и все готово к использованию. Не такой требовательный к ресурсам, как инстанс виртуальной машины. Нет зависимостей, все утилиты, стандартые команды — все установлено. Также, установлен браузер Mozilla Firefox с самыми популярными аддонами для аудита веб-приложений.

PentestBox довольно легко кастомизируется — добавляете нужные вам утилиты на python/ruby/исполняемый файл и прописываете алиасы. Обновления тоже не составят никаких сложностей. Интерфейс выполнен в виде командной строки с «классическим» зеленым шрифтом на черном фоне, олд скул.

PentestBox содержит достаточно большое количество популярных утилит, облегчающих процесс тестирования на проникновение. Утилиты разбиты по группам, облегчающим их поиск и использование — от сбора информации и разведки, веб-сканеров, bruteforce утилит до утилит анализа Android приложений и Wi-Fi.

Сборка не содержит один из основных «комбайнов», используемых специалистами по безопасности и хакерами — Metasploit framework. Автор указывает, что для установки и так существует вполне себе работающая Windows версия этого продукта, прекрасно выполняющая свое предназначение в нативном виде.

На сайте автора утилиты представлены по разделам, есть пересекающиеся позиции, поэтому я расположил утилиты, классифицировав их по методу использования/воздействия. Некоторые утилиты на оригинальном сайте содержат неверные ссылки/описания, имейте это в виду.

Сбор и анализ информации

В этом разделе собраны утилиты для предварительного исследования цели.

dirs3arch — bruteforce (перебор по словарю) директорий и имен файлов.

nikto — утилита для поиска и эксплуатации известных уязвимостей и неправильной конфигурации веб-сервера.

DirBuster — мультипоточный сканер директорий и файлов.

Angry IP Scanner — простой в использовании IP/порт сканер.

dnsrecon — утилита, облегчающая сбор информации о DNS исследуемой системы.

Instarecon — автоматизация предварительной разведки исследуемого сервера — dns зоны, whois, shodan и google запросы для поиска возможных целей для атаки.

Knock — поиск возможных поддоменов по словарю.

Nmap — network mapper, самый мощный порт-сканер. Множество режимов и вариантов использования. Легенда хак-софта.

SnmpWalk — поиск и выявление SNMP устройств.

SSLyze — выявления ошибок конфигурации SSL.

SSLScan — стойкость используемых алгоритмов SSL/TLS.

Subbrute — поиск возможных поддоменов по словарю и с помощью открытых DNS-резолверов.

The Harvester — утилита для сбора информации с атакуемого узла: email, имена сотрудников, скрытые ресурсы.

Аудит веб-приложений

В этом разделе собраны практически все существующие популярные (open source) утилиты исследования уязвимостей веб-приложений.

Burp Suite — один из популярнейших инструментов для анализа уязвимостей веб-приложений. Состоит из нескольких модулей, дополняющих друг друга. Удобная утилита для автоматизации при «ручном» исследовании.

Commix — простая утилита, написанная на python для эксплуатации command injection атак.

dirs3arch — bruteforce (перебор по словарю) директорий и имен файлов.

fimap — поиск и эксплуатация Local File Include/Remote File Include уязвимостей. Может использовать google dork.

Golismero — фреймворк для тестирования веб-приложений.

IronWasp — фреймворк для поиска уязвимостей, поднятия привилегий. Содержит модуль для атаки на веб-интерфейсы WiFi роутеров.

jSQL — легкая утилита для эксплуатации sql-injection.

Vega — платформа для тестирования безопасности веб-приложений, есть GUI.

Wpscan — одна из популярнейших утилит для поиска уязвимостей сайтов на WordPress.

Xenotix XSS — фреймворк для эксплуатации XSS уязвимостей.

Yasuo — небольшой ruby скрипт для эксплуатации уязвимостей серверной платформы.

Zaproxy — Zed Attack Proxy одна из популярнейших утилит для аудита веб-приложений.

Утилиты для подбора паролей

Здесь собраны популярные утилиты для подбора паролей к онлайн сервисам и средства расшифровки (подбора) хешей.

CryptoHaze — быстрая, опирающаяся на технологии CUDA и OpenCL утилита для подбора MD5, SHA1, LM, NTLM хешей.

Findmyhash — утилита для поиска хешей с помощью нескольких онлайн-сервисов.

HashIdentifier — утилита для определения типа хеша.

Hashcat — одна из самых быстрых утилит (CPU) для подбора пароля из хеша.

John the Ripper — одна из самых известных мультиплатформенных утилит для перебора паролей.

Patator — набирающая популярность утилита для подбора паролей к ftp/ssh/mysql/http и многим другим.

RainbowCrack — утилита для подбора паролей с помощью радужных таблиц.

THC Hydra — одна из старейших и эффективных утилит для подбора пароля ftp/ssh/mysql/http и многим другим.

Android security

Несколько утилит и фреймворков для анализа приложений одной из самых популярных мобильных ОС.

Androguard — утилита для анализа malware приложений.

Androwarn — утилита для выявления потенциально вредоносного поведения приложений.

ApkTool — анализ зашифрованных ресурсов, ребилдинг, дебаггер.

drozer — один из популярных фреймворков для поиска уязвимостей в Android приложениях и устройствах.

Introspy — утилита для анализа и выявления потенциальных уязвимостей.

Pidcat — утилита для анализа и ранжирования log файлов.

Smali/Baksmali — средство для анализа и работы с dalvik инстансами.

Стресс-тестинг

Утилиты воздействия на атакуемые приложения и устройства.

Doona — утилита для проверки приложений на переполнение буфера.

Termineter — фреймворк для тестирования измерительных приборов, работающих по протоколам C1218 и C1219.

THC-SSL-DOS — утилита для тестирования конфигурации сервера к SSL renegotiation.

Форензика

Утилиты для сбора «цифровых доказательств», криминалистического анализа, сбора доказательной базы.

Autopsy — фреймворк для извлечения удаленных файлов, веб-серфинга и т.д.

Bulk Extractor — сканирование и анализ файлов, папок, построение гистограмм по полученным данным.

DumpZilla — утилита для извлечения информации из браузеров Firefox, Iceweasel и Seamonkey.

PDF tools — поиск и выявление подозрительных объектов в PDF документах, анализ элементов PDF.

PeePDF — анализ объектов, элементов и потоков, содержащихся в PDF файлах.

Origami — утилита для анализа и работы с зараженными pdf (используемыми для drive-by атак).

RAT Decoders — извлечение конфигурационных данных из популярных систем удаленного управления (здесь в контексте бэкдоров).

rekall — утилита для извлечения и анализа информации из RAM.

Volatility — мощный фреймворк для сбора и анализа артефактов, извлеченных из RAM.

Утилиты для атаки беспроводных сетей. (Проведение такого рода атак в Win среде довольно сомнительное, могут потребоваться существенные танцы с бубном, я вас предупредил:)

Aircrack-ng — пакет утилит для мониторинга, анализа и атаки окружающих вас беспроводных сетей.

Разное

В этом разделе все остальное, в основном для локальных атак.

SET — Social Engineer Toolkit, платформа для проведения социотехнических методов атаки.

SSlStrip — проксирующий сервер для даунгрейда и перехвата HTTPS траффика.

Responder — поддельный сервер для перехвата HTTP/SMB/MSSQL/FTP/LDAP авторизаций.

UrlCrazy — утилита для проведения фишинговых атак.

Wireshark — мощный анализатор траффика (сниффер).

LaZagne — утилита, для извлечения локально сохраненных паролей — из браузеров, ftp-клиентов, WiFi и прочего.

JavaSnoop — утилита для тестирования Java приложений.

OLLY Debugger — Win32 отладчик с огромным количеством необходимых функций, плагинов и настроек.

Radare2 — набор утилит для работы с бинарными данными, реверсинга.

DNSChef — DNS прокси для перехвата и фильтрации запросов.

Ettercap — сетевой сниффер, с возможностью атак на изменение записей ARP таблицы.