Digital ocean vpn how to

Digital ocean vpn how to

Как поднять свой VPN за 10 минут и поделиться им с друзьями или сотрудниками — самая простая инструкция

Шаг 1, регистрация

Если вам нужно больше — берите более дорогие тарифы. Можно вообще без ограничений, например на Scaleway или Hetzner с гигабитным каналом за 30–40 евро.

Шаг 2, настройка сервера

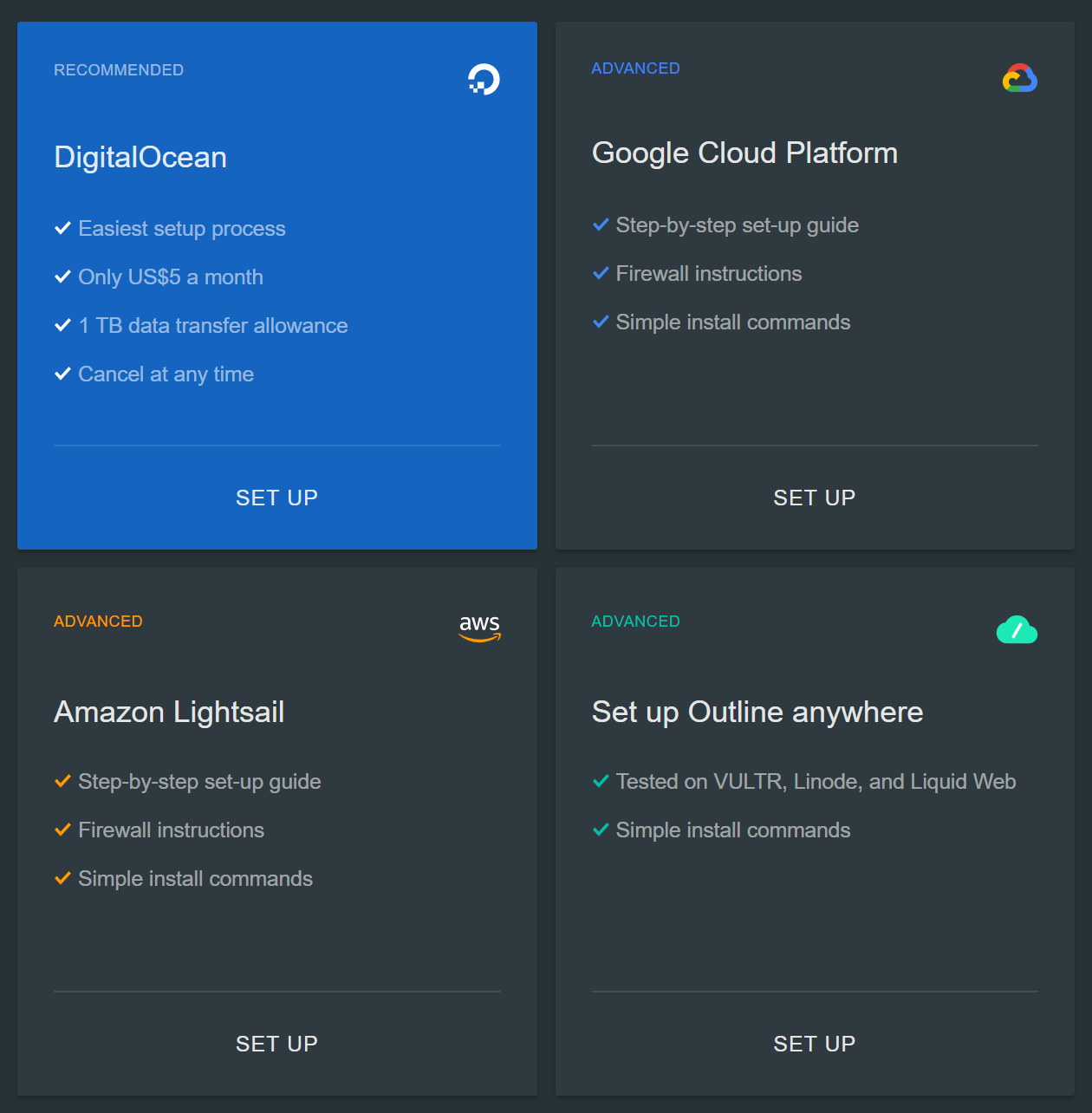

Устанавливаем Outline Manager — ПО с открытым исходным кодом для управления собственными VPN-серверами. Есть версия под Windows, Linux или macOS.

После установки кликаем на DigitalOcean, в открывшемся браузере даём права Outline Manager на управление аккаунтом, привязываем карточку в разделе Billing.

Шаг 3, получение ключей доступа

Шаг 4, установка клиента

Ключами можно делиться в виде ссылки. Далее просто перейти по ней с нужного устройства и следовать инструкции. Клиенты Outline есть под Android, iOS, Chrome, Windows, Linus, macOS — все основные платформы.

В клиенте есть кнопка Connect — нажимаете и VPN включается.

Что ещё за Outline?

Набор программ с открытым исходным кодом от Jigsaw — это такой инкубатор в Google, который создаёт технологии, позволяющие решать геополитические проблемы и предотвращать цифровые атаки.

Outline использует протокол Shadowsocks, который сложно обнаружить и заблокировать. Работает даже в Китае и обходит «Великий китайский фаервол».

Какие данные собирает Outline?

IP-адрес сервера, на который вы устанавливаете VPN. Это нужно для автоматических обновлений, чтобы сервер продолжал работать безопасно. По этому адресу можно определить провайдера и город, где находится сервер. Но невозможно узнать, кто этим пользуется.

Никакие другие данные не собираются, в том числе никто не узнает, какие сайты вы посещаете.

Исходные коды есть на GitHub, всё это при желании можно проверить самостоятельно.

Зачем создавать свой VPN?

Есть несколько причин:

Как получить доступ к ранее созданному серверу в Outline Manager на другом компьютере?

Далее в Outline Manager жмёте Add server, выбираете последнюю опцию про добавление вручную — Set up Outline anywhere. Там вбиваете в нижнее окно полученные ранее данные в JSON-формате:

Всё равно не доверяю Outline, есть другие способы?

Да, можно использовать готовые скрипты или настроить всё вручную, это тоже довольно быстро, но не так удобно делиться доступом.

VPN в каждый дом или как приручить Дракона

Ниже я расскажу о том, как заменить ваш VPN провайдер собственным сервером, развернутым на DigitalOcean с использованием WireGuard.

В чем главная проблема VPN провайдеров? Вы не знаете что они делают с вашими данными.

Очень мало VPN провайдеров прошли сторонний аудит и почти никто из них не открывает свой код.

Даже в случае открытого кода и пройденного аудита, для параноиков вопрос про то, что же происходит на стороне провайдера — остается открытым.

Решение достаточно простое — развернуть свою VPN ноду.

Я хочу сделать это просто

В сети существует достаточно много статей о том, как настроить WireGuard, вот некоторые из них:

Но что, если я просто хочу установить WireGuard, без глубокого изучения документации?

Я просто хочу наиболее простым и быстрым способом развернуть VPN сервер и начать использовать его.

Все что мне нужно от инфраструктуры:

Ниже — инструкция, как сделать это быстро и просто.

Создайте дроплет

Мне подходит самый простой c Ubuntu 18.04, который стоит 5$ в месяц.

Не забудьте добавить свой SSH ключ, чтобы иметь доступ к дроплету: https://www.digitalocean.com/docs/droplets/how-to/add-ssh-keys/

Замечание. DigitalOcean — не единственно возможный вариант. Вы можете выбрать любой облачный сервис на ваш вкус.

Установите сервер WireGuard и создайте все необходимые конфигурации

Чтобы создать все необходимые конфигурации автоматически, вы можете использовать скрипт: wg-ubuntu-server-up.sh, который:

Установите соединение с дроплетом через SSH и выполните следующие команды, чтобы скачать и запустить скрипт (используйте IP адрес вашего дроплета, вместо xxx.xxx.x.xx):

После выполнения скрипта, сервер WireGuard будет установлен, запущен и готов к работе с клиентами.

Признак корректного запуска WireGuard — после отработки скрипта, вы должны увидеть в консоли что-то похожее на:

Скрипт так же создаст 10 клиентских конфигураций [client1.conf…client10.conf], которые вы можете использовать по одной конфигурации для одного устройства (в один момент времени).

Конфигурации лежат в дроплете, в папке: $HOME/wireguard/

Замечание. Вы можете сконфигурировать WireGuard вручную, без использования скрипта, но тогда это не подходит под определение «быстро» и «без глубокого изучения документации». В следующей статье, если к этому будет интерес, я расскажу о происходящей внутри скриптов магии.

Замечание2. Вы сможете резонно заметить, что еще проще — использовать уже готовый образ в том же самом DO и не запускать никакие скрипты. Соглашусь, но обращу ваше внимание на то, что в предложенных скриптах всего 100 строк кода и легко проверить, что никакого криминала в них нет. В готовом образе это сделать сложнее.

Замечание3. Команда для установки соединения с дроплетом (ssh) работает в *nix подобных операционных системах. Если у вас Windows, используйте winscp, PuTTY или другое подобное приложение.

Устанавливаем десктопный клиент

Скачайте десктопное приложение WireGuard с сайта https://www.wireguard.com/install/ и установите его.

Скачайте клиентский конфиг (допустим, вы хотите использовать конфиг client1.conf) с вашего дроплета (используйте IP адрес вашего дроплета, вместо xxx.xxx.x.xx):

Запустите десктопную версию WireGuard и импортируйте туннель из скачанной клиентской конфигурации (client1.conf).

Замечание. Команда для скачивания (scp) работает в *nix подобных операционных системах. Если у вас Windows, используйте winscp или другое подобное приложение.

Замечание2. Вы можете использовать также версию WireGuard без GUI и использовать те же самые клиентские конфигурации.

Установите клиент для мобильного телефона

Установите приложение WireGuard через AppStore или PlayMarket.

Запустите его и импортируйте VPN туннель через QR код.

owlscatcher / wireguard.md

1. Что такое VPN и Wireguard, почему не OpenVPN ⇧

VPN ( англ. Virtual Private Network «виртуальная частная сеть») — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений поверх другой сети, например Интернет. Часто используется для объединения в локальную сеть нескольких устройств, которые физически не располагаются в одной сети.

Wireguard это чрезвычайно простая, но быстрая и современная VPN, использующая современную криптографию. Первоначально выпущенный для ядра Linux, теперь он является кроссплатформенным (Windows, macOS, BSD, iOS, Android) и широко развертываемым. В настоящее время он находится в стадии интенсивной разработки, но уже может считаться самым безопасным, простым в использовании и простейшим VPN-решением в отрасли. Важно уточнить, что wireguard не является VPN в чистом виде. У него нет обфускации трафика. Wireguard следует unix-way идеологии: он выполняет ровно одну задачу и выполняет её хорошо.

Разговор не идет про OpenVPN, потому что это устаревшее, громоздское и менее производительное решение, которое, к тому же, сильно сложнее настроить.

2. Настройка сервера на DigitalOcean ⇧

Для начала нам понадобится сервер, где расположится wireguard. Как вариант я использую DigitalOcean.

2.1 Регистрация по реферальной ссылке ⇧

Регистрироваться по моей ссылке вовсе не обязательно. Этот текст не реклама и не промо. Как вариант вы можете использовать любой другой хостинг, который удобен или выгоден вам, но если у вас есть потребность отблагодарить меня за этот текст, то вы можете сделать это так, ну и получите себе бонус на 2 месяца.

2.2 Настройка безопасности ⇧

После регистрации вам станет доступна панель управления. Настроим безопасный доступ до наших серверов посредством добавления SSH-ключа. Проходим в Settings ⇨ Security ⇨ Add SSH key

После клика по Add SSH key следуем инструкции:

В моём примере я указываю абсолютный путь до ключа и называю его test, потому что у меня уже были сгенерированы id_rsa ключи (так они называются по умолчанию).

Копируем весь ключ и вставляем в нужное поле.

Ключ добавлен. Теперь мы можем подключаться к серверу по ssh.

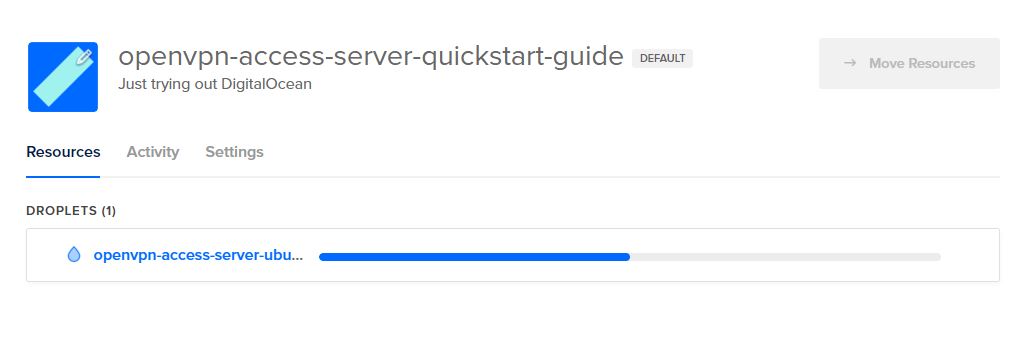

2.3 Создание дроплета ⇧

Переходим к созданию непосредственно нашего сервера. В DigitalOcean эти серверы принято называть дроплет (droplet, англ.: капля). Следуем в Droplets ⇨ Create ⇨ Droplets.

Теперь просто следуем моим скриншотам. Нам требуется:

Создастся ваш новый дроплет (может пару секунд придется подождать), копируем его IP-адрес, и идем в терминал (можно использовать терминал прям там, указано зеленой стрелочкой)

Я же в моём случае подключусь через терминал по ssh. Это не принципиально, как удобнее, так и делайте. Если вы будете подключаться через ssh из терминала, то это будет выглядить вот так:

Где вместо надо подставить IP-адрес вашего дроплета. Его можно скопировать у дроплета в, кхм. списке дроплетов.

3. Настройка Wireguard ⇧

Мы на сервере. Первым делом нам нужно обновить всё, чтобы иметь актуальную версию операционной системы, затем установить сам wireguard и qrencode (последний нам нужен для генерирования QR-кода, чтобы быстро подключать телефон без возни с конфигом).

Итак, обновляемся и устанавливаем всё нужное (просто по очереди копируем команды в терминал и выполняем):

Когда все установится можно дополнительно проверить, что 3-й шаг у нас точно выполнился:

Мы должны увидеть следующее:

Переходим к настройке самого сервера wireguard.

3.1 Настройка сервера ⇧

Первым делом нам нужно сгенерировать ключи, так как наш wireguard-сервер использует симметричное шифрование:

Следом нужно создать файл конфигурации wireguard-сервера:

У вас откроется редактор vim, нажимаем i и вставляем туда эту настройку ( ctrl + shift + v ):

Запускаем интерфейс и сам сервис:

Проверяем, работает ли сама служба:

Скорее всего будет гореть серым, это значит что не стартовало. Прибьём интерфейс и перезапустим службу:

Убеждаемся, что служба поднялась и все работает:

Если все хорошо, переходим к добавлению клиентов (пиры)

3.2 Добавление пиров ⇧

Сервер крутится, VPN мутится. Осталось добавить наших клиентов, которые смогут подключаться. Добавление клиентов производится просто правкой конфига с добавлением секции [Peer].

Генерируем новые ключи, например, для ios пользователя (тут отличий никаких, процесс для любого пира одинаковый)

Сразу же куда-нибудь скопируем публичный ключ:

Открываем снова наш конфиг:

Как мы уже знаем, нажимаем i для перехода в режим ввода, делаем отступ в одну строку от основной настройки и добавляем такую секцию

После каждого изменения конфига нам нужно перезапускать сервис, сделаем это:

Так как в примере мы делаем настройку для iOS, то у нас есть удобный способ загрузить настройку через сканирование QR-кода. Этот файл настройки надо написать (по его примеру вы поймете, как настраивать руками конфигурации, какие ключи куда вставлять)

Для начала скопируем сразу некоторые ключи, которые нам понадобятся:

Создаем файл vim /etc/wireguard/ios.conf конфигурации с таким содержимым:

Адрес интерфейса должен быть такой же, как и адрес, указанный в peer AllowedIPs, потому у нас Address = 10.0.0.2/32

Сканируете сгенерированный QR-код и настройка сама добавится. Разрешаем управление вашими VPN.

Можем проверить на сервере, добавился ли наш пир:

Всё, на вашем устройстве теперь можно использовать ваш личный VPN. Таким образом вы можете собрать все устройства в 1 локальную сеть и иметь к ним доступ, причем физически они не будут располагаться в одной сети.

4. Настройка подключения к Wireguard ⇧

С настройкой на некоторых устройствах есть нюансы. На Mac, iOS, Android подключение происходит просто через конфиг (телефоны и вовсе через QR-код, а на mac просто нужно указать на файл конфигурации), но на Linux не все так просто, там придется немного потанцевать, чтобы добавить в network-manager wireguard и тумблер для быстрого переключения. Опишу процесс настройки для всех устройств.

Теперь развернуто. Генерируем ключи:

Добавляем пир в файл конфигурации wireguard vim /etc/wireguard/wg0.conf :

Про AllowedIPs помним, что можем использовать любой из указанной подсети, главное чтобы не пересекался с другими пирами.

Создаем файл vim /etc/wireguard/ios.conf конфигурации с таким содержимым:

Сканируем код приложением на телефоне. Done!

Теперь развернуто. Генерируем ключи:

Добавляем пир в файл конфигурации wireguard vim /etc/wireguard/wg0.conf :

Про AllowedIPs помним, что можем использовать любой из указанной подсети, главное чтобы не пересекался с другими пирами.

Создаем файл vim /etc/wireguard/android.conf конфигурации с таким содержимым:

Сканируем код приложением на телефоне. Done!

Здесь все не так быстро и прытко, придеться немного писать руками, но, в целом, нет никаких сложностей.

Для начала сделаем всё что нужно на самом сервере, а потом переходим к нашей linux-машине. На сервере:

Теперь развернуто. Генерируем ключи:

Добавляем пир в файл конфигурации wireguard vim /etc/wireguard/wg0.conf :

Про AllowedIPs помним, что можем использовать любой из указанной подсети, главное чтобы не пересекался с другими пирами.

Теперь переходим к настройке linux-машины:

Если мы зайдем в network-manager, то обнаружим, что там нет wireguard. И даже, если вы установите его, все равно не появится.

Для того, чтобы исправить эту несправедливость, нужно немножко твикнуть наш GUI.

Теперь скачиваем и собираем из исходников нужный апплет:

Теперь переходим в network-manager и видим, что у нас появился wireguard. Создаем подключение:

И заполняем необходимые поля:

Где красным горит, я указал, что туда надо вписать. Это аналогично сonf-файлу. Копируем туда нужные ключи, IP-адрес сервера. Сохраняем, проверяем. В таскбаре должен появиться тумблер VPN.

Для Mac все почти так же, как для телефонов, только файл конфигурации создается на пользовательской машине и скармливается приложению. Порядок такой:

Теперь развернуто. Генерируем ключи:

Добавляем пир в файл конфигурации wireguard vim /etc/wireguard/wg0.conf :

Про AllowedIPs помним, что можем использовать любой из указанной подсети, главное чтобы не пересекался с другими пирами.

На mac cоздаем файл mac.conf (где вам удобно) конфигурации с таким содержимым:

Переходим в wireguard и скармливаем ему конфигурацию. Всё, тумблер VPN появится у вас в network-manager.

Для Windows все аналогично mac. Порядок такой:

Теперь развернуто. Генерируем ключи:

Добавляем пир в файл конфигурации wireguard vim /etc/wireguard/wg0.conf :

Про AllowedIPs помним, что можем использовать любой из указанной подсети, главное чтобы не пересекался с другими пирами.

На windows cоздаем файл win.conf (где вам удобно) конфигурации с таким содержимым:

Переходим в wireguard и скармливаем ему конфигурацию. Всё, тумблер VPN появится у вас в network-manager.

Поднимаем свой VPN Wireguard на Digital Ocean (и другие варианты)

Привет, в последние дни тема чебурнета стала все актуальнее. И VPN требуется каждому уважающему себя человеку. Вам не нужны все эти популярные впн-сервисы, потому что вы можете поднять свой, который будет безопасней, быстрей, дешевле (а еще там будет террабайт траффика)

Но суть не в этом, я хотел записать видео о том как поднять свой VPN на Digital Ocean через протокол Wireguard, но гугля ютуб, обнаружил что уже есть отличный и подробный ролик именно с таким стеком. Поэтому решил не есть чужой хлеб и просто выложу его здесь:

Вам потребуется приблизительно полтора часа на настройку всего и вся. Знания линукса нужны нулевые, потому что в видео есть все, что вам необходимо. И что вы получаете за 5 долларов: (первые два месяца бесплатно)

1) Пропускную способность 1 гигабит/c

2) 1 террабайт траффика в месяц

2) Некоторые DPI обнаруживают wireguard и блочат его использование на сайтах. Но я всего несколько раз натыкался на такое (например, двач блочит вайргард)

Я НАСТОЯТЕЛЬНО рекомендую всем изучить тему, потому что хороший vpn в нынешних условиях это важно. А самостоятельный vpn в тысячу раз лучше платных. Покажите эту статью и, главное, видео своим друзьям, пусть они тоже развернут свои сервера (это правда очень легко сделать по гайду)(а, ну и еще посмотрите видео на моем канале, если вам интересно).Всем спасибо.

https://getoutline.org (если ссылка не открывается, попробуйте через гугл, мб что-то с хэдерами, возможно что-то с CORS, непонятно)

upd2: ребят, я что-то попутал и в самом дешевом дроплете терабайт трафика. Извините за ошибку.

upd3: был предложен вот этот облачный сервер, можете присмотреться к нему. Самое дешевое предложение стоит 2.5 доллара

ДОПОЛНЯЮ СТАТЬЮ ПО ВАШИМ СОВЕТАМ, ДАВАЙТЕ ПОПРОБУЕМ ВМЕСТЕ СОСТАВИТЬ УЛЬТИМАТИВНЫЙ ГАЙД ПРОТИВ БЛОКИРОВОК

А жить я потом на что буду?

Ты забыл про бульон

Я вот у этих ребят за 240 рублей сервак арендую, 200Mbit/s, 1000GB трафика gcorelabs.com

А каша из топора тебе на что?

Главное чтобы Digital Ocean не прислал письмо счастья потом

Не пришлет, они не отслеживают твой трафик (я надеюсь)

Не пришлет, они не отслеживают твой трафик (я надеюсь)

У самого на Digital Ocean сервер. Теперь я не могу за него заплатить так как карту сбера теперь отклоняет.

и зарегистрироваться не получается из-за этого

Digital Ocean принимает платежи только PayPal и карты. Российские карты уже не принимают. С PayPal тоже беда

Поднимал себе на диджитал оушен, а потом он че то с концами отвалился и я теперь без впн сижу, очень часто бывало что на многие российские сайты зайти из под него не получалось

А когда собираешься платить в месяц по 5$, если будет чебурнет с белкартом и МИРом?)))

Есть такая проблема

а как оплачивать Digital Ocean если карты заблокированы?

ну и плюс 5 баксов это уже не чашка кофе

так а я не понял, а если магистраль до франкфурта заблочат, плакал ведь мой впн на виртуалке?

Хороший вопрос, но почему то никому нет дела до этого.

Дополнил статью, спасибо

Можешь посоветовать какие-нибудь облака тогда менее популярные?

(мне то в принципе пох, я через две недели съебываю из России, если успею), но для людей полезно будет. Дополню статью.

Как оно по сравнению с Outline?

Не пробовал, не могу сказать.

Я погуглил и не совсем понял что это такое. Это протокол? Или что это? Я как понимаю они позиционируют его как стелс-впн. Но на сайте не обнаружил технических подробностей.

Добавил в статью

Да какой Digital Ocean, они были единственным вариантом в свое время, когда никто еще не делал такие удобные виртуалки за небольшие бабки, много лет назад, но сегодня это вообще ни о чем.

Вот нормальные VPS: https://virmach.com/

Или вообще, у Oracle есть акция «бесплатно навсегда», но там уже надо заморочиться.

а оракл точно еще работает с РФ? 🙂

Посмотри их траффик

а там можно на год вперед оплатить?

Франкфурта нет к сожалению

Это что за облако? Это не DO

Привет)

Вот тоже задумался поднять что-то такое, но опыта в этом нет никакого.

Какие опции (память, пропускная способность, количество ядер) вообще за что отвечают? Если мне нужен просто впн на 6 устройств (винда + андроид), хватит-ли мне самого дешевого тарифного плана за 2.5 евро в месяц?

Digital Ocean Quick Start Guide

Getting started with DigitalOcean and OpenVPN Access Server

DigitalOcean is a cloud infrastructure provider with worldwide data centers. Their services are easy to deploy and scale. OpenVPN Access Server provides a Digital Ocean Marketplace VPN that you can get up and running within minutes.

Working with DigitalOcean, you’ll use their Droplets, which are Linux-based virtual machines running on virtualized hardware. When you create a Droplet, you have a new server for your use. By using the OpenVPN Access Server Droplet from their Marketplace, you’ll be up and running with a VPN hosted in the cloud, with the following benefits:

Read on for your guide to get started with your VPN server on the web.

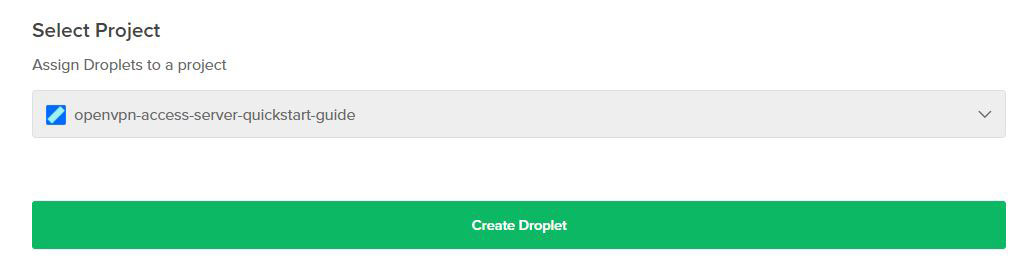

Creating a Droplet

To get started, visit the DigitalOcean Marketplace to find the OpenVPN Access Server VPN.

Click on Create OpenVPN Access Server Droplet to begin the set up with DigitalOcean.

Choose your preferred DigitalOcean plan and settings for your Droplet. We recommend that you choose SSH keys under Authentication. It is more secure than a one-time password. This guide assumes you’ll use an SSH key. Here’s a little bit of information about the specific choices with DigitalOcean. More details can be found on their site.

| Plan | There are three options to choose from with different price models within each: |

If you’re starting out with Access Server, you may want to consider choosing Standard. Then, if you notice that the performance of data travelling through the VPN tunnel is too slow, consider choosing a CPU-optimized Droplet. Decrypting and encrypting data is very CPU intensive.

For Access Server, it requires very little storage for logs. Even 25 GB is more than enough.

IPv6: The most recent IP protocol version is not compatible with OpenVPN Access Server. Reference: Limited IPv6 support built into the Access Server

User data: Use Cloud-init to configure your Droplet. Not necessary for your Access Server Droplet.

Monitoring: Provides graphs and alert policies for metrics and usage through an agent created by DigitalOcean.

SSH keys: We recommend you choose this, more secure, authentication method. If you need help with generating an SSH Key, you can find tips on DigitalOcean’s site when you click on New SSH key.

After completing your choices, click on Create Droplet.

As DigitalOcean creates your Droplet, it displays the status.

Connecting to your new Droplet with PuTTY SSH Client

You’ll now set up Access Server on your new Droplet by using SSH to login. In this section, we will cover the most common case for Windows OS users by detailing this with the PuTTY SSH Client. DigitalOcean also provides steps on doing this you can reference: How to Connect to Droplets with SSH.

Running the OpenVPN Access Server Setup Wizard

The OpenVPN Access Server Setup Wizard runs automatically upon your initial login to the appliance.

The following information pertains to the setup choices you will make after reading through the End User License Agreement.

| Will this be the primary Access Server node? | Hit Enter to accept the default setting. Any Access Server on DigitalOcean needs to be set up as a primary node. The UCARP/VRRP failover model does not work. Cluster nodes can be set up and added, but they must first be set as primary nodes and later configured in the Admin UI to join a cluster node. |

| Please specify the network interface and IP address to be used by the Admin Web UI | This will be the interface where OpenVPN Access Server will listen to Admin Web UI requests. For all DigitalOcean setups, you must select option 1 at this time. |

| Please specify the port number for the Admin Web UI | This is the port you will use to access the web-based administration area. It typically works well to leave this at the default port unless you need customization. |

| Please specify the TCP port number for the OpenVPN Daemon | This is the port that the Access Server will listen on for incoming OpenVPN client TCP connections. The web interface also listens on this port. We recommend leaving this at the default port TCP 443, the standard HTTPS port. |

Access Server also has a UDP port for incoming connections. For technical reasons related to the TCP Meltdown phenomenon, the UDP port is preferred by the OpenVPN client. The TCP port is used as a fallback in case UDP connectivity fails.

In this same Admin Web UI, you can always change the authentication method to PAM, LDAP, or RADIUS at any time.

If you select no, Linux PAM authentication is used and you will need to add/change/delete users within the Linux operating system itself.

If you plan on using LDAP or RADIUS, choose yes and configure these settings after you login to the Admin Web UI.

If you choose no, you will be prompted to enter a new username as well as type and confirm the password.

If you are an experienced user of Access Server, you can activate your fixed license key immediately on this Access Server without running any prior tests. Enter the activation key here.

After completing your configuration selections, you will need to define the password for your “openvpn” user as your final step before going to the Admin Web UI. Please note that if you specified a custom Admin UI username instead of the default ‘openvpn’ user account, you should use that username you entered instead.

Enter sudo passwd openvpn and press Enter. Set and confirm the password.

Login to Admin Web UI

You can access your Admin Web UI from the web browser. The URL will be dependent on your Droplet IP address or defined hostname (example: https://123.45.67.89:943/admin/).

Setting up a Hostname

We strongly recommend using a hostname, rather than an IP address if possible, since your clients will depend on this setting to know how to connect. Updating a DNS record is easier than reinstalling all clients to update the IP address if that changes for any reason.

Here are some helpful tips for setting this up. If you would like additional help, send us a support ticket and we’ll lend a hand.

Changing Default Timezone

sudo dpkg-reconfigure tzdata

Updating Operating System Software

We also recommend updating your Linux OS. From the time we have generated the appliance and you have downloaded and are using it, there are likely a number of updates. To make sure your appliance OS is up to date, execute the following commands:

sudo apt-get update

sudo apt-get upgrade

Further security recommendations

We have additional security recommendations we suggest you implement, for all OpenVPN Access Server installations.

Источники информации:

- Different events in history influence how people dressed during those times ответы

- Dio made in heaven