How to decrypt вирус

How to decrypt вирус

Что такое Sojusz Ransomware

Союз — это название вируса-вымогателя. Он принадлежит Программа-вымогатель Makop семейство, которое разрабатывает ряд различных файловых шифраторов. Sojusz блокирует доступ к данным и требует деньги за их расшифровку. Исследование показало, что он выделяет зашифрованные файлы, назначая случайную строку символов, ustedesfil@safeswiss.com адрес электронной почты и .союз расширение. В последних версиях Sojusz использовались следующие расширения: .bec, .нигра, .likeoldboobs (программа-вымогатель HORSEMAGYAR), .[Билли Херрингтон].Гачимучи (Gachimuchi Ransomware), это означает файл типа 1.pdf изменится на 1.pdf.[fd4702551a].[ustedesfil@safeswiss.com].sojusz и становятся недоступными. После того, как все целевые файлы будут зашифрованы таким образом, вирус создает текстовый файл с именем ——README_WARNING——.txt (более поздние версии также созданы: . КАК_РАСШИФРОВАТЬ. txt, Лошадь.txt, README_WARNING_.txt и #КАК_РАСШИФРОВАТЬ#.txt записки о выкупе).

Текстовый файл предназначен для объяснения инструкций по расшифровке. В нем говорится, что жертвы должны связаться с киберпреступниками по одному из прикрепленных адресов электронной почты (ustedesfil@safeswiss.com, ustedesfil@cock.li или votredatei@ctemplar.com) и заплатить так называемый выкуп. При написании сообщения важно включить MachineID и LaunchID из текстовой заметки. В качестве дополнительной гарантии киберпреступники предлагают отправить 2 небольших и не представляющих ценности файла и бесплатно получить их в расшифрованном виде. Это уловка, призванная стимулировать жертв к выплате выкупа. После уплаты выкупа мошенники обещают прислать программу-сканер-дешифратор, которая разблокирует доступ к данным. К сожалению, так бывает не всегда — некоторые мошенники склонны забывать или намеренно обманывать своих жертв. Несмотря на это, расшифровать данные с помощью сторонних инструментов практически невозможно. Вы можете попробовать, но нет никакой гарантии, что это действительно сработает. На данный момент единственный лучший способ избежать уплаты выкупа — это восстановить файлы из резервных копий. Обратите внимание, что перед тем, как попробовать какие-либо варианты восстановления, важно сначала удалить вирус. В противном случае он может возобновить шифрование и распространиться на другие устройства из локальной сети. Все инструкции по удалению и варианты восстановления есть в статье ниже.

Как Sojusz Ransomware заразил ваш компьютер

Заражение программами-вымогателями обычно распространяется с помощью методов фишинга. Одним из векторов, воплощающих эту технику, являются спам-письма по электронной почте. Такие письма часто маскируются под что-то законное, несущее какую-то «важную» или «срочную» информацию. Они могут убедить вас открыть вложения Word, Excel, JavaScript, RAR, ZIP или PDF для просмотра или установки чего-либо. Кроме того, такие сообщения могут также содержать вредоносные ссылки, ведущие на страницы загрузки поддельного программного обеспечения. Остерегайтесь этого и не доверяйте письмам, отнесенным к категории спама. Распространение программ-вымогателей не ограничивается одним каналом. Он также может распространяться с помощью троянов, незащищенной конфигурации RDP, поддельных обновлений/установщиков программного обеспечения, подозрительных файлов, бэкдоров, кейлоггеров и десятков других сомнительных методов. Что бы это ни было, обеспечение защиты ПК лежит на ваших плечах — узнайте, как улучшить ее и избежать таких инфекций в будущем, используя наш учебник ниже.

Скачайте утилиту для удаления

Чтобы полностью удалить Sojusz Ransomware, мы рекомендуем вам использовать SpyHunter 5 от EnigmaSoft Limited. Он обнаруживает и удаляет все файлы, папки и ключи реестра Sojusz Ransomware. Пробная версия SpyHunter 5 предлагает сканирование на вирусы и однократное удаление БЕСПЛАТНО.

Альтернативный инструмент для удаления

Чтобы полностью удалить Sojusz Ransomware, мы рекомендуем вам использовать Combo Cleaner от RCS LT. Он обнаруживает и удаляет все файлы, папки и ключи реестра Sojusz Ransomware и предотвращает заражение аналогичными вирусами в будущем.

Файлы Sojusz Ransomware:

. HOW_TO_DECRYPT. txt

Horse.txt

README_WARNING_.txt

#HOW_TO_DECRYPT#.txt

——README_WARNING——.txt

Ключи реестра Sojusz Ransomware:

Используйте автоматические дешифраторы

Скачать Kaspersky RakhniDecryptor

Нет смысла платить выкуп, так как нет никакой гарантии, что вы получите ключ, плюс вы подвергнете риску свои банковские данные.

Dr.Web Rescue Pack

Известный производитель антивирусов Dr.Web предоставляет бесплатную услугу дешифрования для владельцев своих продуктов: Dr.Web Security Space или Dr.Web Enterprise Security Suite. Другие пользователи могут обратиться за помощью в расшифровке .союз, .likeoldboobs or .Гачимучи файлов, загрузив образцы в Службу дешифрования программ-вымогателей Dr.Web. Анализ файлов будет производиться бесплатно, и если файлы поддаются расшифровке, все, что вам нужно сделать, это приобрести двухлетнюю лицензию на Dr.Web Security Space стоимостью 2 долларов или меньше. Таким образом вам не придется платить выкуп.

Если вы заражены Sojusz Ransomware и удалены с вашего компьютера, вы можете попытаться расшифровать свои файлы. Поставщики антивирусов и частные лица создают бесплатные расшифровщики для некоторых криптоблокировщиков. Чтобы попытаться расшифровать их вручную, вы можете сделать следующее:

My Previous Experience

More information you Share, More information you Get.

How to decrypt or get back encrypted files infected by known encrypting ransom-ware viruses.

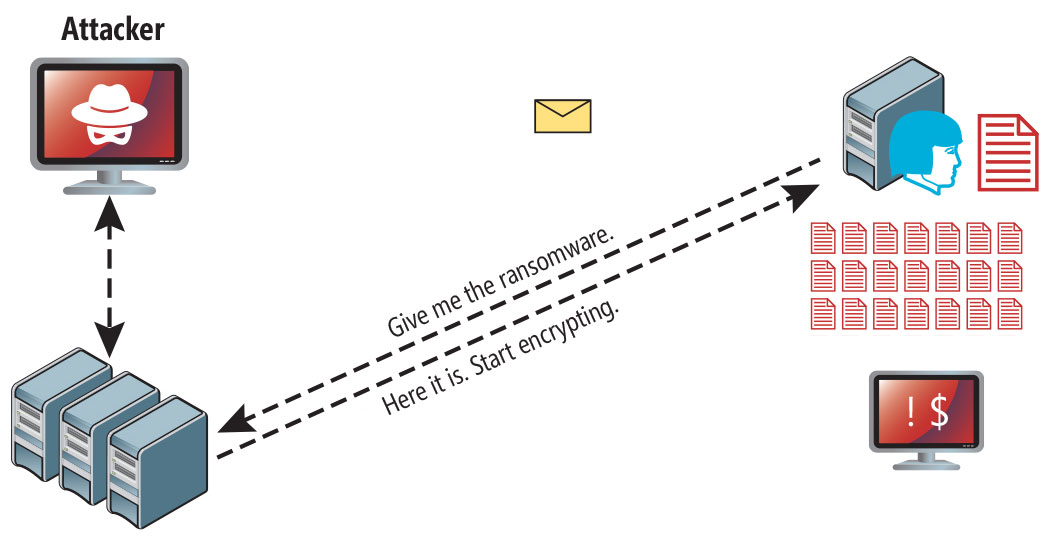

In the last years, cybercriminals distribute a new type of viruses that can encrypt files on your computer (or your network) with the purpose of earning easy money from their victims. This type of viruses are called “Ransomware” and they can infect computer systems if the computer’s user doesn’t pay attention when opening attachments or links from unknown senders or sites that have been hacked by cybercriminals. According to my experience, the only safe way to keep yourself protected from this type of viruses is to have clean backups of your files stored in a separate place from your computer. For example, in an unplugged external USB hard drive or in DVD-Rom’s.

This article contains important information of some known encrypting ransomware –crypt- viruses that were designed to encrypt critical files plus the available options & utilities in order to decrypt your encrypted files upon infection.

Ransom Crypt Trojans (Viruses) – Description & Known Decryption Tools – Methods:

Cryptowalll – Virus Information & Decryption Options.

The Cryptowall (or “ Cryptowall Decrypter ”) virus is the new variant of Cryptodefense ransomware virus. When a computer is infected with Cryptowall ransomware, then all the critical files on the computer (including the files on mapped –network- drives if you’re logged in a network) become encrypted with strong encryption that makes it practically impossible to decrypt them. After the Cryptowall encryption, the virus creates and sends the private key (password) to a private server in order to be used from the criminal to decrypt your files. After that, the criminals inform their victims that all their critical files are encrypted and the only way to decrypt them is to pay a ransom of 500$ (or more) in a defined time period, otherwise the ransom will be doubled or their files will be lost permanently.

How to decrypt Cryptowall infected files and get your files back:

If you want to decrypt Cryptowall encrypted files and get your files back, then you have these options:

A. The first option is to pay the ransom. If you decide to do that, then proceed with the payment at your own risk because according to our research some users get their data back and some others don’t. Keep in mind that criminals are not the most trustworthy people in the planet.

B. The second option is to clean the infected computer and then to restore your infected files from a clean backup (if you have one).

C. If you don’t have a clean backup, then the only option that remains is to restore your files in previous versions from “ Shadow Copies ”. Observe that this procedure works only in Windows 8, Windows 7 and Vista OS and only if the “ System Restore ” feature was previously enabled on your computer and was not disabled after the Cryptowall infection.

CryptoDefense & How_Decrypt – Virus Information & Decryption.

Cryptodefense is another ransomware virus that can encrypt all the files on your computer regardless of their extension (file type) with strong encryption so that it makes it practically impossible to decrypt them. The virus may disable the “ System Restore ” feature on the infected computer and may delete all “ Shadow Volume Copies ” files, so you cannot restore your files to their previous versions. Upon infection Cryptodefense ransomware virus, creates two files on every infected folder (“How_Decrypt.txt” and “How_Decrypt.html”) with detailed instructions on how to pay the ransom in order to decrypt your files and sends the private key (password) to a private server in order to be used by the criminal to decrypt your files.

How to decrypt Cryptodefense encrypted files and get your files back:

In order to decrypt Cryptodefense infected files you have these options:

A. The first option is to pay the ransom. If you decide to do that, then proceed with the payment at your own risk because according to our research, some users get their data back and some others don’t. Keep in mind that criminals are not the most trustworthy people in the planet.

B. The second option is to clean the infected computer and then to restore your infected files from a clean backup (if you have one).

C. If you don’t have a clean backup then you can try to restore your files in previous versions from “ Shadow Copies ”. Observe that this procedure works only in Windows 8, Windows 7 and Vista OS and only if the “ System Restore ” feature was previous enabled on your computer and was not disabled after the Cryptodefense infection.

Important Notice: This utility works only for computers infected before 1st April 2014.

Source – Additional information: A detailed tutorial on how to decrypt CryptoDefense encrypted files usingEmsisoft’s decrypter utility can be found here: http://www.bleepingcomputer.com/virus-removal/cryptodefense-ransomware-information#emsisoft

Cryptorbit or HowDecrypt – Virus Information & Decryption.

Cryptorbit or HowDecrypt virus is an ransomware virus that can encrypt all the files on your computer. Once your computer is infected with Cryptorbit virus all your critical files are encrypted regardless of their extension (file type) with strong encryption that makes it practically impossible to decrypt them. The virus also creates two files on every infected folder on your computer (“ HowDecrypt.txt ” and “HowDecrypt.gif”) with detailed instructions on how you can pay the ransom and decrypt your files.

How to decrypt Cryptorbit infected files and get your files back:

In order to decrypt Cryptorbit encrypted files you have these options:

A. The first option is to pay the ransom. If you decide to do that, then proceed with the payment at your own risk because according to our research some users get their data back and some others don’t.

B. The second option is to clean the infected computer and then to restore your infected files from a clean backup (if you have one).

C. If you don’t have a clean backup, then you can try to restore your files in previous versions from “ Shadow Copies ”. Observe that this procedure works only in Windows 8, Windows 7 and Vista OS and only if the “ System Restore ” feature was previous enabled on your computer and was not disabled after the Cryptorbit infection.

D. Finally, if you don’t have a clean backup and you aren’t able to restore your files from “Shadow Copies” then you can try to decryptCryptorbit’s encrypted files by using the Anti-CryptorBit utility. To do that:

Cryptolocker – Virus Information & Decryption.

Cryptolocker (also known as “ Troj/Ransom-ACP ”, “ Trojan.Ransomcrypt.F ”) is a Ransomware nasty virus (TROJAN) and when it infects your computer, it encrypts all the files regardless of their extension (file type). The bad news with this virus is that, once it infects your computer, your critical files are encrypted with strong encryption and it is practically impossible to decrypt them. Once a computer is infected with Cryptolocker virus, then an information message appears on the victim’s computer demanding a payment (ransom) of 300$ (or more) in order to decrypt your files.

How to decrypt Cryptolocker infected files and get your files back:

In order to decrypt Cryptolocker infected files you have these options:

A. The first option is to pay the ransom. If you decide to do that, then proceed with the payment at your own risk because according to our research some users get their data back and some others don’t.

B. The second option is to clean the infected computer and then to restore your infected files from a clean backup (if you have one).

C. If you don’t have a clean backup, then you can try to restore your files in previous versions from “ Shadow Copies ”. Observe that this procedure works only in Windows 8, Windows 7 and Vista OS and only if the “ System Restore ” feature was previous enabled on your computer and was not disabled after the Cryptolocker infection.

D. In August 2014, FireEye & Fox-IT have released a new service that retrieves the private decryption key for users that were infected by the CryptoLocker ransomware. The service is called ‘ DecryptCryptoLocker ‘, it is available globally and does not require users to register or provide contact information in order to use it.

In order to use this service you have to visit this site: https://www.decryptcryptolocker.com/ and upload one encrypted CryptoLocker file from the infected computer (Notice: upload a file that doesn’t contain sensitive and/or private information). After you do that, you have to specify an email address in order to receive your private key and a link to download the decryption tool. Finally run the downloaded CryptoLocker decryption tool (locally on your computer) and enter your private key to decrypt your CryptoLocker encrypted files.

Trojan-Ransom.Win32.Rector – Virus Information & Decryption.

How to decrypt files infected with Trojan Rector and get your files back:

Advice: Copy all the infected files to a separate directory and close all open programs before proceeding to scan and decrypt the affected files.

1. Download Rector Decryptor utility (from Kaspersky Labs ) to your computer.

2. When the download is completed, run RectorDecryptor.exe.

3. Press the “ Start Scan ” button to scan your drives for the encrypted files.

* After the decryption you can find a report log of the scanning/decryption process to the root of your C:\ drive (e.g. “ C:\RectorDecryptor.2.3.7.0_10.02.2011_15.31.43_log.txt ”).

5. Finally continue to check and clean your system from malware programs that may exist on it.

Trojan-Ransom. Win32.Xorist, Trojan-Ransom.MSIL.Vandev – Virus Information & Decryption.

The Trojan Ransom Xorist & Trojan Ransom Valdev, encrypts files with the following extensions:

doc, xls, docx, xlsx, db, mp3, waw, jpg, jpeg, txt, rtf, pdf, rar, zip, psd, msi, tif, wma, lnk, gif, bmp, ppt, pptx, docm, xlsm, pps, ppsx, ppd, tiff, eps, png, ace, djvu, xml, cdr, max, wmv, avi, wav, mp4, pdd, html, css, php, aac, ac3, amf, amr, mid, midi, mmf, mod, mp1, mpa, mpga, mpu, nrt, oga, ogg, pbf, ra, ram, raw, saf, val, wave, wow, wpk, 3g2, 3gp, 3gp2, 3mm, amx, avs, bik, bin, dir, divx, dvx, evo, flv, qtq, tch, rts, rum, rv, scn, srt, stx, svi, swf, trp, vdo, wm, wmd, wmmp, wmx, wvx, xvid, 3d, 3d4, 3df8, pbs, adi, ais, amu, arr, bmc, bmf, cag, cam, dng, ink, jif, jiff, jpc, jpf, jpw, mag, mic, mip, msp, nav, ncd, odc, odi, opf, qif, qtiq, srf, xwd, abw, act, adt, aim, ans, asc, ase, bdp, bdr, bib, boc, crd, diz, dot, dotm, dotx, dvi, dxe, mlx, err, euc, faq, fdr, fds, gthr, idx, kwd, lp2, ltr, man, mbox, msg, nfo, now, odm, oft, pwi, rng, rtx, run, ssa, text, unx, wbk, wsh, 7z, arc, ari, arj, car, cbr, cbz, gz, gzig, jgz, pak, pcv, puz, r00, r01, r02, r03, rev, sdn, sen, sfs, sfx, sh, shar, shr, sqx, tbz2, tg, tlz, vsi, wad, war, xpi, z02, z04, zap, zipx, zoo, ipa, isu, jar, js, udf, adr, ap, aro, asa, ascx, ashx, asmx, asp, aspx, asr, atom, bml, cer, cms, crt, dap, htm, moz, svr, url, wdgt, abk, bic, big, blp, bsp, cgf, chk, col, cty, dem, elf, ff, gam, grf, h3m, h4r, iwd, ldb, lgp, lvl, map, md3, mdl, mm6, mm7, mm8, nds, pbp, ppf, pwf, pxp, sad, sav, scm, scx, sdt, spr, sud, uax, umx, unr, uop, usa, usx, ut2, ut3, utc, utx, uvx, uxx, vmf, vtf, w3g, w3x, wtd, wtf, ccd, cd, cso, disk, dmg, dvd, fcd, flp, img, iso, isz, md0, md1, md2, mdf, mds, nrg, nri, vcd, vhd, snp, bkf, ade, adpb, dic, cch, ctt, dal, ddc, ddcx, dex, dif, dii, itdb, itl, kmz, lcd, lcf, mbx, mdn, odf, odp, ods, pab, pkb, pkh, pot, potx, pptm, psa, qdf, qel, rgn, rrt, rsw, rte, sdb, sdc, sds, sql, stt, t01, t03, t05, tcx, thmx, txd, txf, upoi, vmt, wks, wmdb, xl, xlc, xlr, xlsb, xltx, ltm, xlwx, mcd, cap, cc, cod, cp, cpp, cs, csi, dcp, dcu, dev, dob, dox, dpk, dpl, dpr, dsk, dsp, eql, ex, f90, fla, for, fpp, jav, java, lbi, owl, pl, plc, pli, pm, res, rnc, rsrc, so, swd, tpu, tpx, tu, tur, vc, yab, 8ba, 8bc, 8be, 8bf, 8bi8, bi8, 8bl, 8bs, 8bx, 8by, 8li, aip, amxx, ape, api, mxp, oxt, qpx, qtr, xla, xlam, xll, xlv, xpt, cfg, cwf, dbb, slt, bp2, bp3, bpl, clr, dbx, jc, potm, ppsm, prc, prt, shw, std, ver, wpl, xlm, yps, md3.

After the infection, Trojan Ransom Xorist compromises your computer’s security, makes your computer unstable and displays messages on your screen demanding a ransom in order to decrypt the infected files. The messages contain also information on how to pay the ransom in order to get the decryption utility from the cybercriminals.

How to decrypt files infected with Trojan Win32.Xorist or Trojan MSIL.Vandev:

Advice: Copy all the infected files to a separate directory and close all open programs before proceeding to scan and decrypt the affected files.

Note: If you want to delete the encrypted files when the decryption is completed, then click the “Change parameters” option and check the “Delete crypted files after decryption” check box under “Additional Options”.

Trojan-Ransom.Win32.Rakhni – Virus Information & Decryption.

The Trojan Ransom Rakhni encrypts files by changing files extensions as follows:

After the encryption, your files are unusable and your system security is compromised. Also the Trojan-Ransom.Win32.Rakhni creates a file on your %APPDATA% folder named “exit.hhr.oshit” that contains the encrypted password for the infected files.

Warning: The Trojan-Ransom.Win32.Rakhni creates the “exit.hhr.oshit” file that contains an encrypted password to the user’s files. If this file remains on the computer, it will make decryption with theRakhniDecryptor utility faster. If the file has been removed, it can be recovered with file recovery utilities. After the file is recovered, put it into %APPDATA% and run the scan with the utility once again.

%APPDATA% folder location:

How to decrypt files infected with Trojan Rakhni and get your files back:

Note: If you want to delete the encrypted files when the decryption is completed, then click the “Change parameters” option and check the “Delete crypted files after decryption” check box under “Additional Options”.

Trojan-Ransom.Win32.Rannoh (Trojan-Ransom.Win32.Cryakl) – Virus Information & Decryption.

The Trojan Rannoh or Trojan Cryakl encrypts all files on your computer in the following way:

How to decrypt files infected with Trojan Rannoh or Trojan Cryakl and get your files back:

Important: The Rannoh Decryptor utility decrypts files by comparing one encrypted and one decrypted file. So if you want to use the Rannoh Decryptor utility to decrypt files you must own an original copy of at least one encrypted file before the infection (e.g. from a clean backup).

Note: If you want to delete the encrypted files once the decryption is completed, then click the “Change parameters” option and check the “Delete crypted files after decryption” check box under “Additional Options”.

Что такое Phobos Ransomware

Phobos Ransomware это вирус, который шифрует пользовательские файлы с помощью AES алгоритмов и требует

3000 долларов за их расшифровку. Программа-вымогатель добавляет .dewar, .dever, .devos, .devon, .devil, .octopus, .deal, .caley, .calum, .caleb, .cales, .calix, .phobos, .banks, .barak, .banta, .caleb, .zax, .mamba, .phoenix, .actin, .banjo, .actor, .borishorse, .WALLET, .help, .1500dollars, .blend, .adage, .acton, .com, .adame, .acute, .karlos or .Frendi расширения для закодированных файлов, что предотвращает какой-либо доступ к ним. Чтобы сбить с толку пользователей и киберэкспертов, Phobos Ransomware использует постоянно меняющиеся шаблоны для шифрования файлов, а также записки о выкупе, похожие на еще одну широко распространенную программу-вымогатель Dharma. Особенно после изменения дизайна в январе 2019 года, после чего они они стали выглядеть одинаково. Однако есть определенные различия в изменениях файлов и внешнем виде. Обнаруженные разновидности Phobos Ransomware используют следующий ряд составных расширений, которые добавляются к именам файлов:

Старая версия Phobos Ransomware использовала файл Phobos.hta с запиской о выкупе. В новой версии на рабочий стол помещаются два текстовых файла: encrypted.txt и Data.hta. Phoenix Ransomware использует info.txt имя файла для записки о выкупе. Ниже приведено содержимое этих файлов:

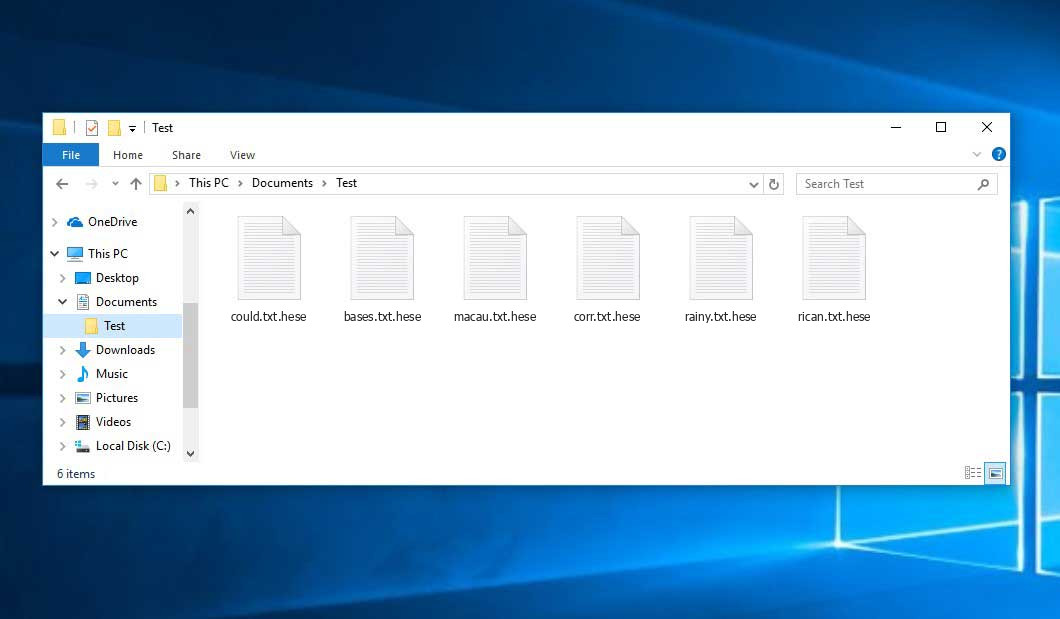

Hese is a DJVU family of ransomware-type infections. This ransomware encrypts important personal files (video, photos, documents). The crypted files can be tracked by specific “.hese” extension. So, you can’t obtain access to them at all.

It is better to prevent, than repair and repent!

Subscribe to our Telegram channel to be the first to know about news and our exclusive materials on information security.

Subscribe to our Telegram channel to be the first to know about news and our exclusive materials on information security.

In this guide I will try to help you remove Hese ransomware for free. As bonus I will assist you in decoding your crypted files.

What is “Hese”?

Hese can be correctly identify as a ransomware infection.

Hese is basically similar to other representatives of ransomware like: Carote, Stare, Cetori. It crypted all common file types. Hence, you cannot use the your documents or photos. Hese adds its particular “.hese” extension into all files. For example, the file “video.avi”, will be amended into “video.avi.hese”. As soon as the encryption is accomplished, Hese generates a specific text file “_readme.txt” and adds it into all folders that contain the modified files.

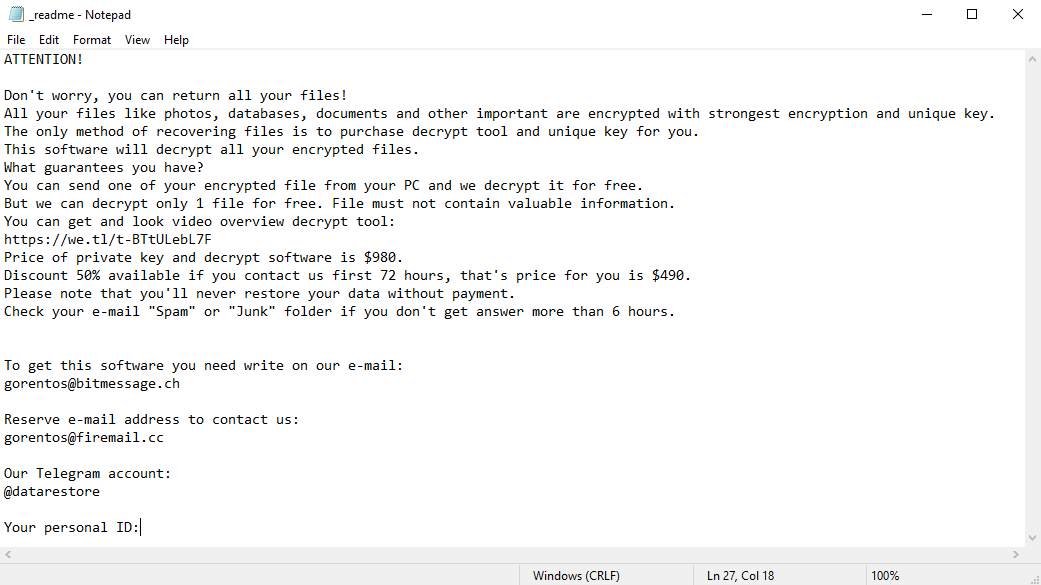

This text asking payment is for restore files via decryption key:

The scary alert demanding from users to pay the ransom to decrypt the compromised data contains these frustrating warnings

The cryptography algorithm used by Hese is AES-556. So, if your documents got encrypted with a specific decryption key, which is totally and there are no other copies. The sad reality is that it is impossible to restore the information without the unique key available.

In case if Hese worked in online mode, it is impossible for you to gain access to the AES-556 key. It is stored on a distant server owned by the frauds who promote the Hese virus.

Do not pay for Hese!

Please, try to use the available backups, or STOPDecrypter tool

I definitely recommend that you do not contact these crooks and do not pay. The one of the most real working solution to recover the lost data – just using the available backups, or use STOPDecrypter tool.

The peculiarity of all such viruses apply a similar set of actions for generating the unique decryption key to recover the ciphered data.

Thus, unless the ransomware is still under the stage of development or possesses with some hard-to-track flaws, manually recovering the ciphered data is a thing you can’t really perform. The only solution to prevent the loss of your valuable data is to regularly make backups of your crucial files.

Note that even if you do maintain such backups regularly, they ought to be put into a specific location without loitering, not being connected to your main workstation.

For instance, the backup may be kept on the USB flash drive or some alternative external hard drive storage. Optionally, you may refer to the help of online (cloud) information storage.

Needless to mention, when you maintain your backup data on your common device, it may be similarly ciphered as well as other data.

For this reason, locating the backup on your main computer is surely not a wise idea.

How I was infected?

Hese has a various methods to built into your system. But it doesn’t really matter what concrete method was used in your case.

Hese attack following a successful phishing attempt.

N evertheless, these are the common leaks through which it may be injected into your PC:

There were cases when the Hese virus was disguised as some legitimate tool, for example, in the messages demanding to initiate some unwanted software or browser updates. This is typically the way how some online frauds aim to force you into installing the Hese ransomware manually, by actually making you directly participate in this process.

Surely, the bogus update alert will not indicate that you are going to actually inject the Hese ransomware. This installation will be concealed under some alert mentioning that allegedly you should update Adobe Flash Player or some other dubious program whatsoever.

Of course, the cracked apps represent the damage too. Using P2P is both illegal and may result in the injection of serious malware, including the Hese ransomware.

To sum up, what can you do to avoid the injection of the Hese ransomware into your device? Even though there is no 100% guarantee to prevent your PC from getting damaged, there are certain tips I want to give you to prevent the Hese penetration. You must be cautious while installing free software today.

Make sure you always read what the installers offer in addition to the main free program. Stay away from opening dubious email attachments. Do not open files from the unknown addressees. Of course, your current security program must be always updated.

The malware does not speak openly about itself. It will not be mentioned in the list of your available programs. However, it will be masked under some malicious process running regularly in the background, starting from the moment when you launch your computer.

The message by the Hese ransomware states the following frustrating information:

The image below gives a clear vision of how the files with “.hese” extension look like:

How to remove Hese virus?

In addition to encode a victim’s files, the Hese virus has also started to install the Azorult Spyware on system to steal account credentials, cryptocurrency wallets, desktop files, and more.

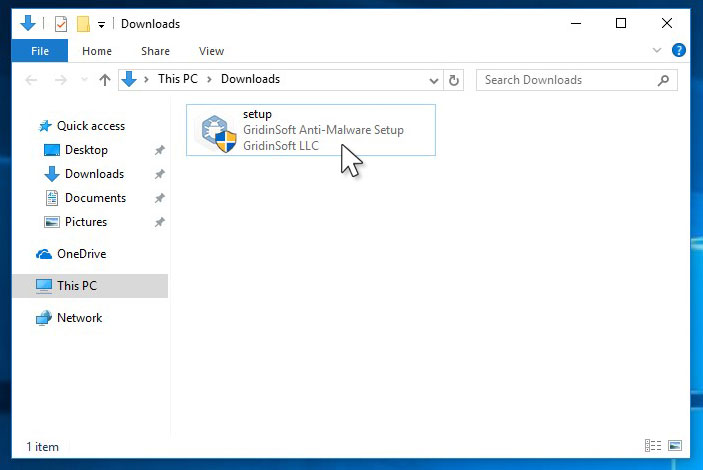

Reasons why I would recommend GridinSoft https://howtofix.guide/gridinsoft-anti-malware/»> 2

Download Removal Tool.

You can download GridinSoft Anti-Malware by clicking the button below:

Run the setup file.

When setup file has finished downloading, double-click on the install-antimalware-fix.exe file to install GridinSoft Anti-Malware on your system.

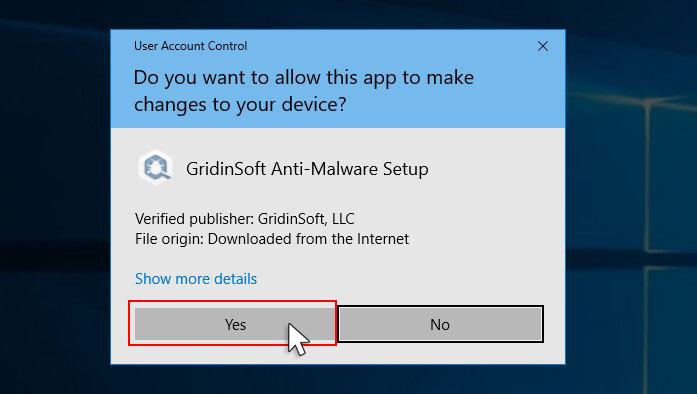

An User Account Control asking you about to allow GridinSoft Anti-Malware to make changes to your device. So, you should click “Yes” to continue with the installation.

Press “Install” button.

Once installed, Anti-Malware will automatically run.

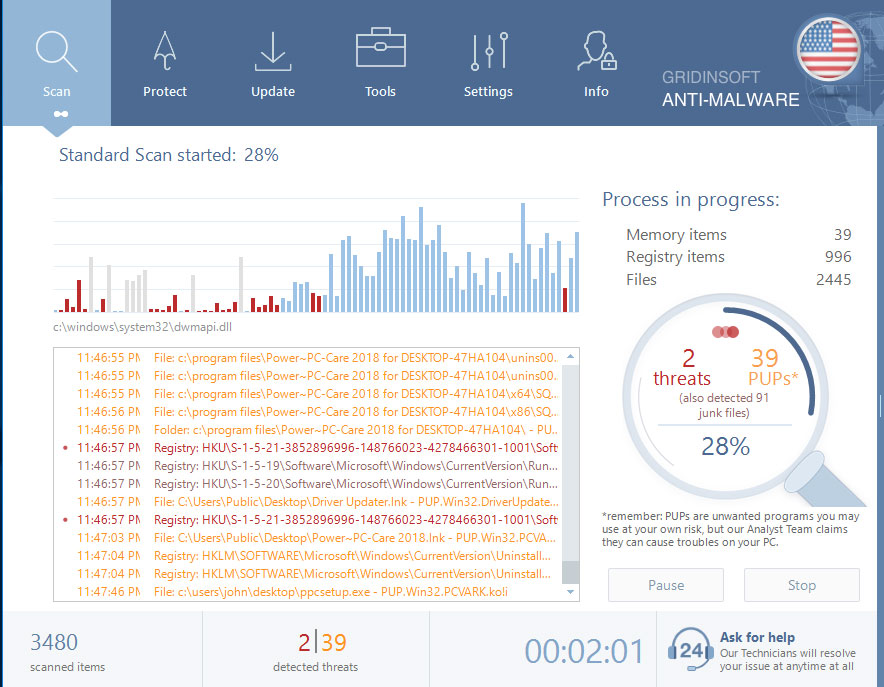

Wait for the Anti-Malware scan to complete.

GridinSoft Anti-Malware will automatically start scanning your system for Hese infections and other malicious programs. This process can take a 20-30 minutes, so I suggest you periodically check on the status of the scan process.

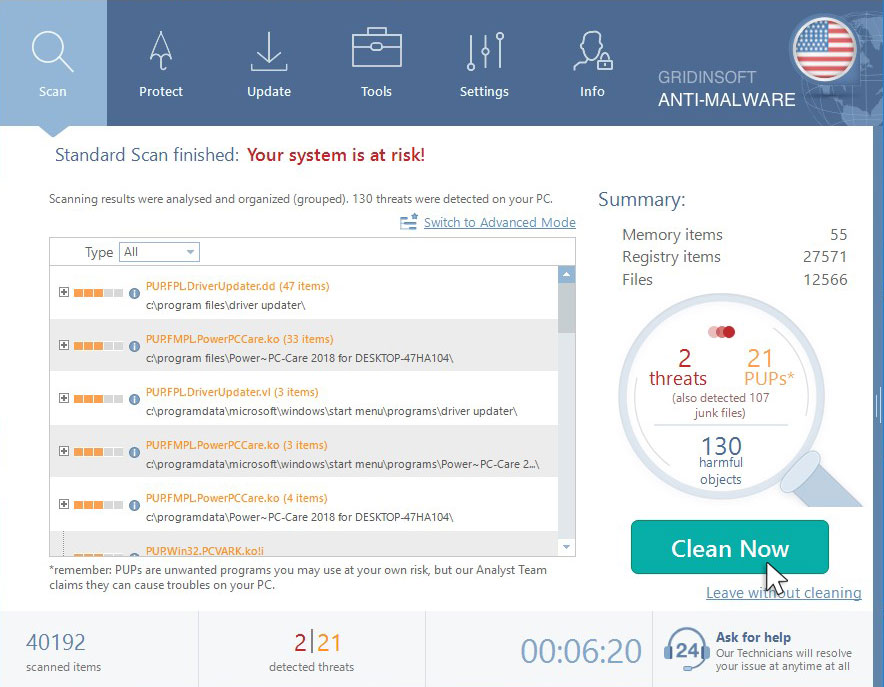

Click on “Clean Now”.

When the scan has finished, you will see the list of infections that GridinSoft Anti-Malware has detected. To remove them click on the “Clean Now” button in right corner.

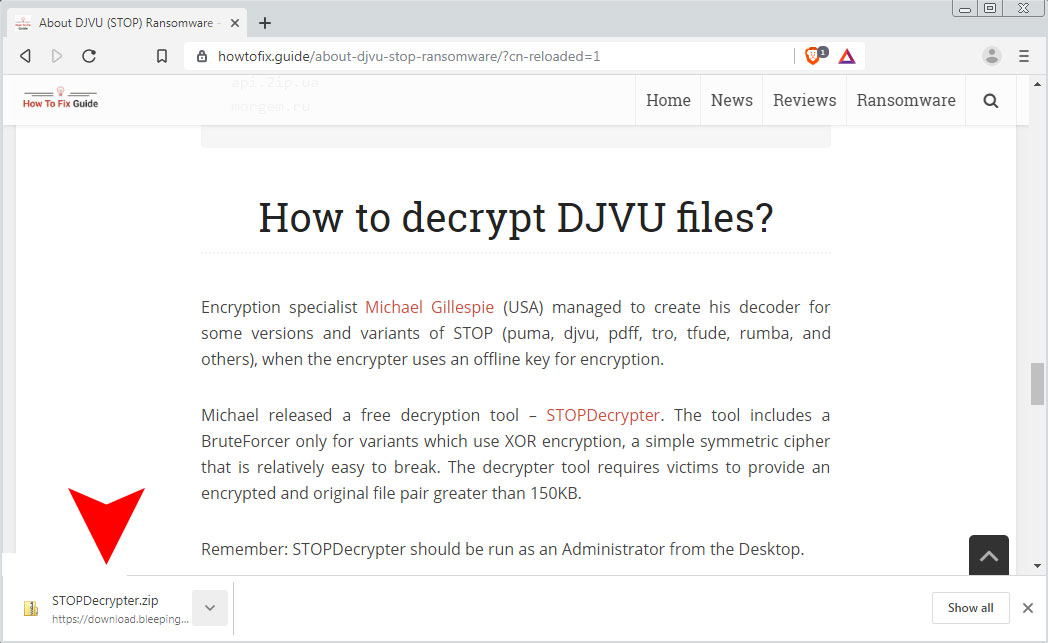

Encryption specialist Michael Gillespie (USA) managed to create his decoder for some versions and variants of this family ransomware (Carote, Stare, Cetori, and others).

It work when the Hese virus used an offline key for encryption.

You can download free decryption tool here: STOPDecrypter. This tool includes a BruteForcer just for variants which use XOR encryption, a simple symmetric cipher that is relatively easy to break. The decrypter tool requires victims to provide an encrypted and original file pair greater than 150KB.

Download STOPDecrypter tool:

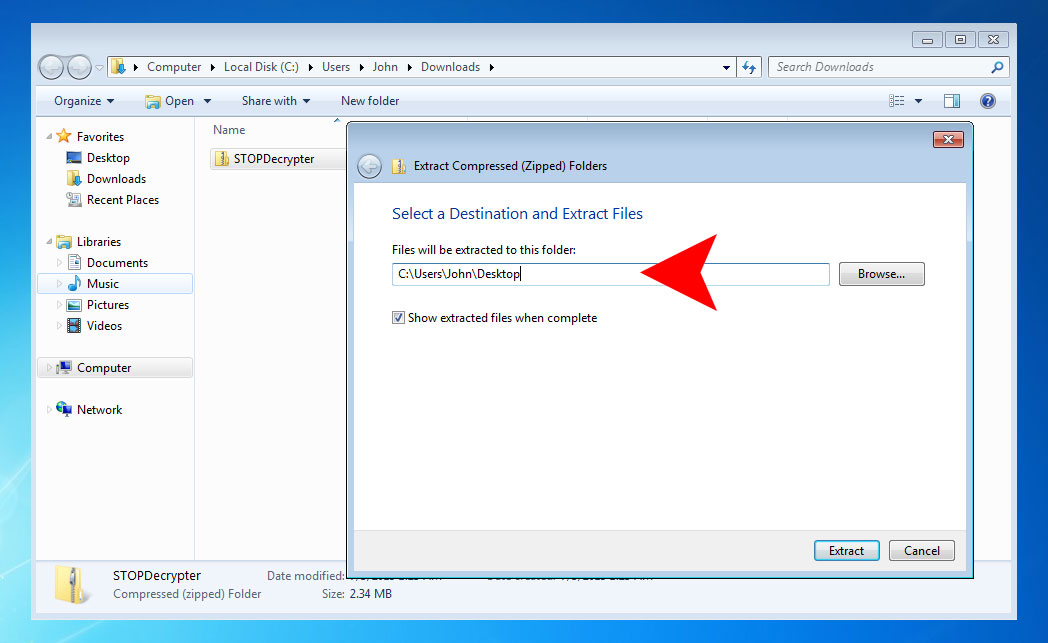

Extract STOPDecrypter tool to your Desktop folder:

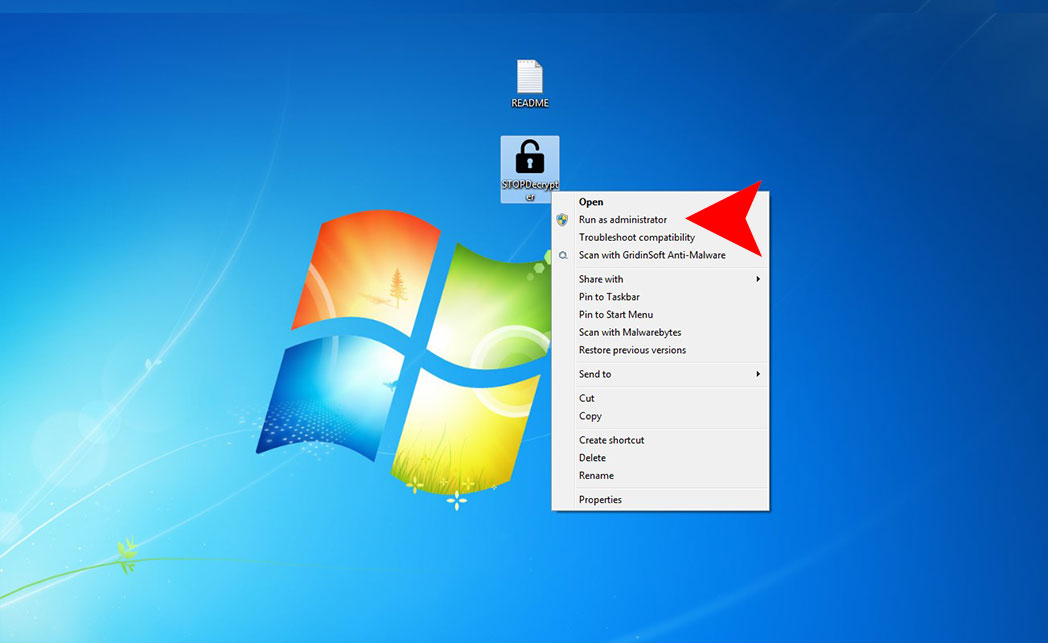

Run STOPDecrypter tool:

Remember: STOPDecrypter should be run as an Administrator from the Desktop.

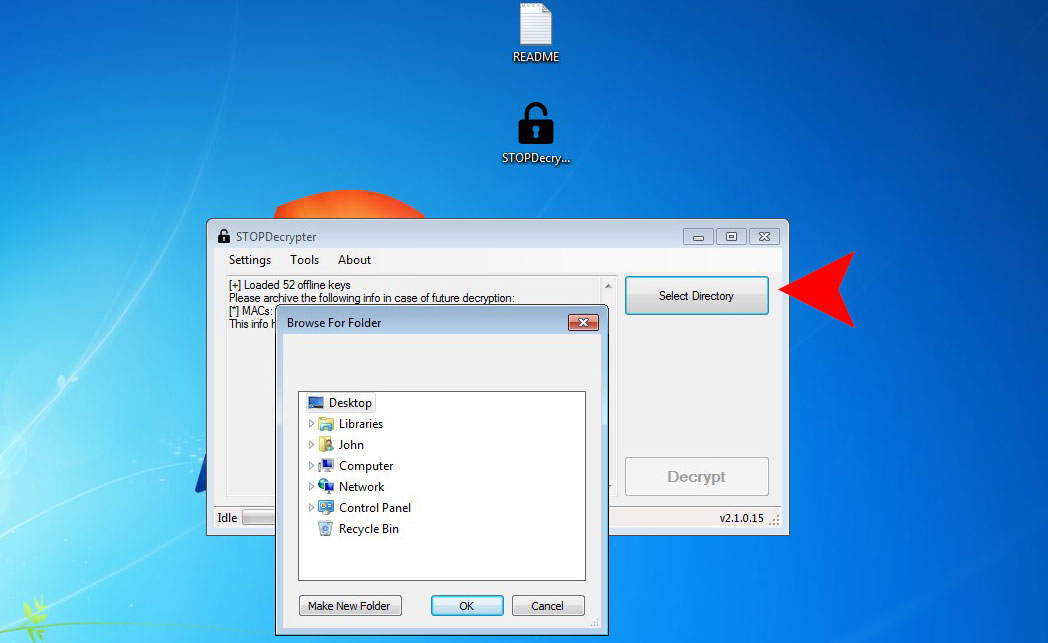

Select your folder and press “Decrypt” button:

What the next?

If the guide doesn’t help you to remove Hese virus, please download the GridinSoft Anti-Malware that I recommended. Also, you can always ask me in the comments for getting help. Good luck!

decrypthelp@qq.com (decrypthelp2@qq.com) – электронная почта злоумышленников, которые распространяют одну из модификаций шифровальщика Dharma ransomware.

Так же злоумышленники могут использовать почтовые ящики udacha@cock.li, sabantui@tutanota.com, writeemaildecrypthelp@qq.com, ordecrypthelp2@qq.com, habibi.habibi3@aol.com и ricky.martirosyan@aol.com.

Вирус шифрует более 40 типов самых распространенных типов файлов и распространяется по локальной сети.

Методы заражения преимущественно стандартные для шифровальщиков – пользователь сам загружает его в систему, так как исполнительный файл маскируется злоумышленниками под уведомления из банков, налоговых и других государственных органов, а так же как письма от клиентов и контрагентов.

После полного шифрования всех файлов, вирус “раскидывает” файлы FILES ENCRYPTED.txt и Info.hta на рабочем столе и в папках с закодированными файлами.

Шифровальщик добавляет к именам зашифрованных файлов разные расширения, в последней версии это “.java“.

В файле FILES ENCRYPTED.txt содержится следуюющая информация:

all your data has been locked us

You want to return?

write email sabantui@tutanota.com or udacha@cock.li

В файле Info.hta более детальные “инструкции”:

All your files have been encrypted!

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail sabantui@tutanota.com

Write this ID in the title of your message B8F053EC

In case of no answer in 24 hours write us to theese e-mails:udacha@cock.li

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 5 files for free decryption. The total size of files must be less than 10Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click ‘Buy bitcoins’, and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

На сегодняшний день практически не существует возможности РАСШИФРОВАТЬ зашифрованные файл, так как хакеры используют стойкий к расшифровке алгоритм AES. В то же время мы крайне не рекомендуем платить выкуп за расшифровку файлов, так как известны случаи когда злоумышленники переставали выходить на связь после оплаты. В то же время существует ряд способов восстановить зашифрованную информацию используя скрытые возможности ОС Windows и специальные программные комплексы.

Удалить шифровальщик decrypthelp@qq.com с помощью автоматического чистильщика

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

Восстановить доступ к зашифрованным файлам

Как было отмечено, программа-вымогатель decrypthelp@qq.com блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в не зашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

Использовать инструмент “Теневой проводник” ShadowExplorer

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Проверить возможное наличие остаточных компонентов вымогателя decrypthelp@qq.com

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Источники информации:

- http://prevexp.wordpress.com/2014/10/09/how-to-decrypt-or-get-back-encrypted-files-infected-by-known-encrypting-ransom-ware-viruses/

- http://www.bugsfighter.com/ru/remove-phobos-ransomware-and-decrypt-help-dever-dewar-or-devon-files/

- http://howtofix.guide/remove-hese-virus/

- http://itsecurity-ru.com/viruses/decrypthelp-qq-com

Subscribe to our Telegram channel to be the first to know about news and our exclusive materials on information security.

Subscribe to our Telegram channel to be the first to know about news and our exclusive materials on information security.